Mise en place d'un firewall

Théorie

Les objets

Les objets peuvent être par exemple des ordinateurs, des réseaux, des ranges d'adresses IP et autre (Adresse Object). Il existe aussi des objets pour les protocoles et les ports (Service Object).

Ils sont utiliser afin de configurer des règles sur le pare-feu. Par exemple, permettre à un réseau créer sous forme d'objet d'accéder à un port en particulier créer également à partir d'un objet.

Type de configuration

Il existe deux types de configuration de pare-feu, la configuration en mode bridge et en mode unumbered.

Bridge

Le mode bridge fonctionne avec un routeur avant votre pare-feu afin de notamment moduler le signal de la ligne si le firewall n'est pas capable de le faire. Il faut bien s'assurer que votre routeur est configuré en bridge afin de pouvoir le faire.

Le pare-feu va donc faire monter la session PPPoE dans le but donc de pouvoir accéder à internet.

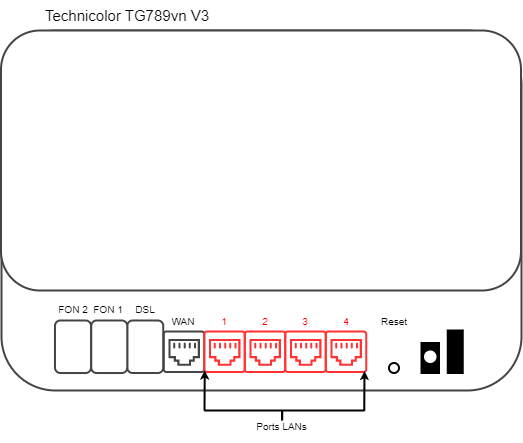

Pour la partie des branchements, il suffit simplement de brancher le pare-feu sur un des ports LAN du routeur.

Unumbered

Le mode unumbered fonctionne également avec un routeur avant le pare-feu, mais cette fois-ci, en plus de moduler le signal c'est le routeur qui va faire monter la session PPPoE afin d'alléger le firewall.

Pour ce faire, il faut avoir à disposition un range d'adresse IP de 4 IP minimum. La première pour le réseau, la deuxième pour le routeur, la troisième pour le pare-feu et la dernière celle de broadcast.

Il faudra donc configurer l'adresse IP utilisable, la passerelle et le masque sur le pare-feu, sur le port WAN.

Les branchements sont pareil que pour le mode bridge.

Information

Voici le matériel à disposition pour ce projet :

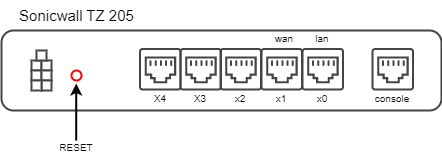

- Un pare-feu Sonicwall TZ205

- Un modem Technicolor TG789 v3 en mode bridge

- Un PC Windows 10

Sonicwall

Réinitialisation

Afin de réinitialiser un pare-feu Sonicwall, il vous faut avoir à disposition un ordinateur et un câble ethernet afin de ce connecter sur le firewall.

A l'arrière du Sonicwall, vous pouvez retrouver un petit trou afin de faire la réinitialisation. Maintenez avec un trombone pendant 10 secondes. L'appareil va ensuite redémarrer.

Ensuite, branchez votre ordinateur au port LAN "X0" et configurez sur la carte réseau l'adresse IP 192.168.168.167 et le masque 255.255.255.0.

Vous allez pouvoir accéder au routeur à l'adresse http://192.168.168.168/ et vous connectez avec les identifiants par défaut qui sont admin pour le nom d'utilisateur et password pour le mot de passe.

Pour terminer et finir la réinitialisation, il faudra démarrer sur l'image Factory Default Settings.

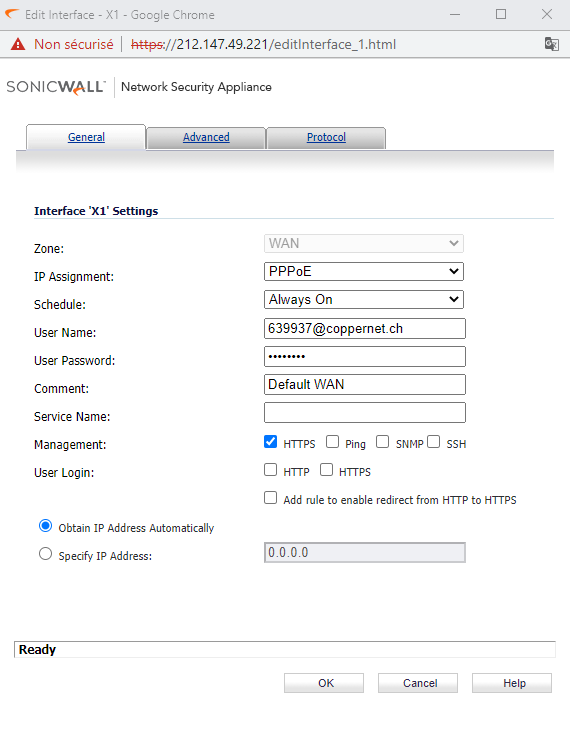

Configuration d'une session PPPoE

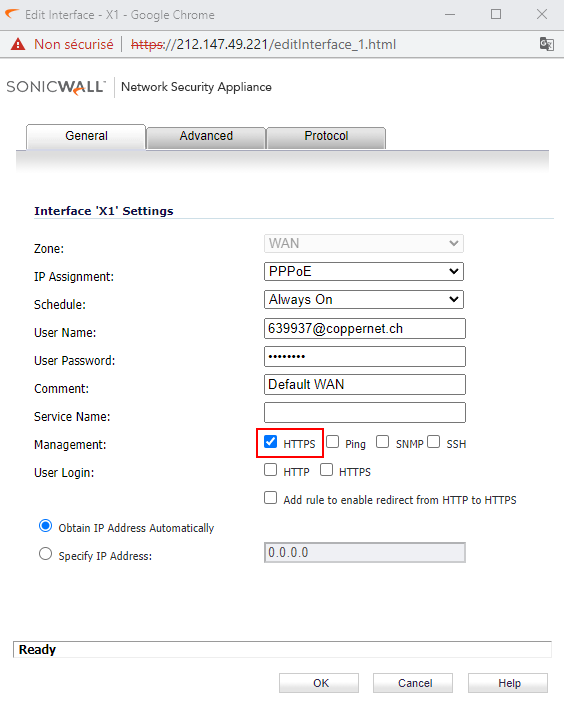

Afin de configurer une session PPPoE sur le Sonicwall, voici les étapes à suivre :

- Dans un premier temps, rendez-vous sur la page Interface qui ce trouve en dessous de la catégorie Network.

- Cliquez ensuite sur le crayon tout à droite de l'interface X1 (WAN) afin de modifier.

- Une nouvelle fenêtre va s'ouvrir, il faudra donc renseigner les informations.

- IP Assignement : PPPoE ;

- Schedule : Always On ;

- User Name : Nom d'utilisateur de la session ;

- User Password : Mot de passe de la session ;

Configuration d'objets

Il existe deux types d'objets que vous pouvez configurer sur un Sonicwall, par exemple des ordinateurs, des réseaux, des ranges d'adresses IP et autre (Adresse Object). Le deuxième type sont les objets pour les protocoles et les ports (Service Object).

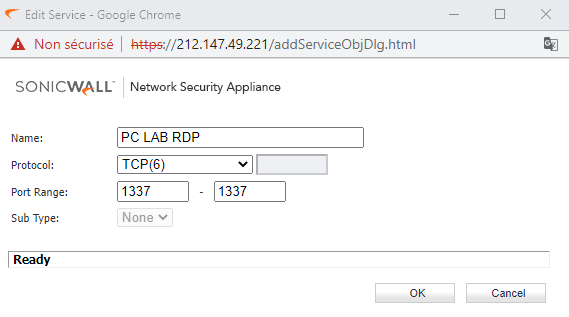

Service

Pour l'exemple de la création d'un service, nous allons en créer un pour le RDP sur le port 1337.

- Sous l'onglet Network, allez sous Services.

- Une fois dedans, faites le bouton Add. Une fenêtre va s'ouvrir.

- Name : PC RDP LAB ;

- Protocol : TCP ;

- Port range : 1337 - 1337 ;

Address

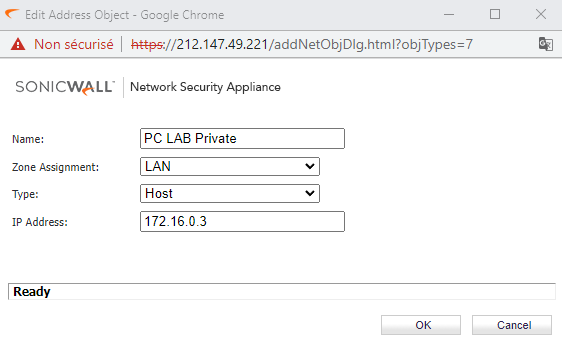

Concernant la création d'un address object, nous allons créer un pour un ordinateur en LAN qui ce trouve derrière une interface et qui a l'IP 172.16.0.3.

- Déroulez la catégorie Network, allez ensuite sous Address Object.

- Dedans, faites le bouton Add. Une fenêtre va s'ouvrir.

- Name : PC LAB Private ;

- Zone Assignment : LAN ;

- Type : Host ;

- Adresse IP : 172.16.0.3 ;

Création des règles

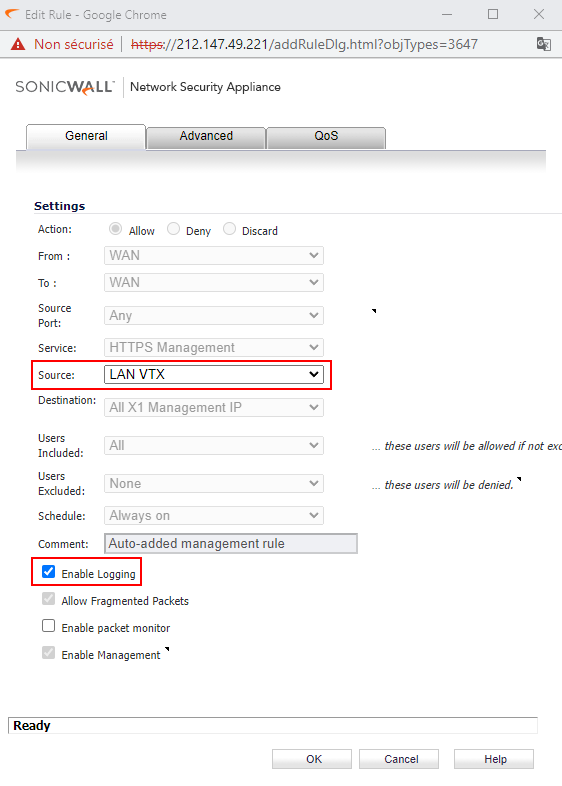

Afin de pouvoir par exemple autoriser l'accès à certains ports de votre pare-feu depuis d'autres réseaux, il vous faut configurer des règles. Pour cela, vous pouvez retrouver un onglet dédié sous la catégorie Firewall puis Access Rules du pare-feu.

Accès en HTTPS à l'interface

Afin de pouvoir accéder en HTTPS à l'interface du Sonicwall depuis un autre réseau, dans notre cas le réseau de VTX, voici les étapes à suivre :

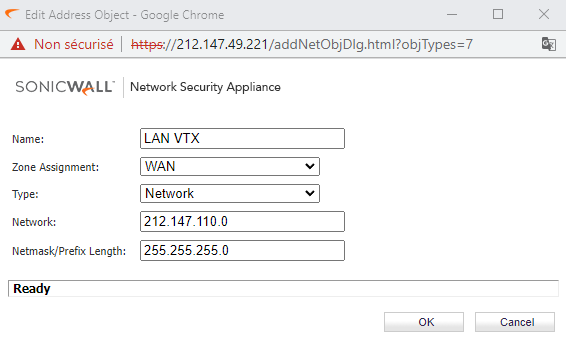

- Dans un premier temps, il vous faudra créer un objet pour le réseau VTX depuis l'onglet Address Object.

- Name : LAN VTX ;

- Zone Assignment : WAN ;

- Type : Network ;

- Network : 212.147.110.0 ;

- Netmask/Prefix Length : 255.255.255.0 ;

- Une fois l'objet créer, il faudra ce rendre sous la catégorie Network puis aller dans Interface. Dedans, sous l'interface X1 (WAN), il faudra activer uniquement le HTTPS.

- Retourner ensuite sous Access Rules. Une règle sur le HTTPS Management avec la destination All X1 Management IP va ce générer automatiquement, il faudra simplement modifier la source par l'objet réseau créer précédemment et activer l'identification.

- Source : LAN VTX ;

- Enable Logging : Yes ;

Création des règles NAT

Pour pouvoir accéder à certains services qui ce trouvent dans le LAN, comme par exemple faire un SSH sur une machine virtuelle, il faut créer des règles NAT. Afin de créer ces règles, on peut retrouver sous la catégorie Network une partie NAT Policies.

Accès en RDP sur une machine du LAN

Afin d'accéder en RDP sur un port personnalisé un ordinateur qui ce trouve derrière le Sonicwall depuis le réseau VTX, voici les étapes :

- En premier lieu, il faut créer un Service Object pour avoir un port personnalisé en TCP pour le RDP.

- Name : PC LAB RDP ;

- Protocol : TCP ;

- Port range : 1337 - 1337 ;

- Ensuite, il faudra créer un Address Object pour l'ordinateur. Attention, il faut que l'ordinateur aille une adresse IP fixe.

- Name : PC LAB Private ;

- Zone Assignment : LAN ;

- Type : Host ;

- Adresse IP : 172.16.0.3 ;

- Il faudra également avoir un objet pour le réseau VTX.

- Name : Insérer le nom ;

- Zone Assignment : WAN ;

- Type : Network ;

- Network : 212.147.110.0 ;

- Netmask/Prefix Length : 255.255.255.0 ;

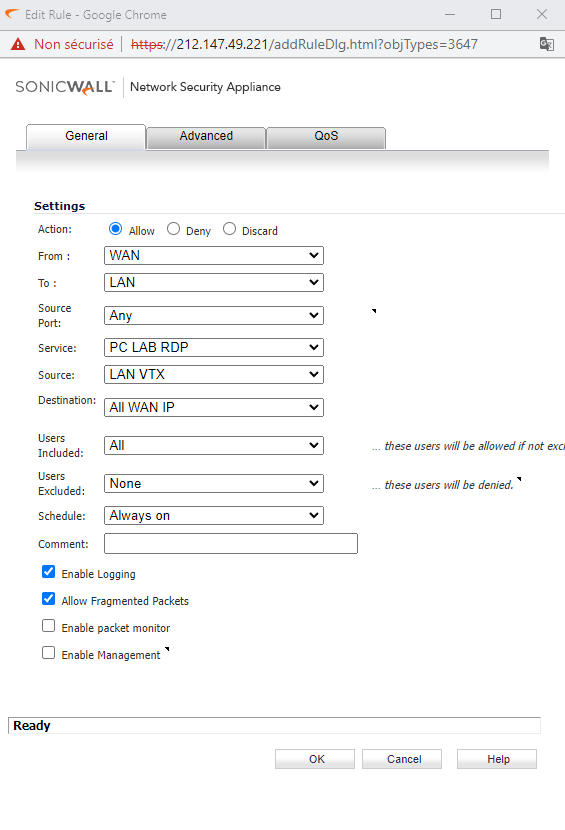

- Une fois les objets créer, il faudra faire une règle permettant le réseau VTX d'accéder au port 1337.

- From : WAN ;

- To : LAN ;

- Source Port : Any ;

- Service : PC LAB RDP ;

- Source : LAN VTX ;

- Destination : ALL WAN IP ;

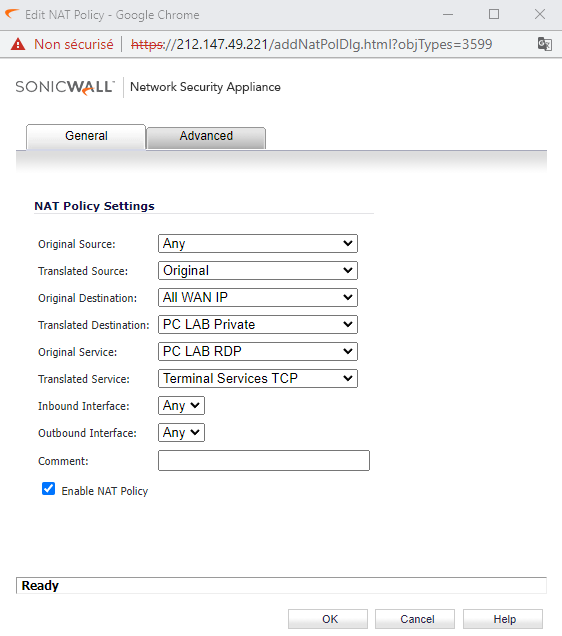

- Maintenant que nous avons créer une règle pour que le réseau VTX puisse accéder au port 1337, nous allons créer une règle NAT en direction de l'ordinateur sur le port 1337 qui sera traduis sur le 3389, le numéro du port part default pour le protocole RDP.

- Original Source : Any ;

- Translated Source : Original ;

- Original Destination : All WAN IP ;

- Translated Destination : PC LAB Private ;

- Original Service : PC LAB RDP ;

- Translated Service : Terminal Services TCP ;

Création de pool DHCP

Afin de créer des pools DHCP, il faut ce rendre dans la catégorie Network puis DHCP Server, voici les étapes à suivre :

- Dans la page du DHCP Server, il faudra faire Add Dynamic, une nouvelle fenêtre va s'ouvrir.

- Dedans, il y a plusieurs informations à renseigner, voici un exemple.

- Range Start : 172.16.0.3

- Range End : 172.16.0.254

- Lease Time (minutes) : 1440

- Default Gateway : 172.16.0.2

- Subnet Mask : 255.255.255.0

- Interface Pre-Populate : X2

Attribution

Pour attribuer le pool DHCP créer, voici les étapes :

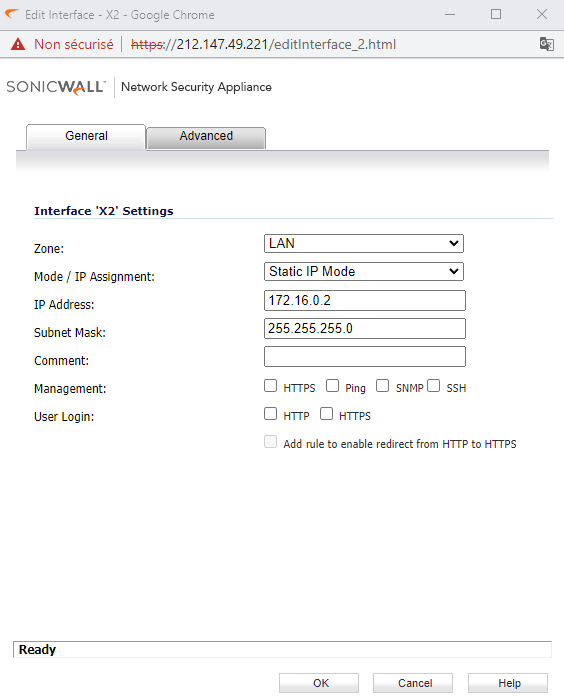

- Il faudra ce rendre sous l'onglet Network puis dans Interface.

- Une fois dessus, il faudra modifier en cliquant sur le crayon à côté de l'interface et renseigner les informations par rapport au pool DHCP créer :

- Zone : LAN ;

- Mode / IP Assignement : Static IP Mode ;

- IP Address : 172.16.0.2 ;

- Subnet Mask : 255.255.255.0 ;

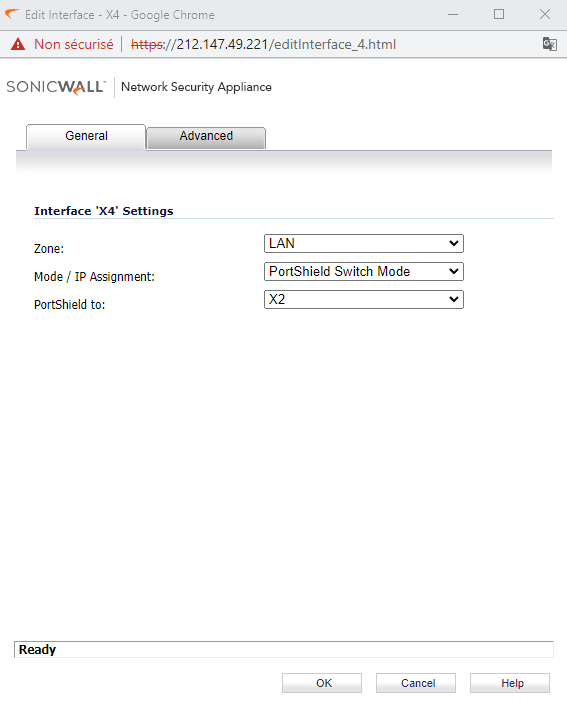

Si on souhaite qu'une autre interface soit en lien avec une autre, voici ce qu'il faut faire :

- Toujours sur la page Interface, il faudra faire modifier en cliquant sur le crayon à côté de l'interface souhaité.

- Dedans, il faudra indiqué les informations suivante.

- Zone : LAN ;

- Mode / IP Assignement : PortShield Switch Mode ;

- PortShield to : X2 ;

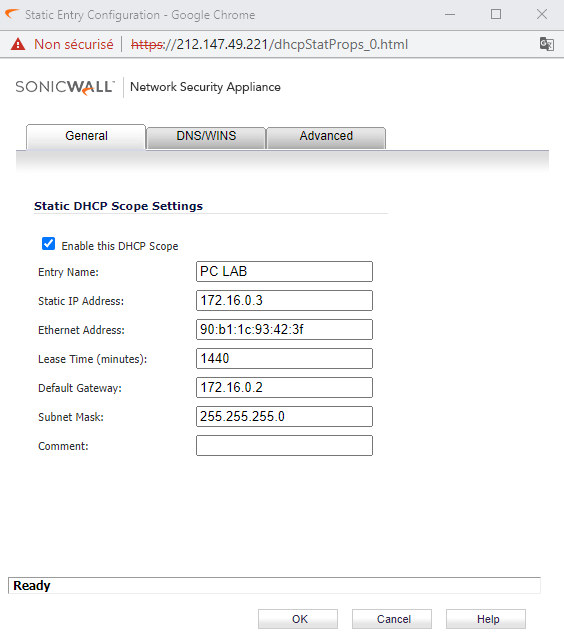

Fixe par MAC

Pour qu'un appareil puisse avoir une adresse IP fixe, il faudra lui attribuer une IP par rapport à sa MAC Address, voici les étapes :

- Dans l'onglet DHCP Server, il faudra faire Add Static.

- Une fenêtre va s'ouvrir. Dedans, il faudra renseigner les informations.

- Entry Name : PC LAB ;

- Static IP Address : 172.16.0.3 ;

- Ethernet Address : 90:b1:1c:93:42:3f ;

- Lease Time (minutes): 1440 ;

- Default Gateway : 172.16.0.2 ;

- Subnet Mask : 255.255.255.0 ;

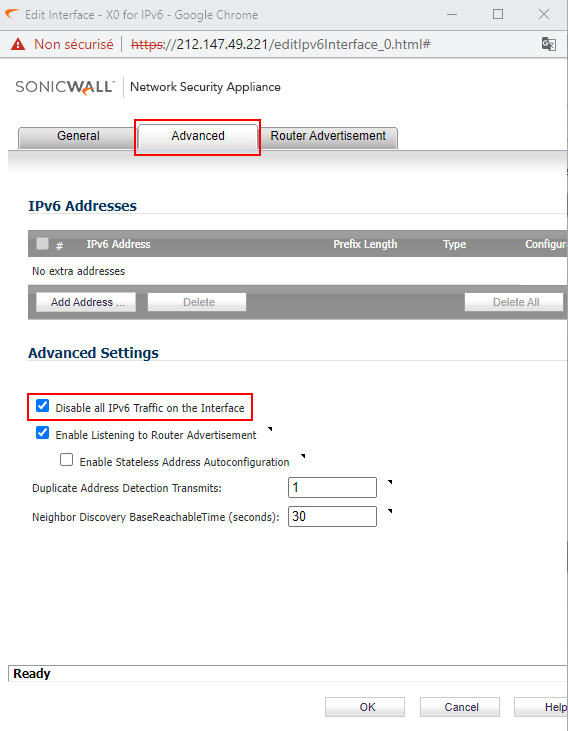

Désactiver l'IPv6

Si on souhaite désactiver l'IPv6 sur certaine interface, voici les étapes :

- Dans un premier temps, rendez-vous sur Interface sous la catégorie Network.

- Dedans, cliquez sur le bouton IPv6 afin de passer sur les interfaces en question.

- Une fois dessus, cliquez sur le crayon à côté de l'interface où on souhaite désactiver l'IPv6. Une fenêtre va s'ouvrir, allez ensuite sous Advanced.

- Disable all IPv6 Traffic on the Interface : Yes ;

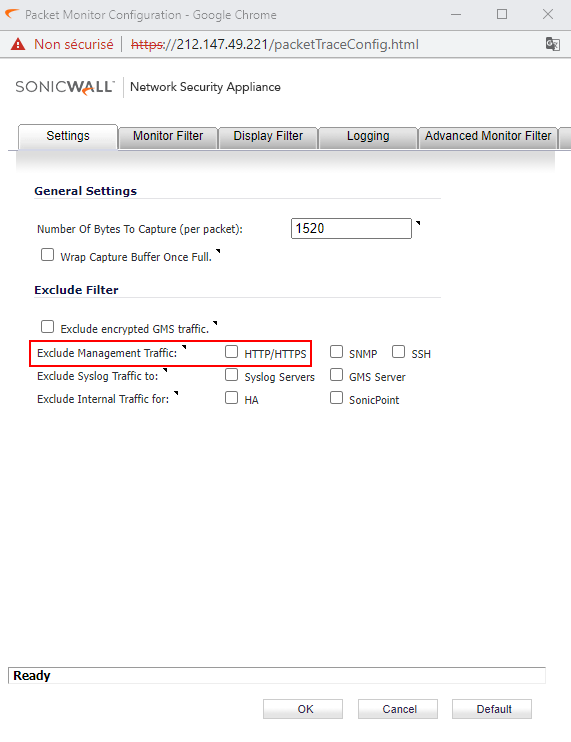

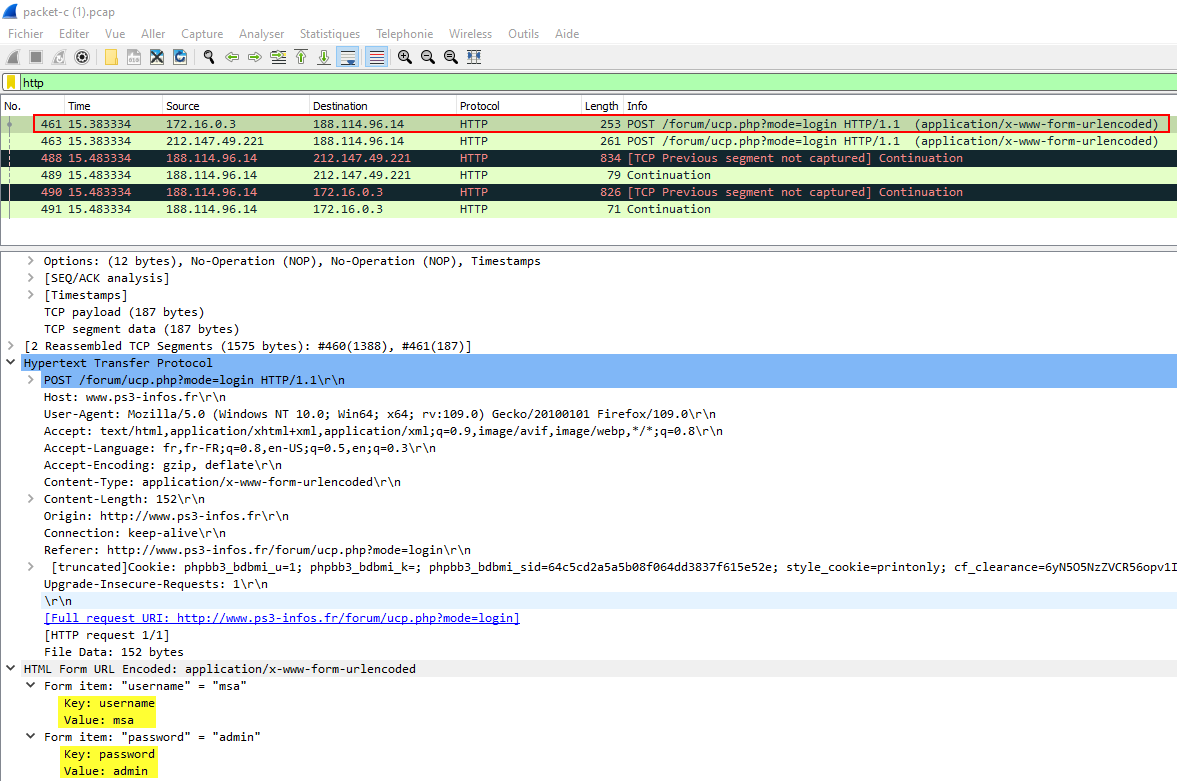

Capture de paquet

Afin de pouvoir capturer les paquets sur le pare-feu pour par exemple récupérer les informations de connexion sur un site HTTP d'un ordinateur du LAN, voici les étapes à suivre :

- En premier lieu, rendez-vous dans la catégorie Dashboard puis Packet Monitor.

- Une fois dessus, cliquez sur le bouton Configure.

- Une nouvelle fenêtre va s'ouvrir, il faudra décocher la case Exclude Management Traffic HTTP/HTTPS.

- Une fois la case décocher, vous pouvez lancer la capture en cliquant sur le bouton Start Capture.

- Il faudra donc faire la recherche sur l'ordinateur en parallèle.

- Ensuite, vous allez pouvoir arrêter la capture en cliquant sur Stop Capture et ensuite vous allez pouvoir faire Export Libcap.

- Vous pouvez ouvrir le fichier sur Wireshark et en filtrant les requêtes HTTP, on peut retrouver les informations.