Module 126 - Installer des périphériques en réseau

Informations du cours

- Cours basé sur Windows Serveur 2019 et sur DSM Synology, par A. Rogeiro

- Adresse mail de l'enseignant : angelo.rogeiro@eduvaud.ch

- Pour ce cours, il vous faut savoir et mettre en place un Windows Serveur 2019 puis installer et configurer Active Directory ainsi que le service Domain Name System.

Service d'impression

Installation

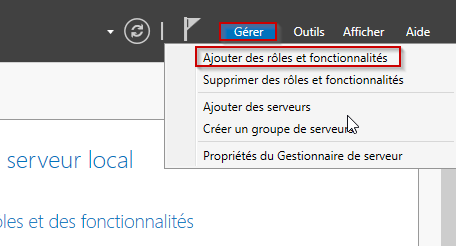

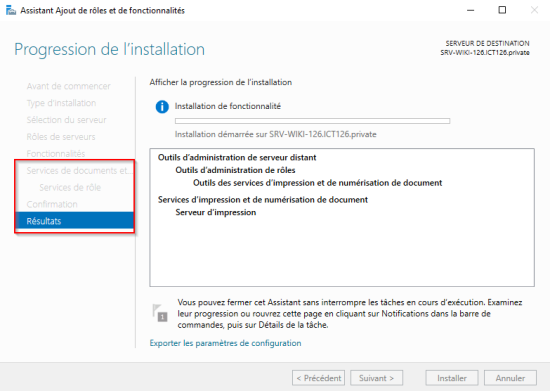

- Lancer Gestionnaire de serveur et depuis ce panneau, cliquer sur Gérer puis sur Ajouter des rôles et fonctionnalités.

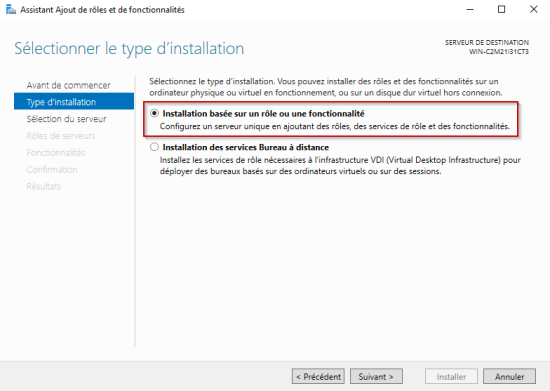

- Une fois dans l'interface d'installation, choisir le type d'installation Rôle et fonctionnalité.

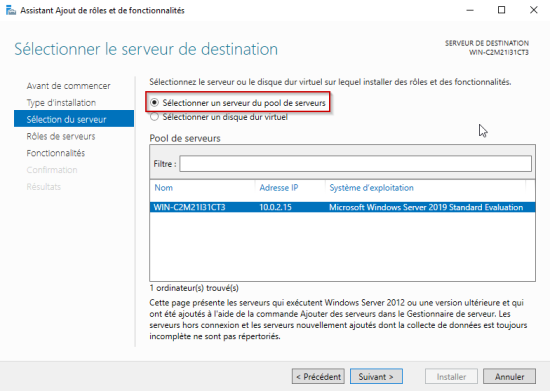

- Ensuite, Sélectionner un serveur du pool de serveurs.

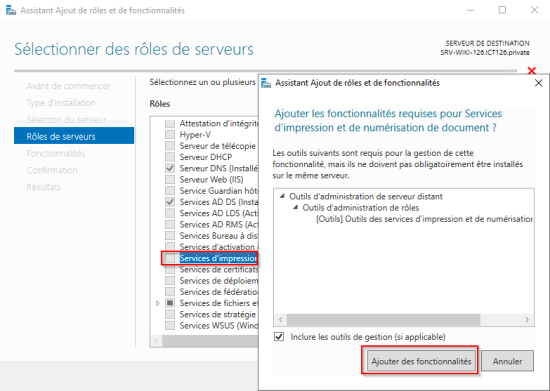

- Ajouter le rôle Service d'impression.

- Suite à ça, faire Suivant jusqu'à la fin de l'installation.

Configuration

Ajouter une imprimante

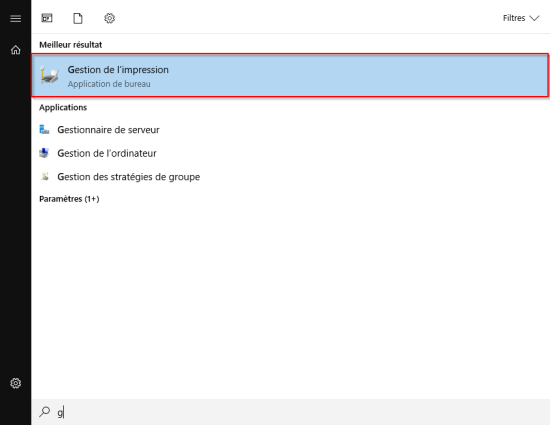

- Lancer l'application Gestion de l'impression.

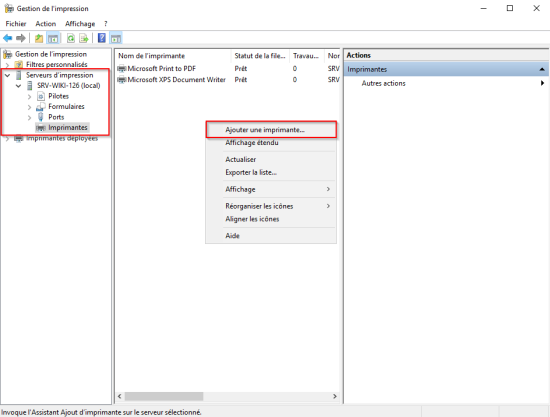

- Aller sous Serveurs d'impression, dérouler le Serveur et aller dans Imprimantes. Une fois dedans, faire un clique-droit Ajouter une imprimante.

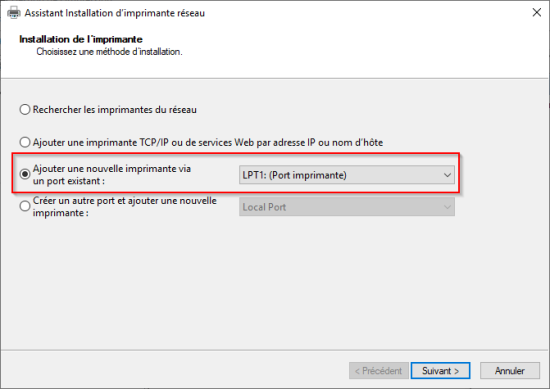

- Une nouvelle fenêtre va s'ouvrir. Dedans, sélectionner l'option Ajouter une nouvelle imprimante via un port existant et sélectionner LPT1 puis faire suivant.

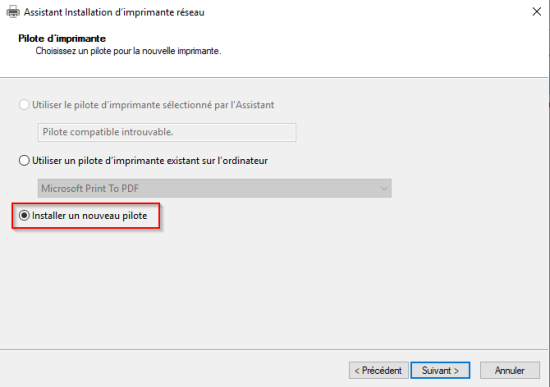

- Pour le pilote d'imprimante, faire Installer un nouveau pilote.

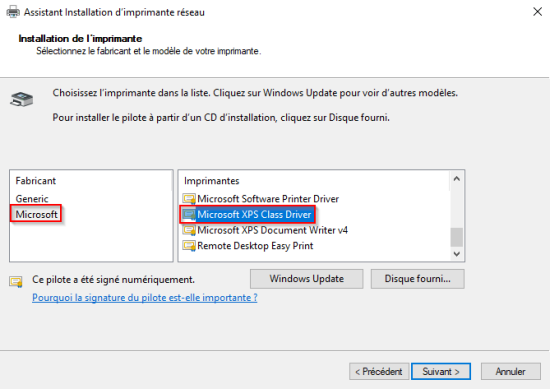

- Sélectionner ensuite le fabricant et le modèle de votre imprimante. Dans notre cas, nous allons prendre Microsoft comme fabriquant et sélectionner le modèle Microsoft XPS Class Driver.

- Ensuite, mettre un nom sur l'imprimante ainsi qu'un nom de partage.

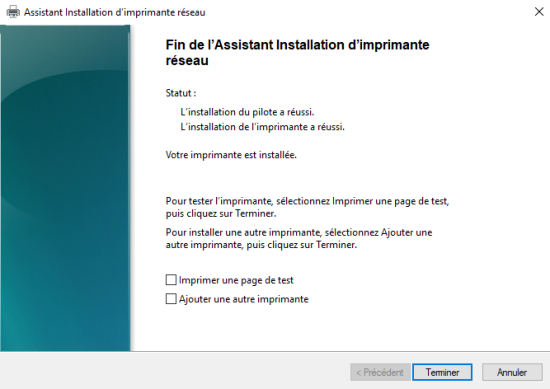

- Pour terminer, vous avez un aperçu de la configuration de votre imprimante. Faites suivant puis terminer.

Autorisation

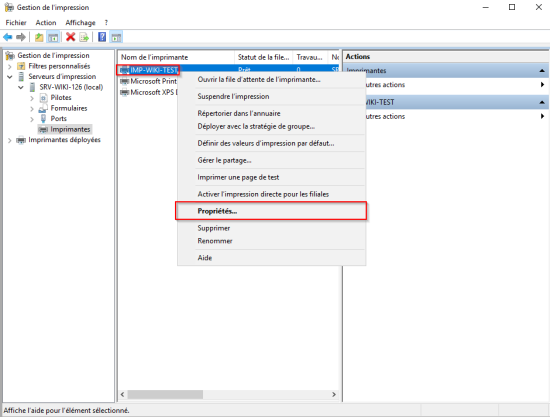

- Une fois l'imprimante installée, faire un clique-droit dessus puis aller sous Propriété.

- Dans les propriétés, allez sous Sécurité puis sélectionner ou ajouter l'utilisateur en question. En dessous, vous avez simplement à cocher si vous autorisez ou non à imprimer.

- Dès que vous avez fini de régler vos autorisations, faites simplement OK.

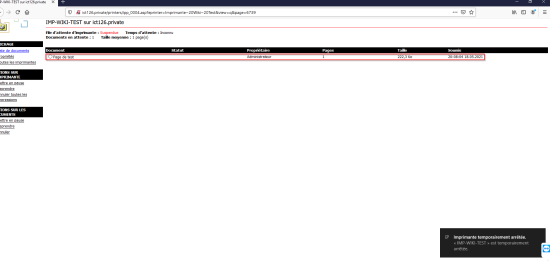

Accéder à l'interface Web

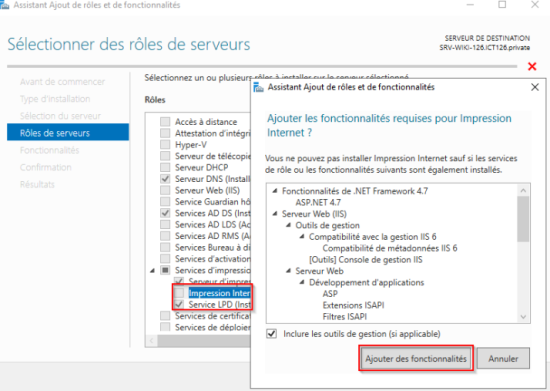

- Pour pouvoir accéder à l'interface, il faut installer les fonctionnalités Impression Internet et Service LPD.

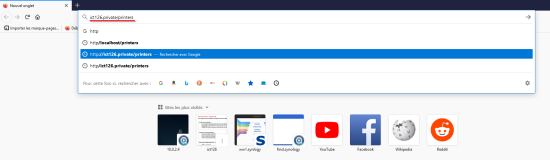

- Une fois que les prérequis sont installés, ouvrez un navigateur internet et tapez http://domain.tld/printers. Loggez-vous avec les identifiants Windows.

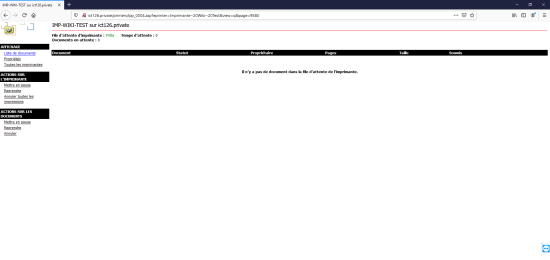

- Ensuite, une fois sur la page, cliquez sur l'imprimante que vous venez de mettre en place.

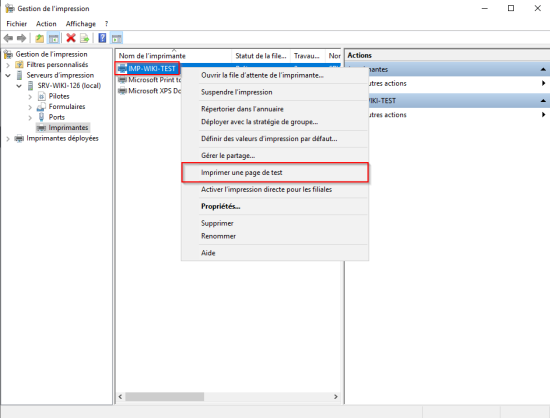

- Retourner ensuite sur le Gestionnaire d'impression, faites un clique-droit sur l'imprimante en question et faites Imprimer une page de test.

- Nous pouvons désormais voir sur le web que l'impression a bien été lancée.

Informations sur le service

Spooler

C'est un service qui gère les tâches d'impression pour le système. C'est un élément principal dans l'architecture d'impression. Ce service utilise les IPP & LPD.

Spooling

Il permet de mettre les documents qui sont à imprimer dans la file d'attente. Il utilise les protocoles IPP, LPD et LPR.

- Pour Windows, on utilise le Spooler d'impression.

Dossier Spooler

C'est le dossier où on va stocker les fichiers qui seront envoyés à l'imprimante pour imprimer. Les utilisateurs pouvaient imprimer simultanément sans problème sur la même imprimante sans que les pages soient mélangées.

- Les documents stockés dans ce dossier sont cryptés.

Protocole

- LPR (Line Printer Remote) : Il permet d'imprimer sur des imprimantes distantes par le biais du réseau sans avoir besoin d'un serveur d'impression installé en local.

- Protocole et port utilisé : UDP 515 et TCP 515.

- LPD (Line Printer Daemon) : Il permet aux ordinateurs UNIX ou autres utilisant le service LPR de lancer des impressions sur des imprimantes partagées sur un serveur Windows.

- Protocole et port utilisé : UDP 515 et TCP 515.

- IPP (Internet Printing Protocol) : C'est le protocole standard d'impression par internet ou en local.

- Protocole et port utilisé : HTTP 80 (de base), UDP 631 et TCP 631.

Pilotes

Les pilotes sont des programmes destinés à permettre à un autre programme d'interagir avec un périphérique.

- Type 3 : Les pilotes de type 3 sont des pilotes qui doivent être installés via un CD ou le site internet du fournisseur de l'imprimante. Il faut des droits d'administrateurs, des pilotes signés et des packages 32/64 bits.

- Type 4 : Les pilotes de type 4 sont inclus de base dans le système d'exploitation Windows. Il suffit des droits utilisateurs simples.

Diverses informations

- Chemin d'accès au service IPP : http://localhost/printers

- Chemin d’accès réseau de votre imprimante : \\srv\printer

- Il existe plusieurs ports physiques différents sur une imprimante qui sont importants à retenir lors de la configuration depuis le serveur d'impression. Le plus connu est le LPT1. Aujourd'hui on utilise également et plus souvent que le LPT1 la connexion par USB, Ethernet, Wi-Fi ou Bluetooth.

Type de stockage et gestion des disques

Installation

Mise en place de DSM Synology

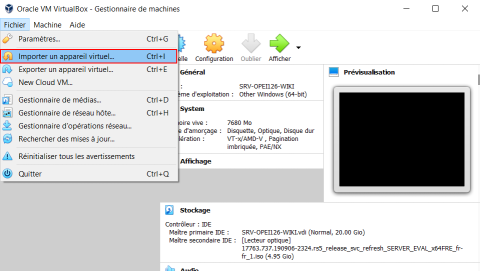

- Dans Virtual Box, faire fichier, puis importer un appareil virtuel.

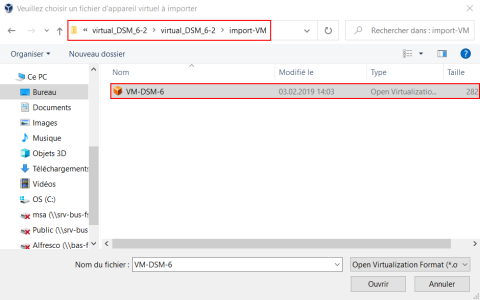

- Sélectionner le fichier d'installation.

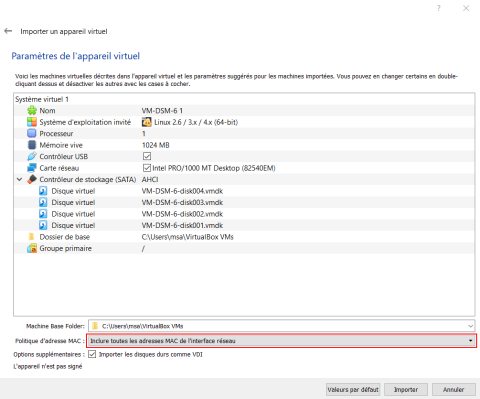

- Modifier la politique de gestion d'adresses MAC, puis faire importer.

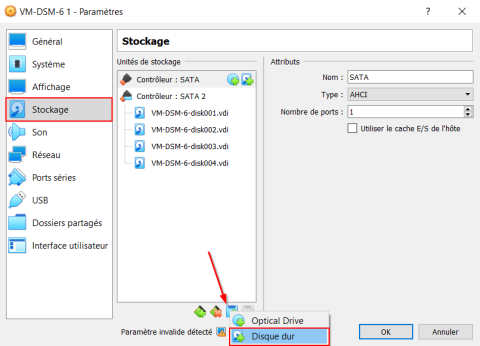

- Puis, dans Paramètres, aller dans Stockage et ajouter un disque dur.

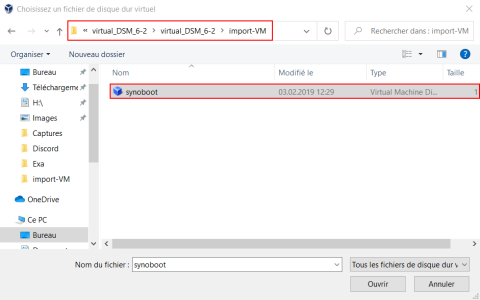

- Faire maintenant Ajouter, sélectionner le synoboot et valider.

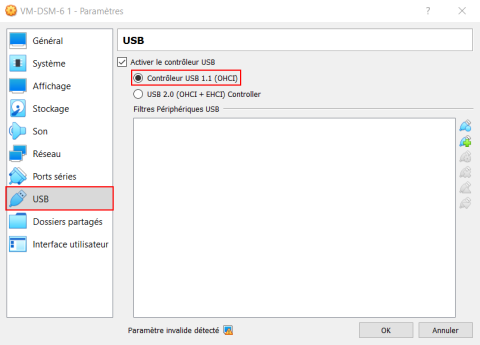

- Toujours dans Paramètres, aller maintenant dans USB.

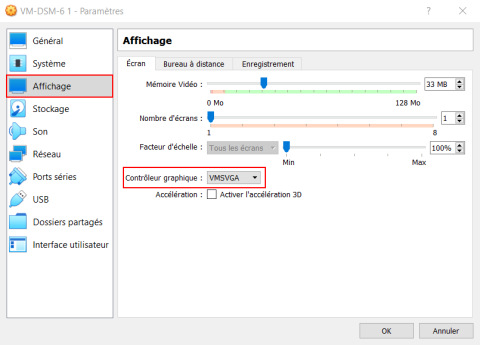

- Ensuite, aller dans Affichage et modifier le contrôleur graphique en VMSVGA.

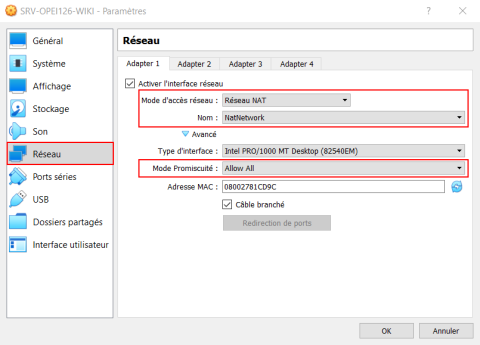

- Pour établir la communication entre les VMs, vous devez modifier ceci des deux côtés (DSM Synology et WServer).

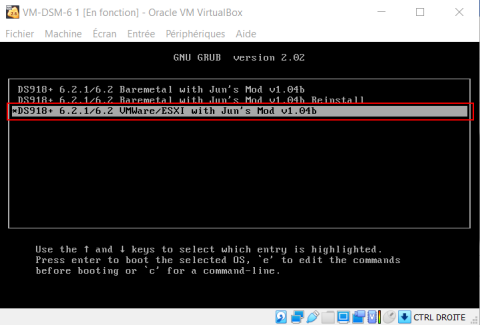

- Démarrer maintenant votre VM DSM Synology et sélectionner la troisième option (DS918+ 6.2.1/6.2 VMWare/ESXI with Jun's Mod v1.04b).

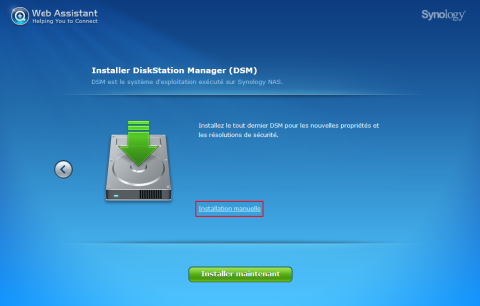

- Une fois que tout a correctement démarré, aller sur WServer depuis un navigateur et taper dans la barre d'adresse :10.0.2.4. Vous serez automatiquement redirigé/e sur la page d'installation, cliquer sur Configurer, puis Installation manuelle.

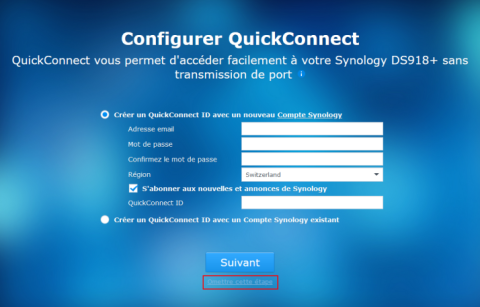

- Une fois l'installation terminée, créer votre compte et faire suivant. Une fois le compte créé, il va vous demander de configurer Quick Connect. Faire omettre cette étape.

- Faire "Exécuter" sans partager

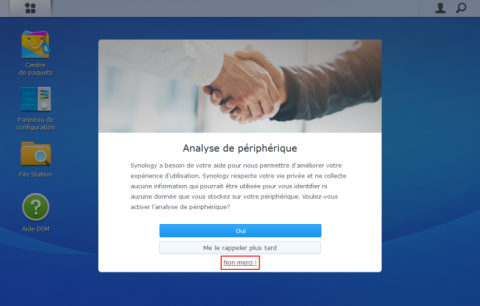

- Pour l'analyse de périphérique, faire Non merci !

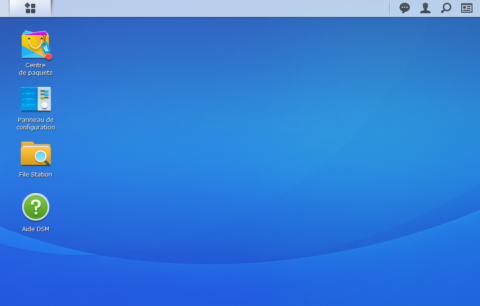

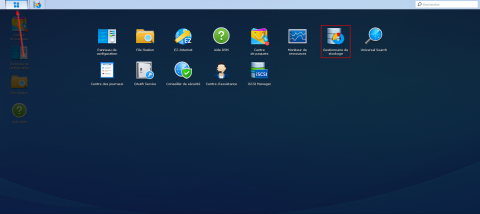

- Une fois terminé, vous êtes enfin sur le bureau de votre NAS

- Note : Il est très important d'éteindre proprement le NAS pour éviter de devoir le réinstaller à chaque fois. Attendez que la page VirtualBox du NAS se ferme avant de tout quitter depuis ce panneau.

Configuration

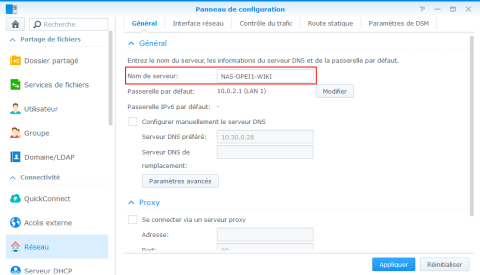

Changer le nom de son NAS

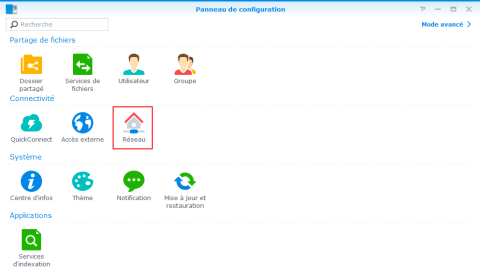

- Ouvrir le Panneau de configuration.

- Une fois dedans, aller sous Réseau.

- Dans cet onglet, vous avez tout en haut Nom de serveur avec une case modifiable à droite. Vous pouvez donc modifier le nom depuis là.

Changer le fuseau d'horaire

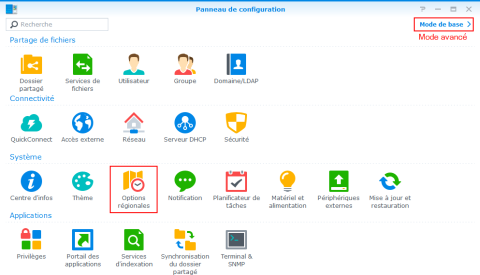

- Ouvrir le Panneau de configuration.

- Une fois dedans, cliquer sur Mode avancé puis dans Options régionales.

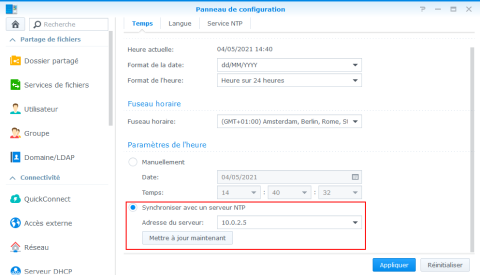

- Dedans, modifier la partie Synchroniser avec un serveur NTP sous Paramètre de l'heure et écrire l'adresse IP de votre WServeur.

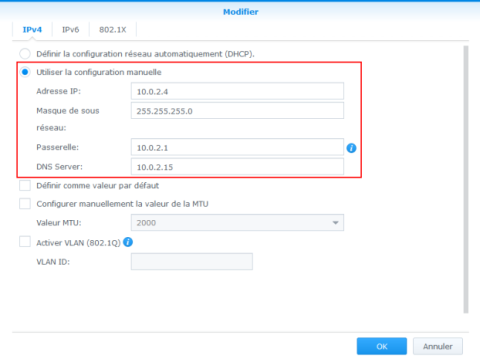

Changer l'adresse IP/Passerelle/Masque de sous réseau/Serveur DNS

- Ouvrir le Panneau de configuration.

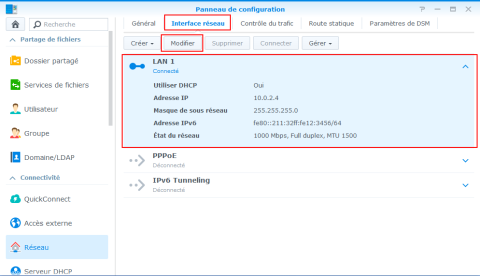

- Une fois dedans, aller sous Réseau.

- Ensuite, aller sous Interface réseau et sélectionner LAN 1 puis faire Modifier.

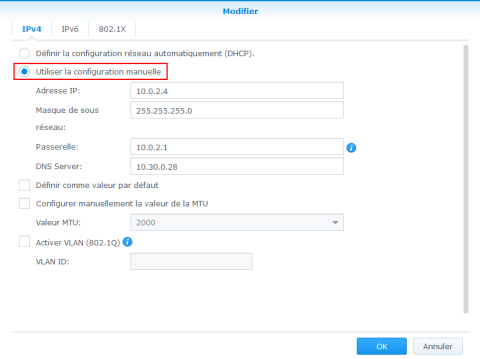

- Pour terminer, faire Utiliser la configuration manuelle et entrer les informations dans les cases concernées.

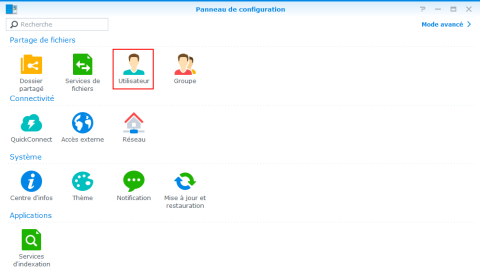

Créer un utilisateur

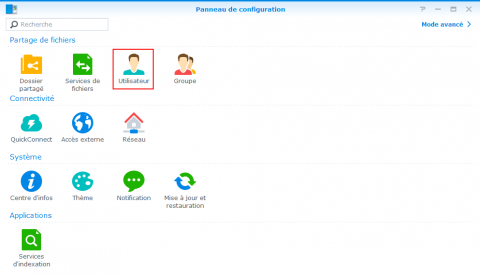

- Ouvrir le Panneau de configuration.

- Une fois dedans, aller sous Utilisateur.

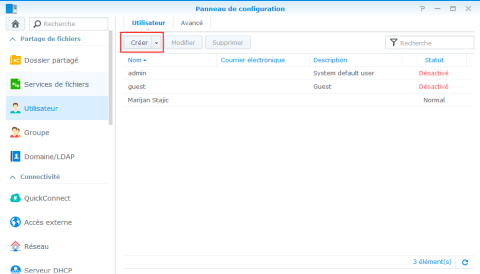

- Ensuite, faire Créer.

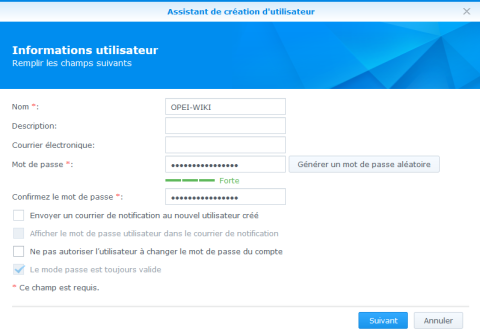

- Vous êtes désormais dans l'interface de création. Remplir les champs demandés et cocher dans les pages suivantes ce que vous souhaitez concernant votre utilisateur.

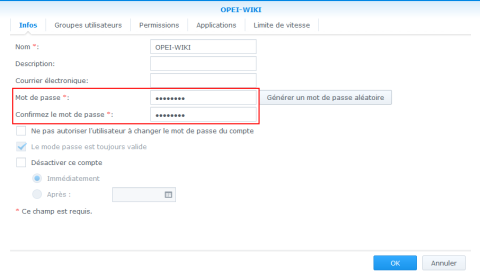

Changer le mot de passe de l'utilisateur

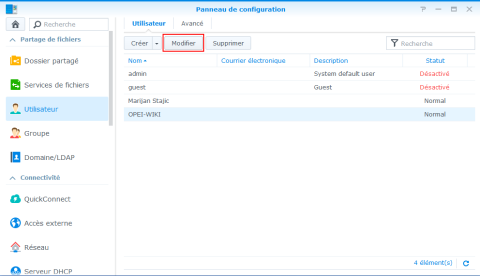

- Ouvrir le Panneau de configuration.

- Une fois dedans, aller sous Utilisateur.

- Sélectionner l'utilisateur en question et cliquer sur Modifier.

- Une fois dans l'interface, vous pouvez modifier le profil de l'utilisateur, dont le mot de passe.

Créer un stockage et modifier le système de fichier

- Accéder au Menu principal.

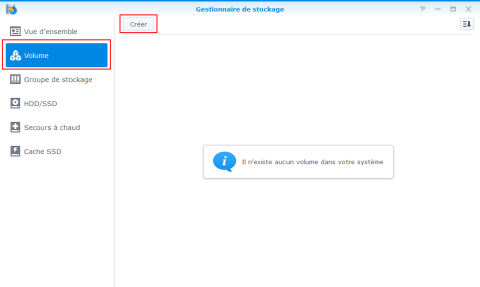

- Cliquer ensuite sur Gestionnaire de stockage.

- Une fois dedans, aller sous Volume et faire Créer.

- Ensuite, choisir le mode Personnalisé.

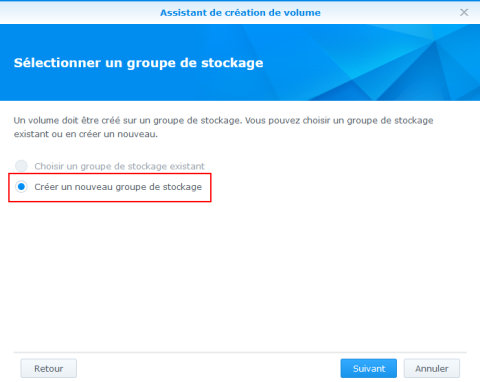

- Pour la sélection du groupe de stockage, choisir Créer un nouveau groupe de stockage.

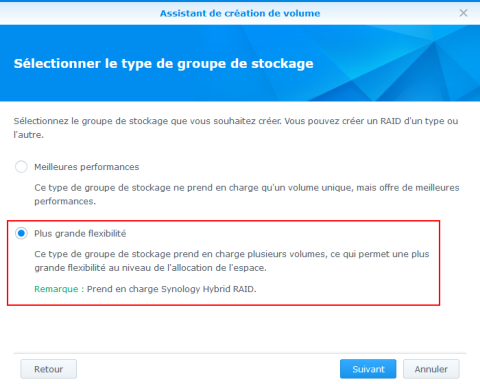

- Sélectionner Plus grande flexibilité pour le type de groupe de stockage.

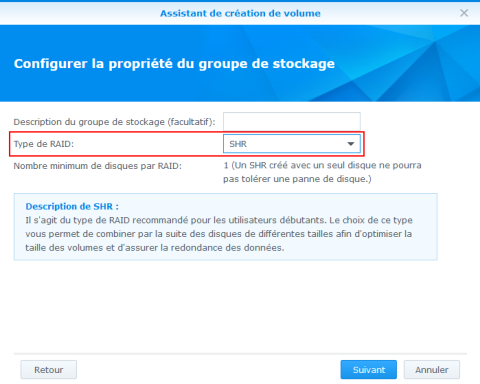

- Configurer le type de RAID de vos disques. Mettre SHR.

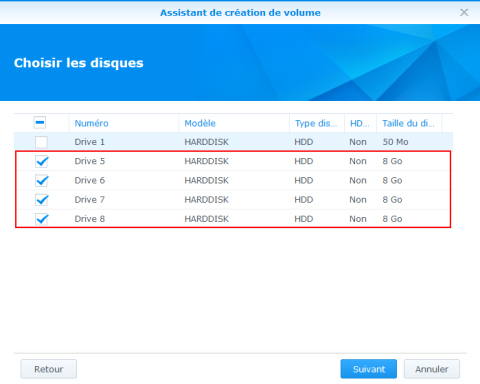

- Ensuite, sélectionner les 4 disques suivants.

- Pour le système de fichier, sélectionner Btrfs.

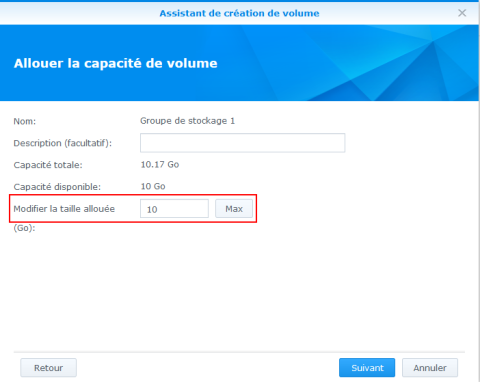

- Pour terminer, laisser la taille par défaut sur 10 Go.

- Pour finir, faire Appliquer.

Mise en place d'un dossier partagé

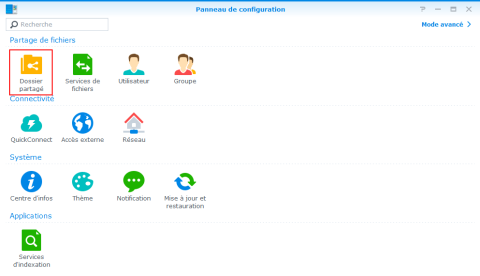

- Ouvrir le Panneau de configuration.

- Une fois dedans, aller sous Dossier partagé.

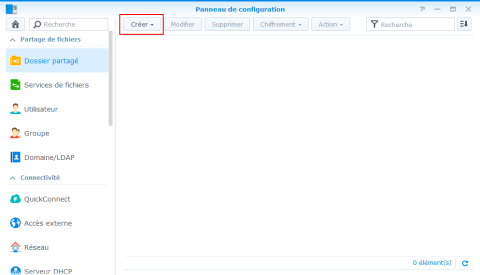

- Ensuite, faire "Créer".

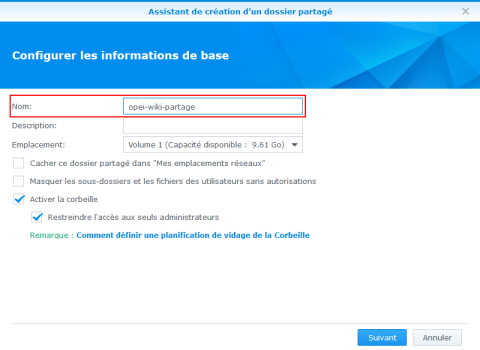

- Dans les informations de base, mettre un Nom.

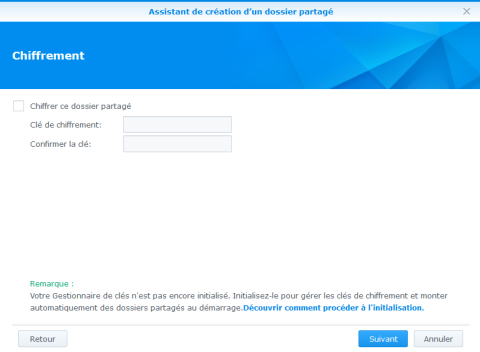

- Ensuite, le chiffrement n'est pas nécessaire.

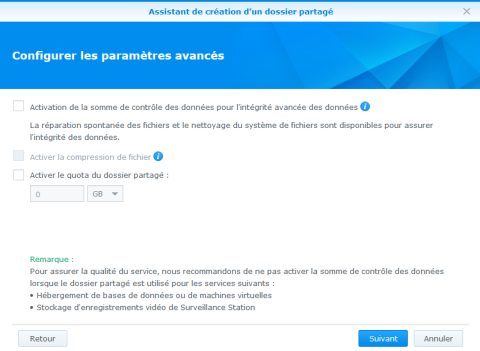

- Pour les paramètres avancés, rien à faire non plus.

- Faire Appliquer.

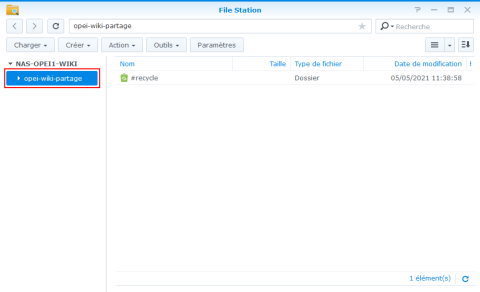

- Retrouver le dossier partagé dans File Station.

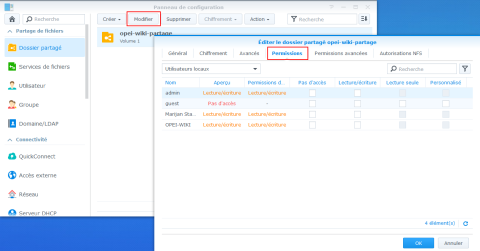

- Vous pouvez toujours modifier le partage en cliquant sur Modifier. Vous allez pouvoir notamment gérer les permissions concernant les groupes/utilisateurs et leurs permissions.

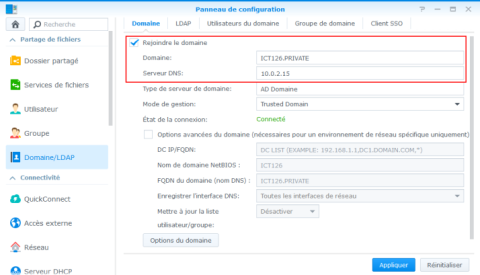

Rejoindre un domaine

- Dans un premier temps, il faut configurer les paramètres réseaux.

- Important : Sous serveur DNS, il faut mettre l'adresse IPv4 de votre serveur.

- Ensuite il faut rejoindre le domaine et mettre les deux infos.

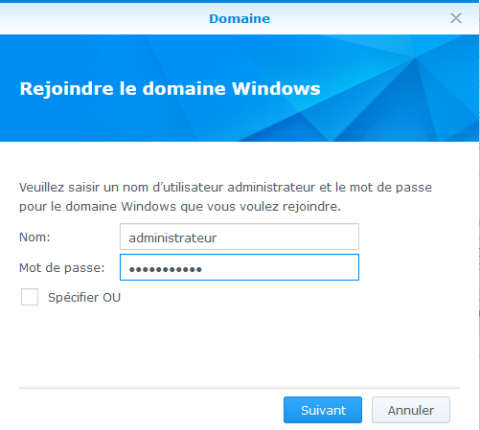

- Ensuite, connectez-vous.

- Important : par défaut c'est "Administrator", n'oubliez pas de modifier.

Activer l'accueil utilisateur de l'AD

- Pour activer l'accueil utilisateur pour les membres de l'AD, aller sous Utilisateurs du domaine, sous Accueil utilisateur et cocher la case en question.

Informations sur le service

DSM Synology

DSM Synology Disk Station Manager est un système d'exploitation Web pour tous les Synology NAS. Il nous permettra d'installer et configurer notre NAS virtuel.

Pour accéder à son interface, il faut passer par le port 5000 (non sécurisé, par défaut) ou 5001 (sécurisé).

Pour la gestion des fichiers, le NAS utilisé les protocoles CIFS/SMB, AFP ou NFS.

Pour le système de fichier, c'est les protocoles BTRFS et ext4.

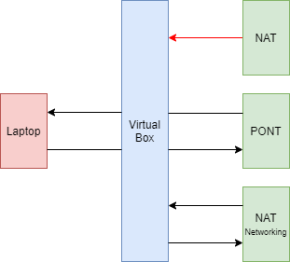

Communication des VMs sur VirtualBox

Sur VirtualBox, nous avons différent modes réseau disponibles.

- NAT : Le NAT renferme la machine. C'est ce mode qui fait que la machine ne peut pas communiquer avec les autres.

- PONT : Le mode PONT permet de communiquer avec les autres machines, pour ce faire, la communication passe par VirtualBox puis par la carte réseau du laptop pour ensuite retourner à VirtualBox jusqu'à la machine qu'on souhaite atteindre.

- NAT Networking : Le NAT Networking c'est la même chose que le PONT sauf que la communication va jusqu'à VirtualBox et non jusqu'au laptop. Donc, une fois qu'il atteint VirtualBox, il renvoie vers la machine qu'on souhaite atteindre.

Sauvegarde vs Archivage

Il est important de comprendre la différence entre ces deux choses pour mieux comprendre le système de stockage.

Archivage

Quand on fait de l'archivage, on déplace les données et on les conserve à un endroit précis. Une fois qu'on a besoin des données en question, il suffit de faire une réintégration des données.

Sauvegarde

La sauvegarde, on fait une copie de données vivantes pour créer des images afin de les restaurer au besoin.

Type de stockage

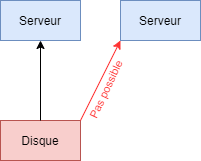

DAS

Le DAS Direct Attached Storage c'est lorsque que les disques de stockage sont directement reliés au serveur. Les échanges entre les disques et le serveur se font en mode bloc. Le désavantage c'est qu'il n'est pas possible d'utiliser les disques sur plusieurs machines en même temps.

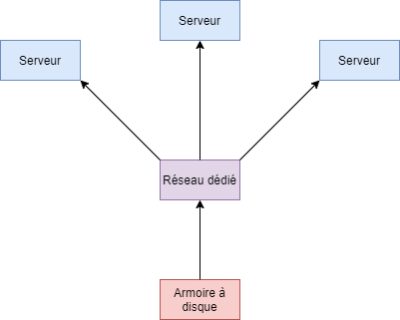

SAN

Le SAN Storage Area Network c'est une armoire qui contient plusieurs baies de disque qui sont reliées au système d'information par un réseau dédié. Généralement on utilise de la fibre optique et pour ce faire, on utilise des switch FC (fibre optique). Les disques durs ne sont donc pas reliés directement au serveur. Pour y accéder, on utilise le mode bloc avec le système de fichier des serveurs. L'avantage c'est que nous pouvons utiliser un disque pour plusieurs serveurs en même temps. Aussi, il est possible d'ajouter des disques sans problème.

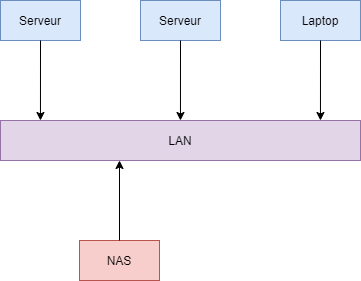

NAS

Le NAS Network Attached Storage est une baie de stockage qui a à disposition son propre système d'exploitation, logiciel de configuration, système de fichiers ainsi que des disques. Si on prend l'exemple d'une entreprise, le NAS est relié au réseau de l'entreprise pour stocker des fichiers. L'échange entre le NAS et un serveur ou un laptop se fait sous forme de fichier contrairement au NAS et DAS qui se font en mode bloc. Pour faire l'échange, on utilise les protocoles CIFS ou SMB pour Windows et NFS pour Linux/UNIX. L'avantage est qu'il permet l'accès à plusieurs personne en même temps. Il facilite également la tâche aux applications qui ont besoin du système de fichiers de façon intensive.

CLOUD

Le cloud, ce sont des serveurs distants que nos appareils atteignent. Le plus important à retenir, c'est qu'il y a trois types de stockage cloud.

Trois types de cloud

- Cloud public : Ici, on utilise les serveurs d'un prestataire, ce qu'il fait qu'il y a plusieurs personnes/entreprises qui sont sur les mêmes serveurs. Donc pas besoin de s'occuper de la maintenance du matériel.

- Cloud privé : Ce sont des infrastructures appartenant à l'entreprise, donc les seules données qui y sont stockées sont celles de l'entreprise en question. Il faudra assurer la maintenance de ce cloud, ce qui engendre un coût important.

- Cloud hybride : Ce type de cloud est un mélange entre le type public et privé. On utilise les deux clouds, seulement que les données plus sensibles iront sur le privé et celle moins importantes iront sur le public.

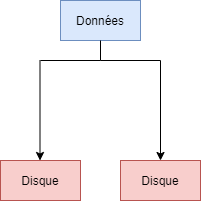

RAID

Le RAID Redundant Array Of Independent Disks permet de créer une unité de stockage à partir de plusieurs disques durs. L'unité de stockage, appelée GRAP, permet d'améliorer la tolérance, la sécurité ou les performances.

RAID 0

Le RAID 0 stock le même fichier sur plusieurs disques différents. Cela permet d'améliorer les performances en lecture et écriture. Le gros défaut de ce système, c'est que la perte d'un seul disque entraîne la perte de toutes les données. On appelle ça du striping.

- Ce type de RAID est généralement utilisé pour des applications qui utilisent des gros fichiers et ont besoin d'une haute disponibilité.

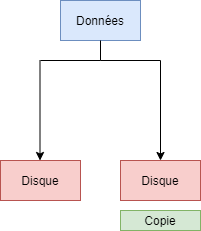

RAID 1

Le RAID 1 stock et fait une copie des données sur chaque disque afin de les avoir en double. Cette technique permet de sécuriser les données et de continuer à travailler dessus sans interruption même si un disque lâche. Si on paralyse tous les disques excepté un seul, cela permet d'améliorer les performances de lecture. Par contre, pour l'écriture les performances restent identiques.

- Le RAID 1 est utilisé pour les applications qui nécessitent une quantité limitée de données mais avec un besoin important en disponibilité.

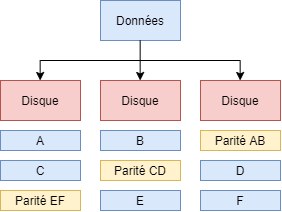

RAID 5

Le RAID 5 fonctionne sous forme de plusieurs disques. Dans chaque disque, il existe des blocs de données et un bloc de parité. Le bloc de parité est une sorte de sauvegarde des données de sa ligne. Donc, si par exemple un disque lâche, les données pourront toujours être utilisées car le bloc de parité y est toujours présent. Par contre, si deux disques lâchent, le RAID 5 ne fonctionnera plus car le bloc de parité ne permet pas de sauver deux disques (il peut en sauver qu'un). Le mode lecture du RAID 5 est bon, par contre l'écriture est inférieure en raison du mode de parité.

- Le RAID 5 est utilisé pour les applications qui ont besoin de débit élevé en écriture et lecture sur des faibles volumes.

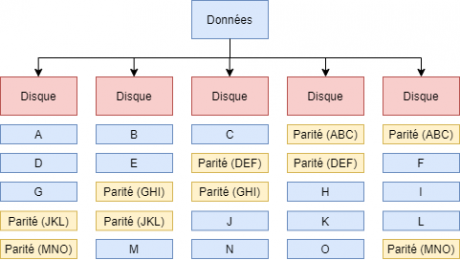

RAID 6

Le RAID 6 fonctionne exactement comme le RAID 5. La seule différence, c'est que le RAID 6 a deux parités en lieu d'une seule, ce qui permet plus de sécurité car on peut avoir deux disques en moins et ça fonctionnera toujours.

- Le RAID 6 est utilisé pour les applications qui ont besoin de débit élevé en écriture et lecture sur des faibles volumes.

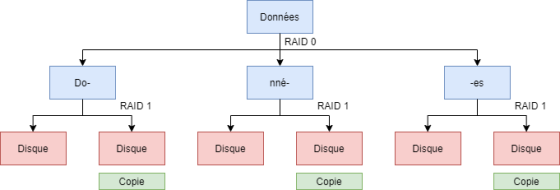

RAID 10

Le RAID 10 est un mélange de RAID 0 et RAID 1. On dit que c'est un mélange du RAID 0 car les données sont séparées en plusieurs disques et que si un des disques lâche, les données sont perdues. Et on dit que c'est un RAID 1 car il y a une copie de chaque donnée deux fois. Le RAID 10 offre une bonne performance de lecture et écriture et une amélioration de la disponibilité.

- Le RAID 10, quant à lui, est utilisé pour les applications qui ont besoin de bonnes performances et de disponibilité.

RAID 50

Le RAID 50 est un mélange du RAID 0 et RAID 5. C'est un mélange du RAID 0 car les données sont séparées en plusieurs disques et que si un disque lâche, les données sont perdues. Pour le RAID 5, on dit que c'est un mélange car le fonctionnement pour la gestion des données se base sur ce système (voir RAID 5).

- Le RAID 50 est utilisé pour les grandes BDDs (Base de données).

RAID HYBRIDE (SHR)

Le SHR cherche la meilleure façon d'utiliser les disques sans perte de donnée.

Donc, il permet de changer la façon de stocker sans perte de données contrairement au RAID 5 par exemple qui lui fait partie des "meilleurs" mais qui fige les données.

Ce qui fait que si on rajoute trop de disques sur un NAS qui est déjà en route avec des données, il ne réussira pas à exploiter ce qu'il devrait sur les disques. Contrairement au SHR qui, lui, va s'adapter et engendrer beaucoup moins de perte.

Le SHR est un mélange de plusieurs RAIDs et s'adapte à l'utilisation qu'on en fait (disque mis à disposition).

Si vous souhaitez voir comment le SHR réagit, cliquez-ici.

Aussi, on compare souvent le SHR au RAID 5 par rapport à comment il réagit.

Diverses informations

- SMB (Server Message Block): C'est les protocoles Windows pour le partage de fichiers. SMB utilise le port 445.

- CIFS (Common Internet File System) : C'est un dialecte du protocole de partage de fichiers SMB.

- AFP (Apple Filing Protocole) : Protocole de partage de fichiers pour les appareils Macintosh. AFP utilise le port 548.

- NFS (Network File System) : Ce protocole permet aux ordinateurs d'accéder à des fichiers via le réseau. NFS utilise le port 2049.

- BTRFS (B-tree file system) : C'est un système de fichiers supporté par le NAS pour du Linux.

- ext4 : C'est un système de fichiers supporté par le NAS pour du Linux. C'est le prédécesseur du BTRFS.

Virtual Private Network

Le VPN (Virtual Private Network) est principalement utilisé pour les entreprises afin de permettre aux employé/e/s qui font par exemple du Home Office de pouvoir accéder depuis chez eux aux données de l'entreprise comme s'ils/elles étaient sur place.

Autre exemple, on utilise généralement un VPN pour accéder à des sites qui ne sont pas forcément accessibles dans notre pays, mais dans d'autres. Donc en utilisant un VPN pour se connecter à un serveur se situant dans un autre pays, nous auront accès au site en question.

C'est également un moyen pour protéger le trafic internet et masquer son identité en ligne. Lorsque que vous utilisez un VPN, votre trafic internet passe par un tunnel chiffré et personne d'autre n'y a accès.

Installation

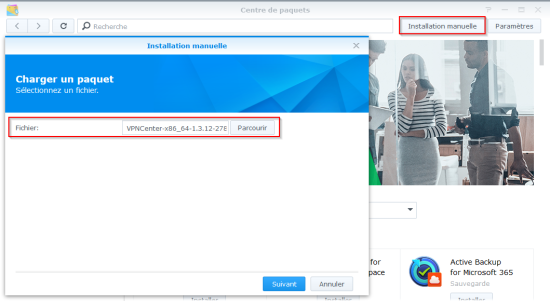

- Pour l'installation du VPN, il vous faut le fichier VPNCenter.

- Depuis l'interface de votre NAS, lancer le Centre de paquets. Une fois dessus, faire Installation manuelle puis sélectionner le fichier en question.

- Une fois le fichier sélectionné, faire Suivant puis Appliquer.

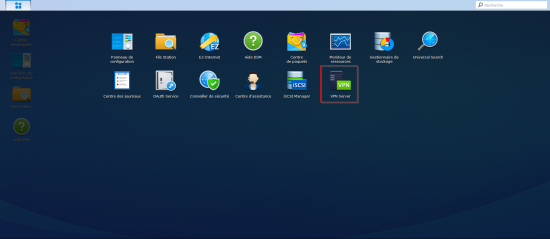

- Vous pouvez désormais trouver VPN Server dans le Menu principal.

Configuration

Mise en place PPTP

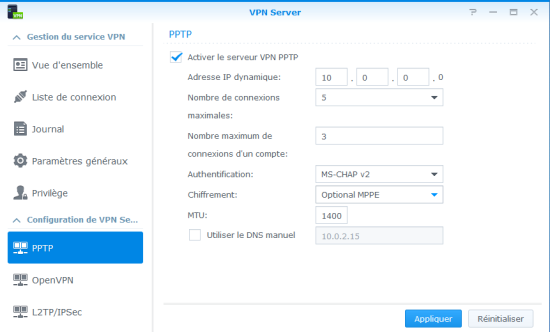

- Aller sur le VPN Server et activer le serveur PPTP.

- Pour l'adresse IP dynamique, vous pouvez la laisser telle quelle. Il faut savoir que cette adresse IP virtuelle ne doit pas entrer en conflit avec l'adresse IP utilisée sur le LAN qu'on souhaite atteindre afin d'éviter les conflits.

- Définir ensuite le nombre de connexions maximum souhaitées.

- Choisir le nombre de connexions simultanées d'un compte pour limiter les connexions.

- Mettre le type d'authentification que vous souhaitez utiliser, à savoir que :

- PAP : le mot de passe que le client va entrer ne sera pas chiffré.

- MS-CHAP v2 : le mot de passe que le client va mettre sera chiffré.

- Ensuite, si vous choisissiez le MS-CHAP v2, vous devez choisir une option de chiffrement :

- No MPPE : la connexion VPN ne sera pas protégée par un cryptage.

- Optional MPPE : la connexion VPN sera protégée par un cryptage ou non selon la configuration du client.

- Require MPPE : la connexion VPN sera dans tous les cas protégée par un cryptage.

- Mettre le nombre de MTU que vous souhaitez faire passer. Pour plus d'informations sur le MTU, c'est sous diverses informations.

- Si vous cochez la dernière option, vous devez mettre le serveur DNS que vous voulez utiliser. Sinon, il prendra celui de base.

Mise en place Open VPN

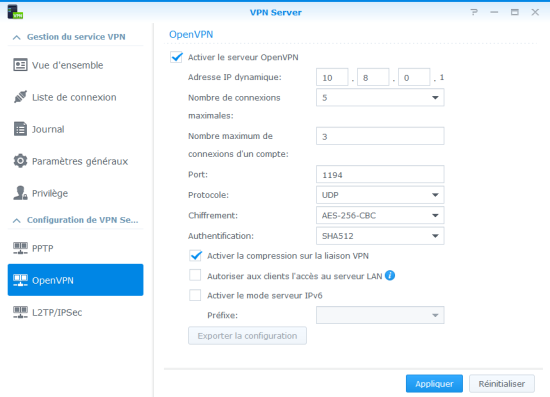

- Aller sur le VPN Server et activer le serveur Open VPN.

- Pour l'adresse IP dynamique, vous pouvez la laisser telle quelle. Il faut savoir que cette adresse IP virtuelle ne doit pas entrer en conflit avec l'adresse IP utilisée sur le LAN qu'on souhaite atteindre afin d'éviter les conflits.

- Définir ensuite le nombre de connexions maximum souhaitées.

- Choisir le nombre de connexion simultanée d'un compte pour limiter les connexions.

- Indiquer ensuite le port ainsi que le protocole pour la transmission de données. Par défaut, sur Open VPN on utilise UDP 1194.

- Configurer ensuite quel type de cryptage de paquets de données vous voulez utiliser pour les tunnels VPN.

- Ensuite, pour l'authentification, sélectionner la manière d'authentifier les clients VPN (cryptage).

- Cocher activer la compression sur le lien VPN si vous souhaitez compresser les données pendant le transfert. Cette option peut améliorer la vitesse de transmission mais consommer plus de ressources système.

- Les deux dernières options ne sont pas à cocher. Celle concernant le LAN du serveur permet aux clients d'accéder au LAN du serveur. Et la dernière permet d'activer le mode serveur IPv6.

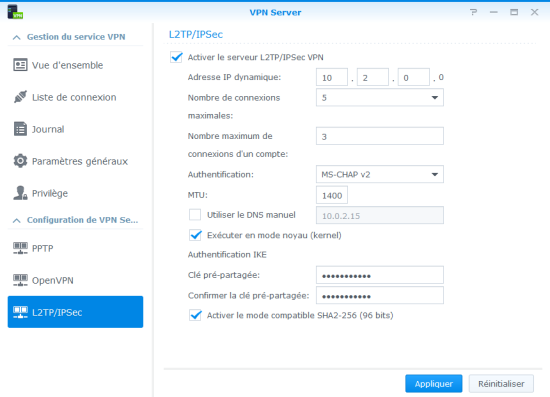

Mise en place L2TP/IPSec

- Aller sur le VPN Server et activer le serveur L2TP/IPSec.

- Pour l'adresse IP dynamique, vous pouvez la laisser telle quelle. Il faut savoir que cette adresse IP virtuelle ne doit pas entrer en conflit avec l'adresse IP utilisée sur le LAN qu'on souhaite atteindre afin d'éviter les conflits.

- Définir ensuite le nombre de connexions maximum souhaitées.

- Choisir le nombre de connexions simultanées d'un compte pour limiter les connexions.

- Indiquer le type d'authentification que vous souhaitez utiliser, à savoir que :

- PAP : le mot de passe que le client va rentrer ne sera pas chiffré.

- MS-CHAP v2 : le mot de passe que le client va mettre sera chiffré.

- Ensuite, si vous choisissiez le MS-CHAP v2, vous devez choisir une option de chiffrement :

- No MPPE : la connexion VPN ne sera pas protégée par un cryptage.

- Optional MPPE : la connexion VPN sera protégée par un cryptage ou non selon la configuration du client.

- Require MPPE : la connexion VPN sera dans tous les cas protégée par un cryptage.

- Mettre le nombre de MTU que vous souhaitez faire passer. Pour plus d'informations sur le MTU, c'est sous diverses informations.

- Cocher la case Utiliser le DNS manuel si vous voulez utiliser. Sinon, il prendra celui de base.

- Cocher aussi l'exécution en mode noyau (kernel) pour avoir les performances VPN maximales.

- Saisir ensuite une clé pré-partagée. Cette clé sert à s'authentifier. Confirmez-la ensuite.

- Cocher l'option Activer le mode compatible SHA2-256 (96 bits) pour permettre à certains clients d'utiliser la connexion L2TP/IPSec.

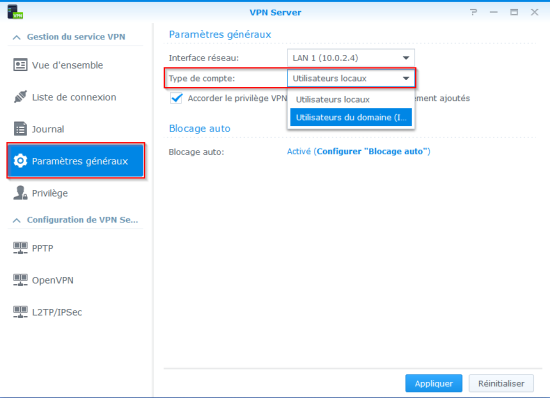

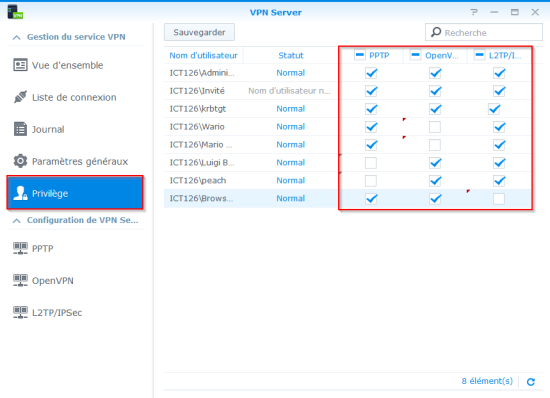

Privilèges

- Pour les privilèges d'utilisation des différents VPN, pour que les utilisateurs du domaine aient accès, il faut dans un premier temps aller sous Paramètres généraux et modifier le Type de compte.

- Ensuite, aller sous Privilège et cochez selon les besoins de chaque utilisateurs.

Informations sur le service

Aspect

Le VPN met en place 3 aspects :

- La confidentialité : Les données sont chiffrées et donc pas lisibles ;

- L’intégrité : Protection des données/pas modifiable en cours de route ;

- L’authentification : Permet à la personne d’envoyer et personne d’autre.

Avantages et désavantages

- Avantages :

- Accéder à des sites qui sont censurés dans un espace géographique donné et non dans d’autres.

- Pouvoir travailler depuis la maison tout en ayant accès aux données de l'entreprise.

- Désavantages :

- L'utilisateur ne peut pas être sûr à 100 % qu'il est anonyme. Effectivement, son fournisseur VPN a la possibilité de consulter tout l'historique de navigation via son serveur.

- La vitesse de la connexion peut être réduite. Cette lenteur est due à la nécessité du cryptage pour la sécurisation de données mais aussi à la distance entre l’utilisateur et son fournisseur VPN.

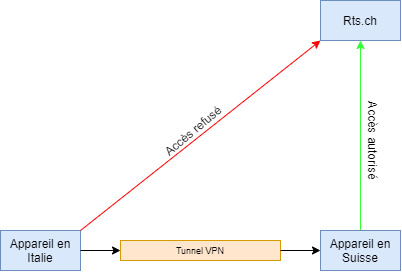

Schéma et fonctionnement

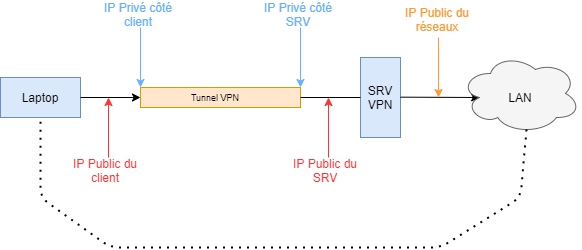

Voici le schéma du fonctionnement du service VPN basiquement.

- Ici, on voit qu'un appareil en Italie essaie d'accéder à un site en Suisse (rts.ch), mais il ne peut pas. Il passe donc par un VPN pour se connecter à un appareil qui se situe en Suisse.

Celui-ci est un schéma VPN détaillé qui explique comment fonctionne le service.

Attention ! Sur le schéma, en orange c'est "Adresse IP privée" et non publique !

- Nous avons un laptop qui est connecté à un réseau privé qui est le sien (celui de son FAI).

- Il lance son VPN, il va donc créer une communication avec le serveur concerné par rapport au réseau qu'on veut atteindre.

- Une fois qu'ils communiquent ensemble, le laptop du client et le serveur se mettent d'accord afin de mettre en place le tunnel VPN.

- Dès que le tunnel VPN est en place, le serveur attribue une adresse IP privée dynamique au laptop afin qu'il puisse communiquer avec lui. L'adresse IP côté serveur, quant à elle, est fixe.

- Il est important de savoir que le serveur a deux cartes réseaux : une côté client et l'autre côté du réseau auquel on souhaite accéder. Il permettra donc au laptop de communiquer avec le réseau qu'il souhaite atteindre.

- Une fois que toute cette communication est en place, le laptop pourra donc accéder au réseau en question. À savoir que le réseau qu'on a atteint a donc deux façons d'accéder à internet. Une entrée simple avec le laptop (donc sur place) et l'autre avec le serveur VPN.

Différents protocoles VPN

Open VPN

C'est une application Open Source pour la mise en place de VPN. C'est le moyen standard n°1 pour les VPNs.

| Open VPN | Port 1194 | Protocole UDP |

- Avantage : Il offre la meilleure vitesse et une très bonne sécurité lors d'une connexion VPN. Aussi, Open VPN nous permet de modifier la configuration par défaut par ce qu'on veut. Donc, on peut le faire passer sur du TCP 443 par exemple.

- Désavantage : La mise en place d'Open VPN est complexe. Il n'est néamoins pas encore pris en charge par tous les appareils mobiles.

SSTP

Spécifique à Microsoft, le SSTP fonctionne uniquement par dessus le serveur web IIS. Donc, pour fonctionner, il faut être sûr un serveur web Microsoft (IIS) et aussi d'avoir un certificat numérique.

| SSTP (Secure Socket Tunneling Protocol) | Port 443 (HTTPS) ou 80 (HTTP) | Protocole HTTPS et HTTP (ils tournent tous sous le TCP). |

- Avantage : Il offre un niveau de sécurité assez élevé.

- Désavantage : Il fonctionne uniquement par dessus le serveur web de Microsoft (IIS) et rien d'autres.

PPTP

Créé par Microsoft, il fait partie des premier VPNs. Disponible sur Linux et Windows, il a été retiré depuis quelques versions de macOS. Il est basé sur le protocole PPP.

| PPTP (Point to Point Tunneling Protocol) | Port 1723 | Protocole TCP |

- Avantage : Facile à installer et à configurer sur n'importe quel appareil. La connexion PPTP assure généralement une très bonne vitesse.

- Désavantage : Le PPTP ne fournit aucun cryptage de donnée, il est donc pas sécurisé. Il est également souvent bloqué par des firewalls et autres services internet. Il a même été cracké par la NSA.

L2TP/IPSec

C'est l'association de deux protocoles VPN. Le L2TP qui s'occupe de la partie tunnel et le IPSec qui s'occupe de la sécurité.

| L2TP (Layer 2 Tunneling Protocol) et IPSec (Internet Protocol Security) | Port 4500 (NAT-T), 500 (IKE) et 1701 (UDP) | Protocole NAT-T, IKE et UDP (ils tournent tous sous le UDP). |

IKE (500) et NAT-T (4500) concerne le IPSec. Le NAT-T concerne les données qui traversent le tunnel et le IKE la sécurité. Le UDP (1701) concerne le L2TP qui s'occupe du tunnel.

Le IKE et NAT-T repose aussi sur du UDP.

- Avantage : Facile à installer et à configurer sur n'importe quel appareil. C'est un des meilleures VPN pour contourner les restrictions réseau et les fournisseurs de services internet.

- Désavantage : Il peut être facilement bloqué par des FAI ou par des firewalls. Il n'est pas super efficace car il est lent.

SSL

C'est un VPN qui fonctionne par dessus du TLS et qui est accessible principalement par un navigateur web ou un client lourd (par exemple OpenVPN) qui permet d'ouvrir des sessions HTTPS1.

| SSL (Secure Sockets Layer) | Port 443 | Protocole HTTPS (il tourne sous le TCP) |

Diverses informations

- MTU (Maximum Transmission Unit) : Désigne la taille maximum des données pouvant être transmis dans une trame Ethernet. On peut modifier cette donnée pour aller plus vite.

- UDP (User Datagram Protocol) : Permet la transmission de datagramme sans connection.

- TCP (Transmission Control Protocol) : Protocole de transport qui permet une transmission des données fiables avec une détection et correction des erreurs en bout en bout.

- NAT-T (Network Address Translation-Traversal) : Permet aux datagrammes de l'IPSec de passer un réseau utilisant le NAT.

- IKE (Internet Key Exchange) : C'est un protocole de sécurité qui permet de protégé les données qui transitent dans dans le réseau ou ce trouve IPSec.

- HTTP (HyperText Transfer Protocol) : Permet au serveur web de communiquer avec le client.

- HTTPS (HyperText Transfer Protocol Secure) : Pareil que le HTTP, sauf qu'il contient un certificat en plus.

- Quand c'est écrit ils tournent tous sous le protocole UDP/TCP, il sera important de le préciser lors de l'examens.

Les e-mails sont des courriers électroniques qui permettent d'envoyer un courrier comme à la poste, mais par le biais d'internet. Par conséquent le courrier arrive bien plus rapidement à destination et, qui plus est, de façon gratuite dans beaucoup de cas (adresses Gmail par exemple). On dit que le transport d'un mail est instantané même si ça peut prendre quelques secondes, ça reste bien évidemment bien plus rapide qu'un courrier qui aurait été envoyé par la Poste.

Installation

Configuration

Informations sur le service

Comment ça fonctionne

Pour le transport d'un mail, il faut savoir que c'est le protocole SMTP qui le fait. Il s'occupe de l'envoi jusqu'à la réception du mail.

Ensuite, pour la consultation des mails, ce sont les protocoles IMAP et POP qui s'en occupent.

Définitions et ports utilisés par les protocoles

Voici les protocoles utilisés avec la définition et le port utilisé :

| SMTP (Simple Mail Transfer Protocol) | Standard 25 | Secure 465 (SSL) | Secure 587 (TLS) |

| POP (Post Office Protocol) | Standard 110 | Secure 995 (SSL/TLS) | |

| IMAP (Internet Message Access Protocol) | Standard 143 | Secure 993 (SSL/TLS) |

Tout ces protocoles reposent sur du TCP.

Différence entre le POP et l'IMAP

Il faut savoir que le POP et l'IMAP ont deux façons différentes de fonctionner, mais les deux consistent à faire la même chose qui est donc faire de la réception de mail. Voici comment ils fonctionnent :

- POP : Si votre compte est configuré en POP par exemple sur votre Outlook, il va aller télécharger le mail que vous avez reçu et vous l'aurez donc en local sur l'appareil où vous avez ouvert le mail en question. Il va donc ensuite le supprimer du serveur ce qui vous empêchera d'y accéder ultérieurement sur un autre appareil.

- IMAP : Si votre compte est configuré en IMAP par exemple sur votre Outlook, il ne va pas télécharger les mails mais va les lire directement sur le serveur. Donc, si vous effectuez une modification, elle sera faite directement sur le serveur aussi. Si vous avez plusieurs appareil avec le compte mail configuré en IMAP dessus, vous allez donc pouvoir lire les mails en question sans risque qu'ils disparaissent du serveur.

Le protocole IMAP est plus souvent utilisé que le protocole POP pour plusieurs raisons :

- Mails accessibles depuis n'importe quel appareil.

- En cas de crash de l'appareil, les mails ne sont pas perdus.

- La boîte mail peut être partagée par plusieurs utilisateurs.

- Les mails restent en sécurité, si le serveur du prestataire crash, normalement des backups devraient être présents pour tout restaurer.

Schéma et fonctionnement

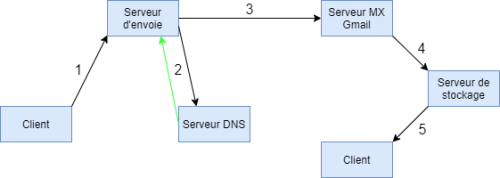

Voici un schéma ainsi que le fonctionnement du service mail :

- L'utilisateur va rédiger son mail. Une fois fait, il va appuyer sur le bouton "Envoyer", le client mail va donc se connecter au serveur d'envoi.

- Le serveur d'envoi va voir que l'adresse mail destinataire appartient au domaine gmail.com, mais il a pas les informations des serveurs MX pour l'envoyer. Il va donc envoyer la demande aux serveurs DNS (qui sont dans sa configuration) pour qu'ils aillent faire les requêtes nécessaires. Une fois qu'ils ont les réponses, ils vont renvoyer au serveur d'envoi.

- Suite à ça, le serveur d'envoi connait désormais les serveurs MX du domaine gmail.com, il va donc lui envoyer les informations de qui vient le mail, à qui il a été adressé, l'objet, le contenu, etc.

- Le serveur de mails sachant à qui est adressé le mail, il va l'accepter et ensuite l'envoyer sur un serveur de stockage de mails.

- Pour terminer, le logiciel client de l'utilisateur va aller réceptionner le mail dans le serveur de stockage, il ne restera plus qu'à l'utilisateur de consulter ses mails.

Serveur de messagerie

Nous avons plusieurs serveurs de messagerie, notamment :

- Exchange

- Lotus Domino

Par rapport à Linux, pour que cela fonctionne correctement, il vous faut plusieurs serveurs comparé à Exchange ou Lotus Domino qui eux ont directement toutes les fonctionnalités nécessaires directement intégrées. Pour Linux, il vous faut :

- qpopper : POP

- Postfix : SMTP

- Dovecot : IMAP

- Round Cube : WebMail

Côté client

Pour les clients, il existe des logiciels ainsi que des webmails. Pour vous donner un exemple, nous avons les logiciels :

- Outlook (Microsoft)

- Mail (Mac)

- Thunderbird (Linux)

Et ensuite, concernant les webmails nous avons par exemple :

- Gmail

- Hotmail

- Outlook 365

DNS

Le service DNS a une incidence sur le service mail. Car pour chaque service mail derrière il y a au minimum un service MX. Il peut aussi avoir des enregistrements TXT afin de mettre en place un SPF.

- MX : indique les serveurs SMTP à contacter pour envoyer un courriel à un utilisateur d'un domaine donné.

- TXT : permet de fournir des informations sous forme textuelle. Ces informations sont ajoutées aux paramètres de votre domaine.

Anti-SPAM

Il existe plusieurs possibilité d'anti-spam, notamment :

- SPF : Il se trouve dans un enregistrement TXT // Sender Policy Framework (SPF) est une norme de vérification du nom de domaine de l'expéditeur d'un email. Il permet d'éviter l'usurpation de nom de domaine.

- Blacklist DNS : On bloque ou "blacklist" un nom de domaine afin de plus recevoir de mails provenant de ce domaine.

- Spam Assassin : C'est un logiciel d'anti-spam.

Diverses informations

- SSL (Secure Sockets Layer) : C'est un protocole de sécurisation des échanges sur internet.

- TLS (Transport Layer Security) : C'est aussi un protocole de sécurité pour les échanges sur internet. C'est le prédécesseur du SSL.

- En réalité, nous avons pas forcement besoin d'entrée MX, l'entrée A suffit pour recevoir/envoyer des mails.

Tableau des Protocoles et des Ports

Pour faciliter l'apprentissage, j'ai regroupé tout les protocoles et ports sur un seul tableau.

- Protcole

- Port

- Utilisation

- Il existe 65'535 ports différents.

Pour les intéressé/e/s, j'ai mis en place un petit Quizlet pour apprendre les tableaux ci-dessous. Cliquez-ici pour y accéder.

Service d'impression

Pour cette catégorie, je précise uniquement par rapport à quoi est relié le protocole. Je n'explique pas la fonctionnalité de ce protocole par rapport au service d'impression.

| UDP (User Datagram Protocol) | 515 | LPD (Line Printer Daemon) |

| TCP (Transmission Control Protocol) | 515 | LPD (Line Printer Daemon) |

| UDP (User Datagram Protocol) | 515 | LPR (Line Printer Remote) |

| TCP (Transmission Control Protocol) | 515 | LPR (Line Printer Remote) |

| HTTP (Hypertext Transfer Protocol) | 80 | IPP (Internet Printing Protocol) |

| UDP (User Datagram Protocol) | 631 | IPP (Internet Printing Protocol) |

| TCP (Transmission Control Protocol) | 631 | IPP (Internet Printing Protocol) |

Type de stockage et gestion des disques

| DSM (Disk Station Manager) | 5000 | Accès interface du DSM par défaut |

| DSM (Disk Station Manager) | 5001 | Accès interface du DSM sécurisé |

| SMB (Server Message Block) | 445 | Partage de fichier (Windows) |

| CIFS (Common Internet File System) | 445 | Partage de fichier (Windows), dialecte du SMB |

| AFP (Apple Filing Protocole) | 548 | Partage de fichier (Macintosh) |

| NFS (Network File System) | 2049 | Accéder aux fichier via le réseau (Linux) |

Virtual Private Network

Pour cette catégorie, je précise uniquement par rapport à quoi et relié le protocole. Je n'explique pas la fonctionnalité de ce protocole par rapport au VPN.

| UDP (User Datagram Protocol) | 1194 | Open VPN |

| TCP (Transmission Control Protocol) | 80 (HTTP) | SSTP |

| TCP (Transmission Control Protocol) | 443 (HTTPS) | SSTP |

| TCP (Transmission Control Protocol) | 1723 | PPTP |

| IKE (Internet Key Exchange) | 500 (UDP) | IPSec |

| NAT-T (Network Address Translation-Traversal) | 4500 (UDP) | IPSec |

| UDP (User Datagram Protocol) | 1701 | L2TP |

| TCP (Transmission Control Protocol) | 443 (HTTPS) | SSL |

| SMTP (Simple Mail Transfer Protocol) | 25, 465 (SSL) ou 587 (TLS) | Envoi de mail |

| POP (Post Office Protocol) | 110 ou 995 (SSL/TLS) | Réception de mail (déconseillé) |

| IMAP (Internet Message Access Protocol) | 143 ou 993 (SSL/TLS) | Réception de mail (conseillé) |

- Attention, les protocoles reposent tous sur du TCP.