Mise en place d'une infrastructure réseau virtuelle

GNS3

Packet Tracer

Comme GNS3, Packet Tracer est également un logiciel permettant l’émulation et la simulation de réseaux informatiques.

L’utilisateur peut créer des topologies de réseau, cela permet donc de tester la configuration d’une infrastructure réseau.

La différence entre les deux logiciels est que Packet Tracer est un logiciel moins gourmand et moins complet, mais pour ce qu'on souhaite faire est largement suffisant.

Equipements

Sur le logiciel Packet Tracer, il existe différents équipements pour simuler des infrastructures virtuelles.

Les équipements de base incluent des ordinateurs, des serveurs, des téléphones, etc.

- Pour obtenir des informations ou configurer la carte réseau, il suffit de se rendre dans l'onglet Config de l'équipement correspondant.

- Pour certains équipements, il est possible d'accéder à des paramètres tels qu'un invite de commandes depuis l'onglet Desktop.

Câbles

Il est possible de connecter différents types d'équipements entre eux à l'aide de câbles. Ces câbles peuvent être différent, tels que des câbles en cuivre, des câbles console, des câbles USB, etc.

Les principaux que nous allons utiliser sont les câbles cuivres suivants :

- Les câbles croisé : permet d'interconnecter deux équipements du même type ;

- Les câbles droit : permet d'interconnecter deux équipements qui ne sont pas du même type.

Switch

Dans le cas ou nous avons besoin d'interconnecter des équipements, nous pouvons utiliser des switchs

2960

Ce switch possède 24 ports 100 Mb et 2 ports Gigabit, il peut être très utile pour simplement interconnecter des ordinateurs, imprimantes et autres.

3650

Ce switch offre plusieurs ports Gigabit et se distingue des modèles plus basiques tels que le 2960 en offrant la possibilité de faire du routage. De plus, il permet également la configuration de vLANs.

Routeur

Si nous avons besoin de séparer, filtrer et aiguillé les messages entre deux réseaux différents, nous pouvons utiliser un routeur

1941

Ce routeur possède 2 interfaces Gigabit ainsi que la possibilité de faire du routage RIP en plus du statique.

4331

Similaire au 1941, excepté le faites que celui-ci offre 3 interfaces Gigabit.

Sans-fil

AP-PT-N

Un point d'accès est un dispositif réseau qui permet la connexion sans fil des périphériques à un réseau local (LAN). Le AP-PT-N est un Access Point qui propose du réseau 2.4 GHz et 5 GHz et du WPA2 comme sécurité.

WRT-300N

Le routeur WRT-300N est un équipement pour les réseaux domestiques car il offre 1 port Ethernet pour la connexion à Internet et 4 ports Ethernets pour la connexion des périphériques locaux.

WLC-PT

Cet appareil est un contrôleur Wi-Fi qui facilite la gestion de plusieurs points d'accès dans un environnement d'entreprise comprenant plusieurs installations. Il permet de configurer des points d'accès légers (LAP) selon une configuration spécifique, qui permet de créer un écosystème gérable en interconnectant les points d'accès au sein d'un réseau local (LAN).

Routage

Le routage est un mécanisme qui permet d'acheminer les données d'un expéditeur vers jusqu'à un ou plusieurs destinataires au travers d'un chemin.

Il est divisé en trois partie : définir les réseaux, création d'une table de routage et configuration sur les équipements

Définir les réseaux

Afin de configurer une table de routage, il faut dans un premier temps définir les différents réseaux.

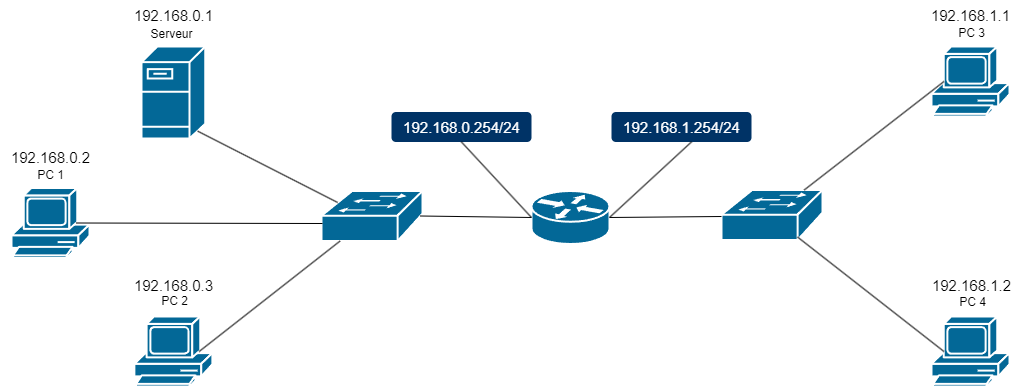

Dans l'exemple ci-dessus, nous avons uniquement un seul routeur qui délimite les réseaux. Nous pouvons donc constater qu'il y a deux réseaux.

Les machines des deux réseaux ont déjà des adresses IP attribuées. Ainsi, il ne nous reste plus qu'à définir l'adresse IP de notre routeur pour chacun d'eux.

- Pour le réseau de gauche, les adresses IP des machines occupent la plage de 192.168.0.1 à 192.168.0.3. Pour choisir l'adresse IP de notre routeur, nous pouvons utiliser celles qui se situent entre 192.168.0.4 et 192.168.0.254 inclus, et dans ce cas précis, nous allons opter pour 192.168.0.254/24.

- Pour le réseau de droite, la même logique s'applique : les adresses IP des machines vont de 192.168.1.3 à 192.168.1.254, et nous allons choisir l'adresse IP de notre routeur parmi celles disponibles, à savoir 192.168.1.254/24.

Table de routage

Maintenant que nos réseaux ont été défini, nous allons pouvoir créer une table de routage (cette étape est optionnel car les routeurs sont capable de le faire eux-mêmes) :

| Réseau de destination | Réseau directement connecté | Interface de sortie | Prochain saut |

|---|---|---|---|

| 192.168.0.0/24 | Oui | 192.168.0.254 | |

| 192.168.1.0/24 | Oui | 192.168.1.254 |

Afin de mieux comprendre l'utilité de cette table, nous allons prendre l'exemple suivant :

- Le PC 1 en 192.168.0.2 du premier réseau envoie un paquet en destination de 192.168.1.1 ;

- Ce dernier va arriver sur le routeur qui va lui vérifier si il existe un réseau de destination correspondant à l'adresse IP indiquée sur le paquet. En l'occurrence, 192.168.1.0/24 ;

- La table indique qu'il est donc directement connecté à ce réseau, donc pour acheminer un paquet vers ce réseau il devra passer son paquet vers cette interface de sortie qui est 192.168.1.254.

Cependant, si le routeur n'est pas directement connecté et qu'il y a un autre routeur entre les deux réseaux, la colonne Réseau directement connecté sera en Non et le Prochain saut entrera en jeu.

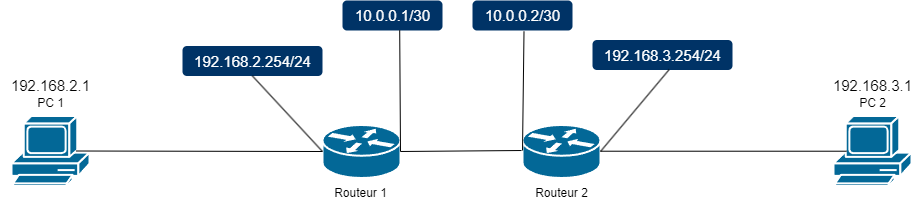

Pour mieux comprendre également, voici un exemple avec cette situation :

Ici, l'infrastructure est composé de deux routeurs ainsi que de trois réseaux.

| Réseau de destination | Réseau directement connecté | Interface de sortie | Prochain saut |

|---|---|---|---|

| 192.168.2.0/24 | Oui | 192.168.2.254 | |

| 10.0.0.0/30 | Oui | 10.0.0.1 | |

| 192.168.3.0/24 | Non | 10.0.0.1 | 10.0.0.2 |

Ci-dessus, la table de routage pour le Routeur 1 :

- Le PC 1 en 192.168.2.1 envoie un paquet en destination de 192.168.3.1 ;

- Le paquet va arriver sur le Routeur 1 qui vérifie si il existe bien un réseau de destination à 192.168.3.0/24 ;

- C'est bien le cas, cependant il n'est pas directement connecté à ce dernier, donc pour acheminer le paquet vers ce réseau, il devra passer par le Routeur 2 dont l'adresse est 10.0.0.2.

La table de routage pour Routeur 2 est quasi la même que pour le Routeur 1, la seul différence est que ce n'est pas le réseau 192.168.2.0/24 qui est directement connecté mais le 192.168.3.0/24. Aussi, l'IP du routeur pour atteindre le réseau de destination 192.168.2.0/24 sera 10.0.0.1.

Configuration

Nous allons reproduire le schéma de l'infrastructure de base que nous avons conçue sur Packet Tracer.

- Pour ce faire, nous allons d'abord insérer les différents équipements et les relier entre eux à l'aide d'un câble Ethernet droit.

- Ensuite, nous allons configurer les adresses IP sur chaque machine.

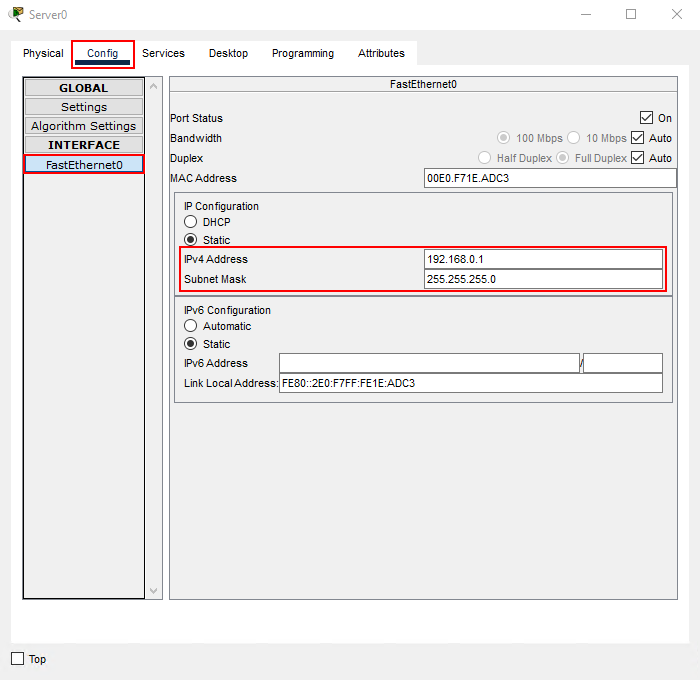

- Pour configurer les adresses IP, nous allons accéder aux propriétés de chaque équipement. Sous l'onglet Config, nous allons sélectionner la catégorie Interface > FastEthernet0. Dans les champs IPv4 Address et Subnet Mask, nous allons insérer les informations nécessaires.

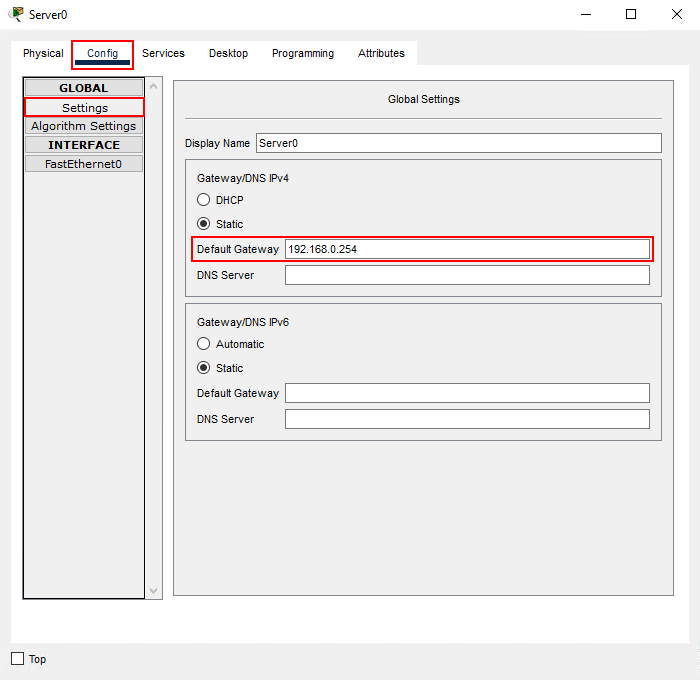

- Il faudra mettre la passerelle par défaut sur chacun des équipements également.

- Dans les propriétés de l'équipement de nouveau, sous l'onglet Config, dans Global > Settings il faudra remplir le champ Default Gateway.

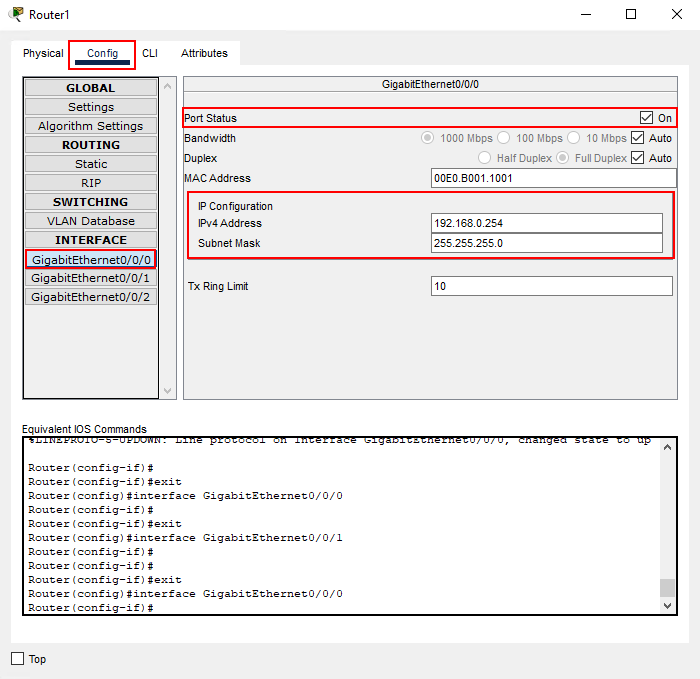

- Maintenant, sur le routeur, nous allons pouvoir activer les ports et les configurer avec les bonnes informations.

- Dans les propriétés du routeur, sous l'onglet Config, dans la catégorie Interface > GigabitEthernet0/0/0, il faudra définir le Port Status sur ON et dans IP Configuration, insérer les informations.

Il est important de configurer les adresses IP pour chacun des équipements des deux réseaux, en utilisant les informations appropriées.

Une fois la configuration effectuée pour les deux réseaux, il est possible d'effectuer une vérification de communication pour vérifier si tout fonctionne correctement.

Statique

Dans le cas où nous avons par exemple deux réseaux différent avec donc deux routeurs, il faudra ajouter des routes statiques. Nous allons nous baser sur le deuxième schéma.

- Dans un premier temps, il faudra insérer les équipements ainsi que configurer les informations de base sur ces derniers.

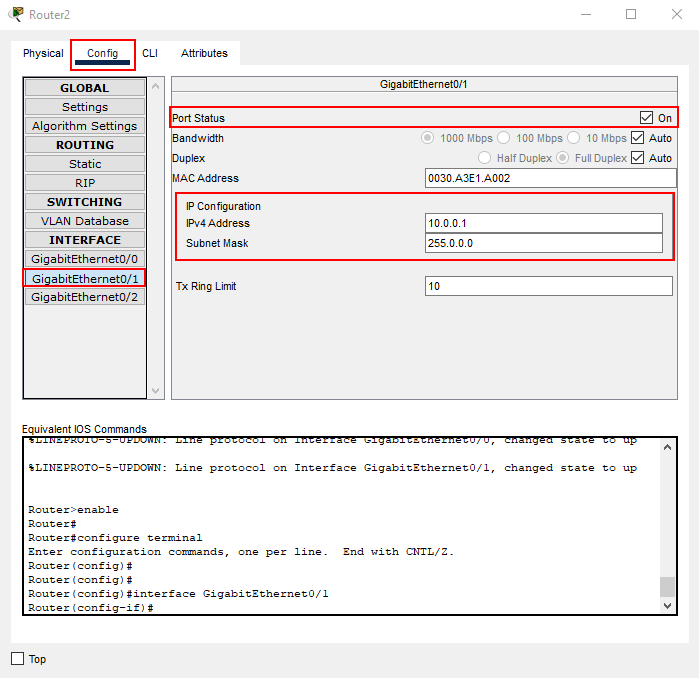

- Ensuite, sur le routeur, en plus de configurer le port par défaut avec les informations du réseau souhaité, nous allons configurer sur le deuxième où le second routeur est connecté.

- Dans les propriétés du routeur, sous l'onglet Config, dans la catégorie Interface > GigabitEthernet0/0/1, il faudra définir le Port Status sur ON et dans IP Configuration, insérer les informations. Il faudra faire de même sur le deuxième routeur, mais en passant à l'IP suivante.

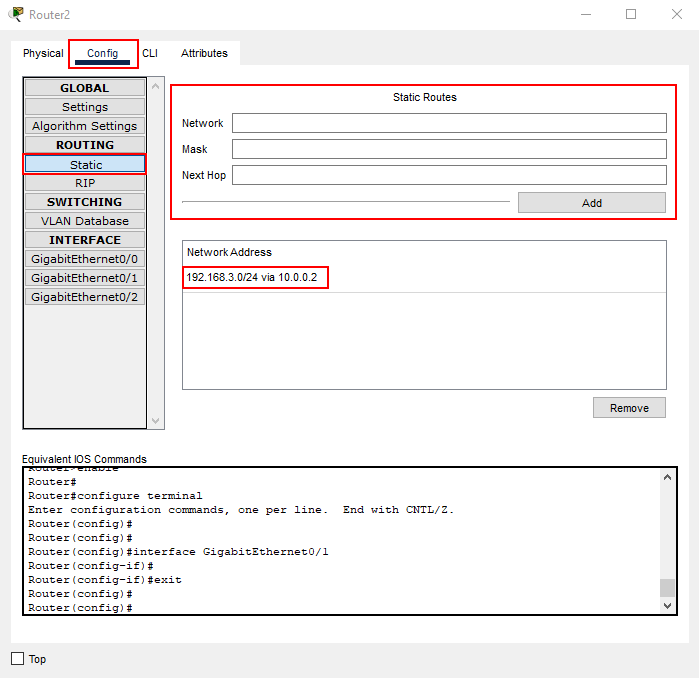

- Une fois ajouté, il sera nécessaire de spécifier le réseau que nous souhaitons atteindre, ainsi que son masque, et à partir de quelle adresse IP.

- Dans les propriétés du routeur, sous l'onglet Config, dans la catégorie Routing > Static, il faudra définir le Network, le Mask ainsi que le Next Hop. Il faudra faire pareil à l'inverse, donc sur le second routeur en adaptant les informations.

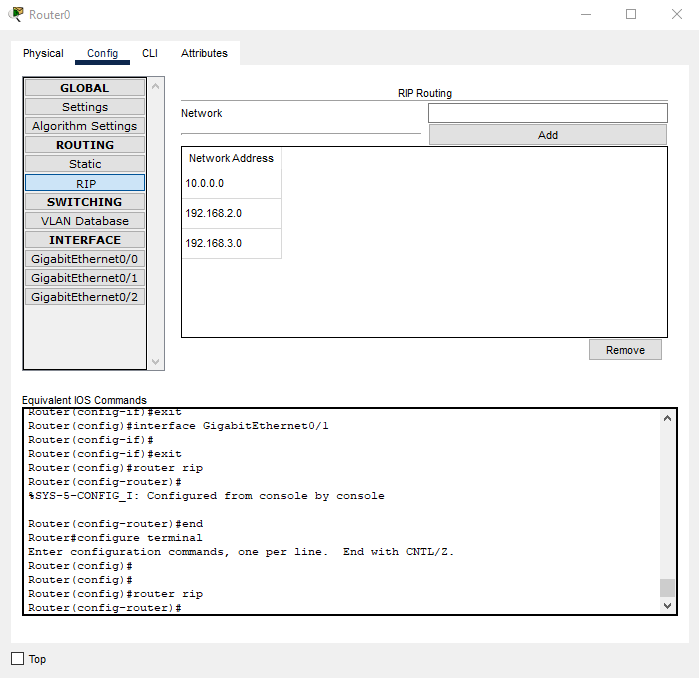

RIP

Dans le cas où nous avons deux réseaux différents avec deux routeurs distincts, il faut choisir entre le routage statique et le RIP. Nous allons nous baser sur le deuxième schéma et nous allons donc faire du RIP ici.

Le routage RIP permet aux routeurs de se partager les informations de leurs tables afin de les mettre à jour constamment pour faciliter l'acheminement des données. Le défaut de ce dernier est qu'il n'est pas capable de trouver une nouvelle route si celle par défaut tombe en panne.

- Dans un premier temps, il faudra insérer les équipements ainsi que configurer les informations de base sur ces derniers.

- Ensuite, sur le routeur, en plus de configurer le port par défaut avec les informations du réseau souhaité, nous allons configurer sur le deuxième où le second routeur est connecté.

- Dans les propriétés du routeur, sous l'onglet Config, dans la catégorie Interface > GigabitEthernet0/0/1, il faudra définir le Port Status sur ON et dans IP Configuration, insérer les informations. Il faudra faire de même sur le deuxième routeur, mais en passant à l'IP suivante.

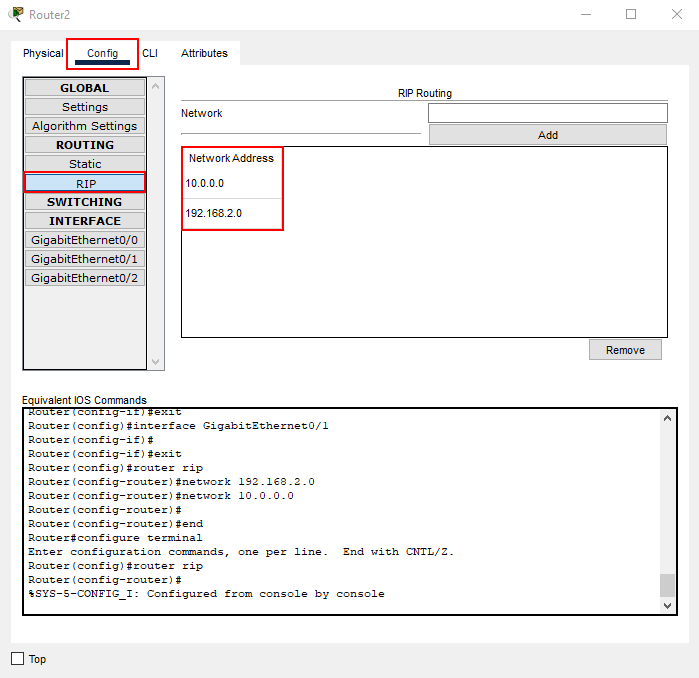

- Une fois ajouté, il sera nécessaire de spécifier ce même réseau ainsi que celui du réseau de base pour que RIP puisse faire le nécessaire.

- Dans les propriétés du routeur, sous l'onglet Config, dans la catégorie Routing > RIP, il faudra ajouter le réseau de base où ce trouve les équipements et le second ajouter pour la communication des routeurs. Il faudra faire pareil à l'inverse, donc sur le second routeur en adaptant les informations.

Communication

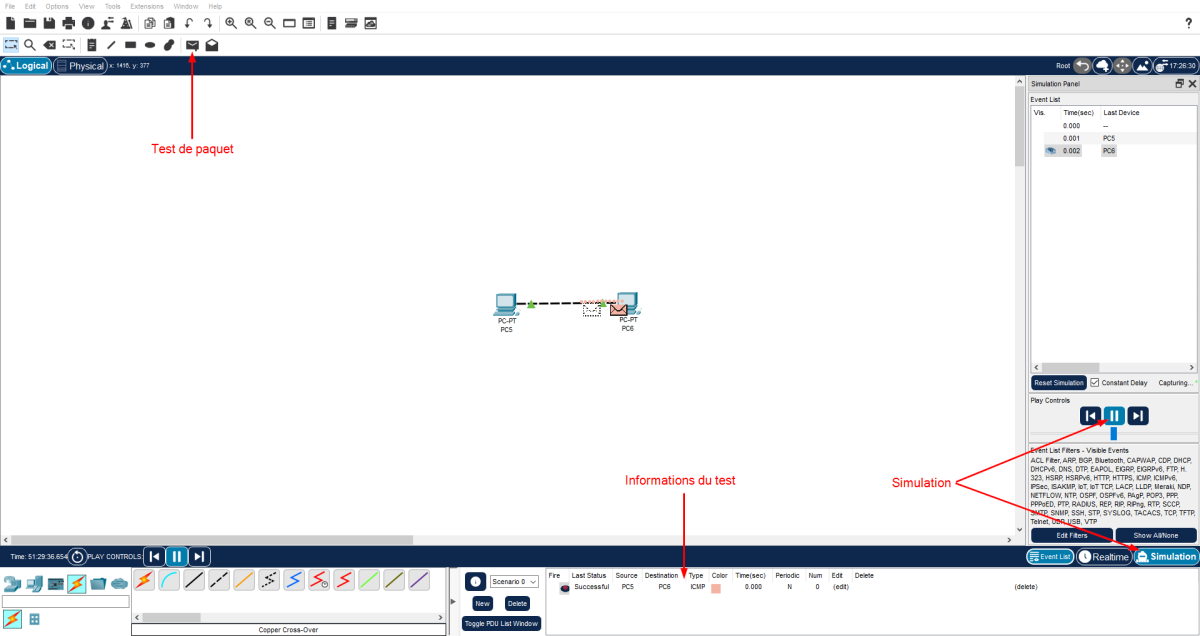

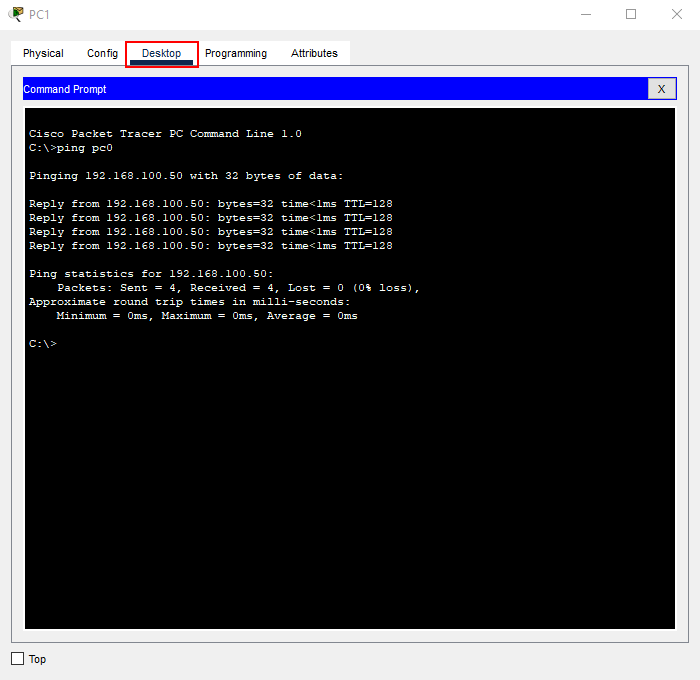

Lors de la mise en place d'une infrastructure virtuelle, il est possible de tester son fonctionnement en effectuant un test qui ressemble à un ping.

Pour cela, il suffit de configurer deux ordinateurs connectés par un câble et leur attribuer chacun une adresse IP.

Ensuite, il faut cliquer sur l'icône enveloppe située en haut de l'application, puis choisir l'équipement à partir duquel on souhaite effectuer le test jusqu'à celui de destination. En bas à droite de l'écran, on peut retrouver des informations, notamment si le test a réussi (Successful).

Il est également possible de visualiser le chemin du paquet en cliquant sur Simulation et en appuyant sur le bouton play.

Services

Voici différents services disponible à la configuration sur les serveurs.

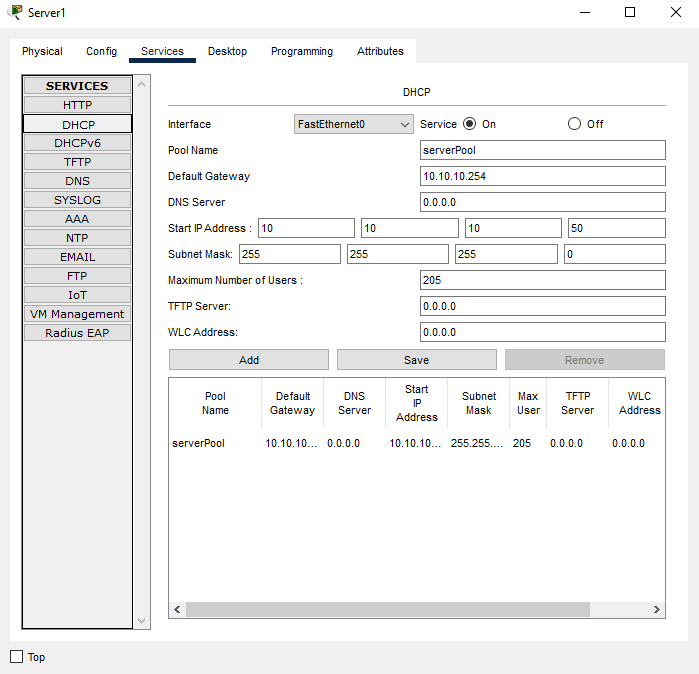

DHCP

C'est un protocole réseau qui permet d'attribuer dynamiquement (ou autre manière) une adresse IP aux machines clients qui ce connectent au réseaux. Explication détaillée ici.

Nous allons reprendre le schéma de l'infrastructure du point sur le routage et nous allons ajouter deux machines ainsi qu'un serveur DHCP pour le réseau de droite.

Sachant que le réseau est 192.168.1.254/24, nous allons activer le service DHCP à partir de l'adresse 192.168.1.50. Les 50 premières adresses seront réservées au besoin pour des machines nécessitante une adresse IP fixe.

- Pour ce faire, nous allons d'abord insérer les deux machines ainsi que le serveur et nous allons les relier sur le switch à l'aide d'un câble Ethernet droit.

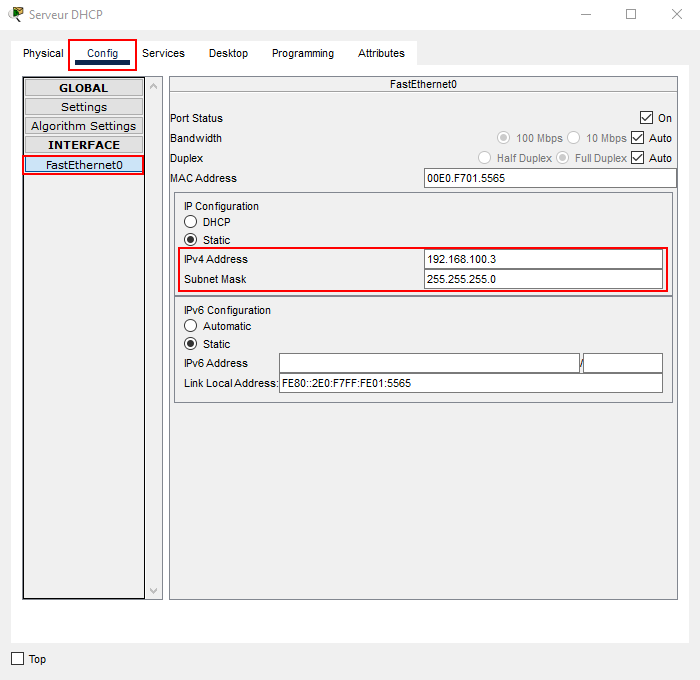

- Dans un premier temps, nous allons configurer notre serveur DHCP.

- Pour configurer une adresse IP statique, nous devrons accéder aux propriétés de l'interface réseau et sélectionner la catégorie Interface > FastEthernet0 dans l'onglet Configuration. Dans les champs IPv4 Address et Subnet Mask, nous insérerons les informations nécessaires.

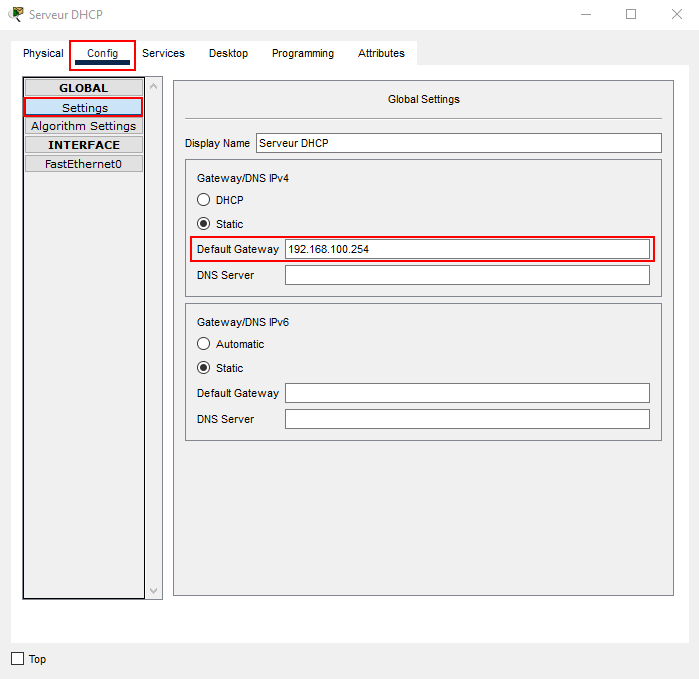

- Ensuite, il faudra configurer la passerelle. Dans les propriétés de l'équipement de nouveau, sous l'onglet Config, dans Global > Settings il faudra remplir le champ Default Gateway.

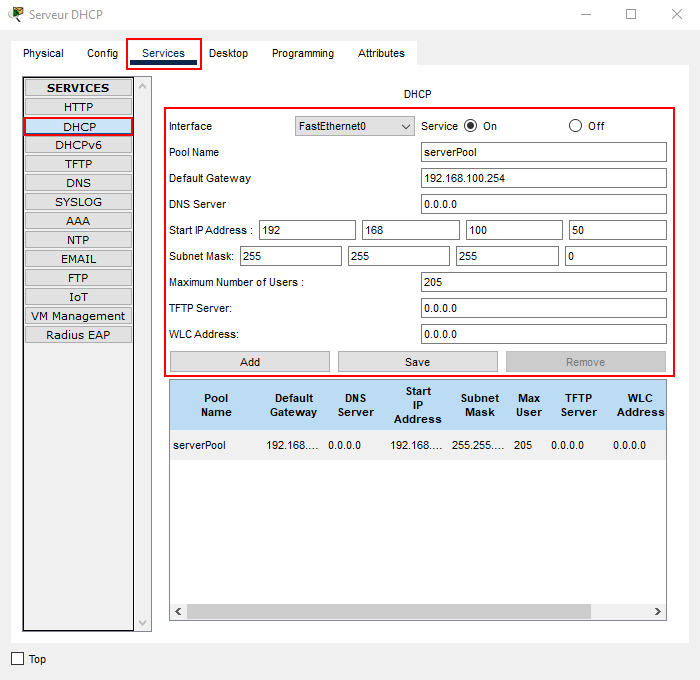

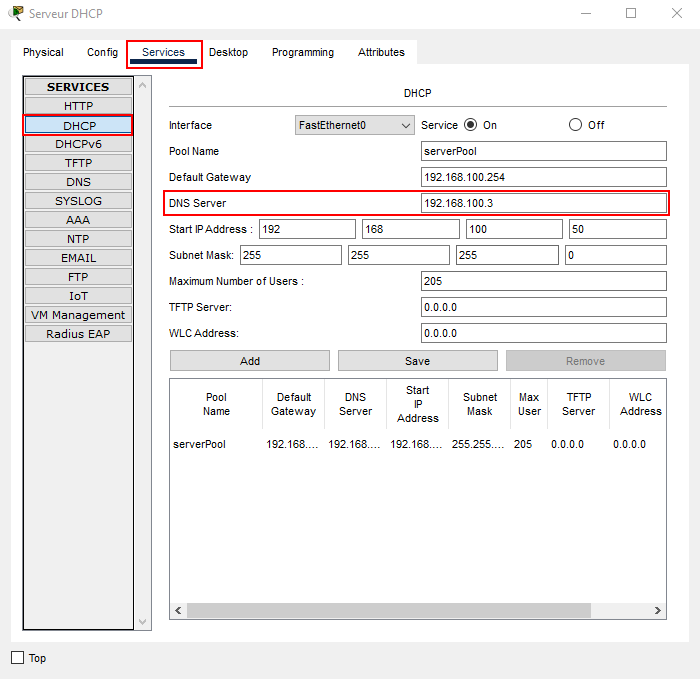

- Pour terminer, il faudra activer le serveur en tant que DHCP. Toujours dans les propriétés, sous Services sélectionner le DHCP, il faudra activer et configurer les informations suivantes.

- Interface : Permet d'activer l'interface ;

- Pool Name : Renommer le nom du Pool DHCP si nécessaire ;

- Default Gateway : Passerelle par défaut que le serveur va attribuer ;

- DNS Server : Serveur DNS par défaut que le serveur va attribuer ;

- Start IP Address : Première IP de la plage disponible que le serveur pourra attribuer ;

- Subnet Mask : Masque par rapport à la plage IP ;

- Maximum Number of Users : Nombre maximum de machine pouvant utiliser le serveur DHCP.

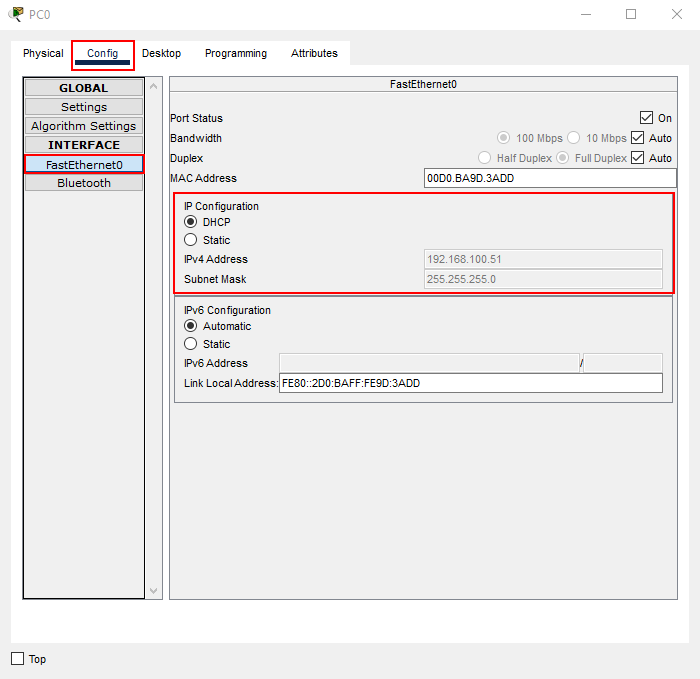

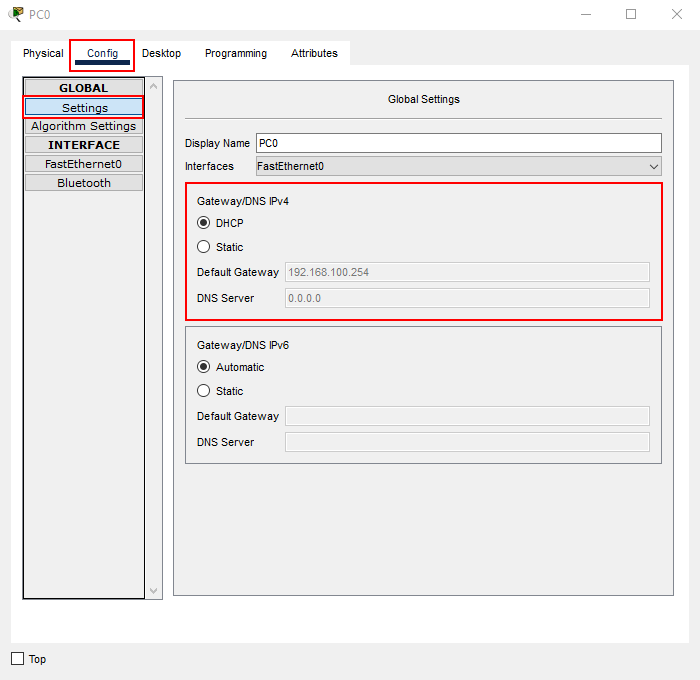

- Ensuite, il faudra définir la passerelle et l'adresse IP part DHCP et non statique pour les PCs.

- Pour configurer l'adresse IP en DHCP, nous devrons accéder aux propriétés de l'interface réseau et sélectionner la catégorie Interface > FastEthernet0 dans l'onglet Configuration. Dans le champ IP Configuration, nous devons cocher DHCP.

- Ensuite, il faudra configurer la passerelle en DHCP. Dans les propriétés de l'équipement de nouveau, sous l'onglet Config, dans Global > Settings, sous Gateway/DNS IPv4 il faudra cocher DHCP.

Une fois la configuration effectuée pour les deux réseaux, il est possible d'effectuer une vérification de communication pour vérifier si tout fonctionne correctement.

DNS

Le service DNS sert à attribuer un nom à une adresse IP. Concrètement, grâce au service DNS (par exemple pour venir sur ce Wiki), nous pouvons simplement y mettre un nom de domaine (donc wiki.stajic.ch) et non l'adresse IP du serveur où le wiki est hébergé, car il est plus aisé de se rappeler d'un nom que d'une suite de chiffre. D'autant plus que maintenant il est assez rare de voir un serveur n'héberger qu'un seul site web. Si nous mettons l'adresse IP dans la barre URL du navigateur, celui-ci ne saura pas quel site web afficher s'il y a plusieurs "hosts" sur le serveur. Explication détaillée ici.

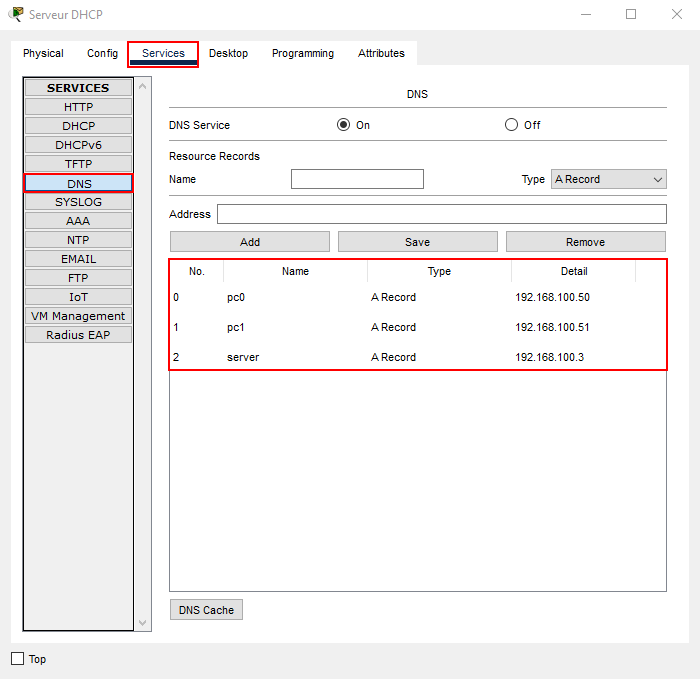

Le serveur DNS sera configuré sur le même serveur que celui pour le DHCP. Nous avons déjà des machines sur notre réseau, nous allons donc utiliser PC0 (192.168.100.50) et PC1 (192.168.100.51) ainsi que le Serveur (192.168.100.3).

- Pour ce faire, nous allons d'abord insérer les deux machines ainsi que le serveur et nous allons les relier sur le switch à l'aide d'un câble Ethernet droit. Aussi, nous allons partir du principe que niveau adresses IP et autre tout est déjà configuré.

- Dans un premier temps, nous allons configurer notre serveur DNS.

- Pour activer le service DNS, dans les propriétés du serveur, sous Services sélectionner le DNS, il faudra activer et ajouter les enregistrements correspondante aux différents machines.

- Aussi, sous l'onglet DHCP, on peut également ajouter le DNS Server.

- Maintenant, le serveur DNS a été ajouté aux machines. Si vous effectuez un ping depuis le PC1 en direction du PC0, cela devrait fonctionner correctement.

WEB

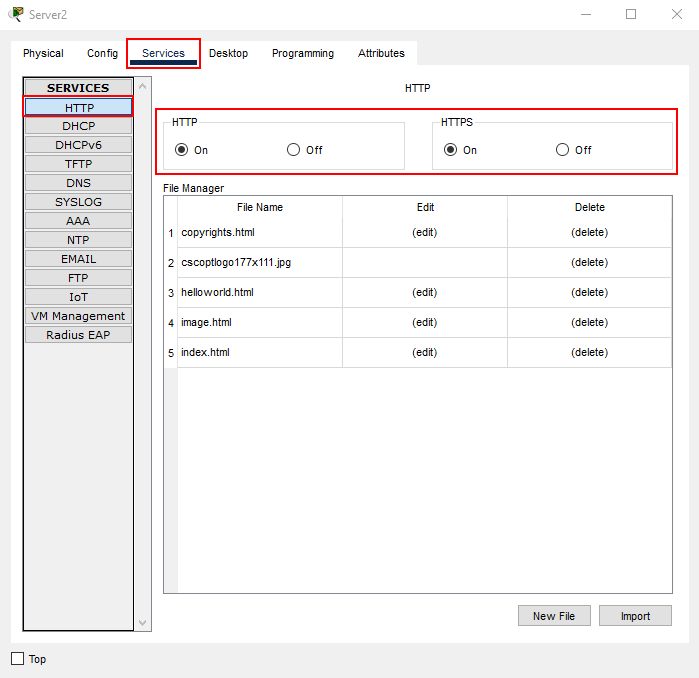

Le serveur web est un service qui permet d'afficher le contenu d'un site internet stocké sur un serveur. Il utilise principalement le protocole HTTP pour transférer les données entre le serveur et les navigateurs des utilisateurs.

Nous allons reproduire le schéma de l'infrastructure de base que nous avons conçue sur Packet Tracer. Aussi, par défaut, le service WEB est déjà activé par défaut sur le serveur.

- Pour ce faire, nous allons d'abord insérer les différents équipements et les relier entre eux à l'aide d'un câble Ethernet droit.

- Ensuite, nous allons configurer les adresses IP sur chaque machine.

- Pour configurer les adresses IP, nous allons accéder aux propriétés de chaque équipement. Sous l'onglet Config, nous allons sélectionner la catégorie Interface > FastEthernet0. Dans les champs IPv4 Address et Subnet Mask, nous allons insérer les informations nécessaires.

- Il faudra mettre la passerelle par défaut sur chacun des équipements également.

- Dans les propriétés de l'équipement de nouveau, sous l'onglet Config, dans Global > Settings il faudra remplir le champ Default Gateway.

- Ensuite, nous allons vérifier si le service est bien actif sur le serveur.

- Dans les propriétés du routeur, sous l'onglet Service, dans la catégorie HTTP, il sélectionner définir sur ON.

CLI

Il existe la possibilité de configurer les équipements en CLI (Interface en ligne de commande).

Tableau des commandes

- Tableau des commandes pour la configuration des routeurs :

| Commandes | Description |

|---|---|

| Enable, ena | Mode privilégié |

| Disable, disa | Mode utilisateur |

| Setup | Passage en mode configuration assisté |

| Configure terminal, conf t | Passage en mode configuration terminal |

| Show running-config, sh run | Voir la configuration de la RAM |

| Show startup-config, sh start | Voir la configuration de la NVRAM |

| Exit | Sort et remonte de un |

| CTRL+Z | Remonte à la racine |

| Write memory, wr | Écrire la configuration sur la NVRAM |

| copy A B | Copier le fichier A sur le fichier B |

| Enable password [motdepasse] | Mettre un mot de passe pour le routeur |

| Hostname [nom] | Modifier le nom du routeur |

| Ip domain-name [domaine] | Mettre un nom de domaine pour le routeur |

| Clock timezone [fuseau] | Permet de fixer le fuseau horaire du routeur |

| Clock set | Permet de fixer l'heure et la date exacte du routeur |

| Show clock | Permet de voir l'heure du routeur |

| Interface fastEthernet, int fast [interface] | Entre dans le mode de config de l'interface |

| Ip address, ip add | Configure l'interface avec l'ip et le masque |

| Full-duplex | Configurer l'interface en mode full-duplex |

| No shutdown, no shut | Active ou désactive l'interface |

| Ip route [ipdestination] [masque] [passerelle] | Crée la route (statique) |

| No ip route [ipdestination] [masque] [passerelle] | Supprime la route (statique) |

| Show ip route, sh ip route | Afficher la table de routage |

| Router rip | Active le protocole de routage RIP |

| (RIP) Version 2 | Passe le protocole RIP en version 2 (VLSM) |

| (RIP) network [adresseip] | Configurer l'adresse IP réseau pour le routage RIP |

| Router OSPF 1 | Active le protocole de routage OSPF |

| (OSPF) network [adresseip] [masque] [area] | Configure l'adresse IP, le masque inversé et la zone pour le routage OSPF |

| (OSPF) area 50 default-cost 100 | Permet de définir la priorité des zones pour le routage OSPF |

| Trace ip | Permet de voir la route, équivalant du traceroute (UNIX) |

- Tableau des commandes pour la configuration des switchs :

| Commandes | Description |

|---|---|

| ? | Permet d'afficher les différentes commandes existantes avec une description |

| Enable, ena | Mode privilégié |

| Disable, disa | Mode utilisateur |

| Configure terminal, conf t | Passage en mode configuration terminal |

| Exit | Sort et remonte de un |

| Show mac-address-table | Permet de visualiser le contenu de la table MAC |

| Show vlan brief | Permet d'afficher tous les vLANs |

| Sdm prefer dual-ipv4-and-ipv6 default | Permet d'activer l'IPv6 |

| Show ip(v6) interface brief | Permet d'afficher les informations IPv4 - IPv6 si v6 spécifié |

| No shutdown, no shut | Active ou désactive l'interface |

| Int vlan [num] | Permet de sélectionner l'interface vLAN |

| Ip(v6) address, ip(v6) add | Configure l'interface avec l'ip(v6) et le masque |

| Show version | Permet d'afficher des informations sur la version du switch |

Domaines de collision et de diffusion

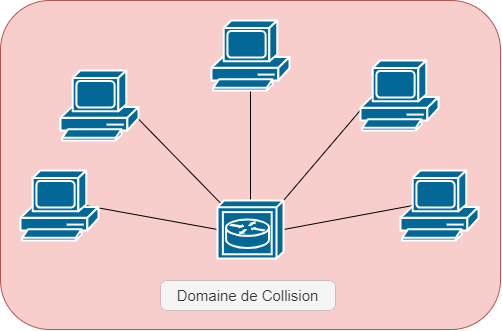

Collision

Les switchs interagissent non seulement entre eux, mais aussi avec d'autres équipements pour prévenir les collisions et les congestions du réseau.

- Une collision se produit lorsqu'il y a simultanément deux paquets dans le même segment réseau ;

- Une congestion du réseau se produit lorsque le réseau fonctionne de manière très lente.

Il y a quelques années, dans les segments Ethernet traditionnels, les périphériques se marchaient dessus en utilisant un support partagé, ce qui créait des domaines de collision. Ces segments de réseau partageaient la même bande passante. Lorsque deux équipements tentaient de communiquer en même temps, une collision se produisait. C'était notamment le cas avec les hubs. Ce phénomène créer donc une congestion du réseau, donc des ralentissements.

Les switchs offrent un avantage majeur par rapport aux hubs, car ils fonctionnent de manière bidirectionnelle, contrairement aux hubs qui fonctionnent en simultané. En utilisant des switchs, chaque segment de réseau se trouve dans son propre domaine de collision, ce qui prévient les problèmes de congestion et autres complications.

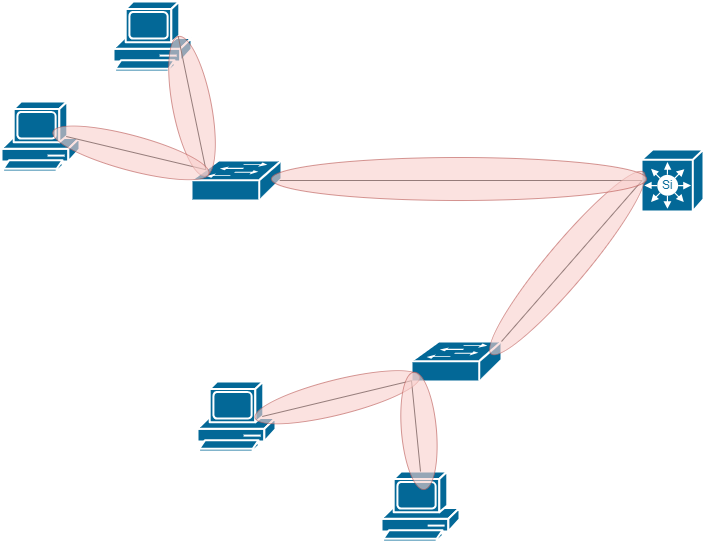

Diffusion

Une infrastructure réseau constitue un domaine de diffusion, et la seule façon de séparer ces domaines est l'utilisation de périphériques de la couche réseau, notamment les routeurs.

Si nous examinons l'infrastructure 2 de base sans les VLANs, nous avons deux domaines de diffusion, dont l'un contient un grand nombre d'équipements.

Le fait d'avoir un domaine de collision aussi étendu est loin d'être idéal, car lorsqu'un switch reçoit une trame de diffusion, il l'envoie à tous les équipements qui se trouvent dans le même domaine. Cela peut entraîner des problèmes tels que la congestion du réseau.

vLAN

Les vLANs (Virtual LANs) permettent de segmenter le réseau en fonction de divers facteurs tels que la fonction, l'équipe de projet ou l'application. Chaque VLAN créé est considéré comme un réseau logique distinct. Les équipements connectés à ces VLANs se comportent comme s'ils étaient sur des réseaux indépendants. Chaque port sur un switch peut être assigné à un vLAN différent.

Cette méthode améliore les performances du réseau car elle divise le domaine de diffusion en plusieurs parties distinctes. Donc lorsqu'un équipement d'un vLAN va envoyé une trame Ethernet, seulement son vLAN la reçoivent, mais pas les autres. Par contre, les équipements se trouvant dans des vLANs distincts ne pourront donc plus communiquer directement avec le reste de l'infrastructure, à moins de configurer des routages inter-VLAN.

Par défaut, sur les switchs Cisco, le vLAN par défaut est le vLAN 1. Ainsi, tous les ports sont configurés avec ce VLAN par défaut et il n'est pas possible de le renommer ou de le supprimer.

Avantages

Voici quelques différents bénéfices de mettre en place des vLANs dans son infrastructure réseau :

- Domaine de diffusion plus petits : optimisation du domaine de diffusion en le séparant en plusieurs petites parties donc de meilleures performances ;

- Sécurité optimisée : en séparant le réseau avec des vLANs, si on ne met pas d'inter-VLAN, les différents réseaux ne sont pas accessible depuis n'importe où ;

- Amélioration de l'efficacité des ressources IT : en créant différents vLANs, on peut organiser l'infrastructure en séparant les départements et autres. Cela permet donc de mieux identifier la chose ;

- Coûts réduits : Permet de simplifier les ressources et donc les coûts, notamment au niveau des équipements réseau.

Types

Il existe principalement 4 types de vLANs différents :

- vLAN de données : ce type est utilisé pour séparer le réseau par plusieurs parties, comme par département ou autre ;

- vLAN natif : Le VLAN natif est celui qui est utilisé lorsque des paquets arrivent sans être destinés à un VLAN spécifique. Par défaut, le VLAN 1 remplit ce rôle ;

- vLAN de gestion : celui-ci est configuré en particulier pour un service comme par exemple le SSH, Telnet, HTTPS, etc.

- vLAN voix : L'utilisation d'un VLAN distinct est nécessaire lorsque nous souhaitons mettre en place de la VoIP. Cela permet d'attribuer une bande passante dédiée pour assurer la qualité de la voix, d'accorder la priorité , de réaliser du routage spécifique pour contourner les zones encombrées et de maintenir un temps de réponse (ping) inférieur à 150 ms sur l'ensemble du réseau.

Système de fichier

Pour simplifier la configuration d'un grand réseau sans avoir à effectuer des commandes individuelles sur chaque équipement, il est possible d'utiliser un système de fichiers appelé Cisco IFS (IOS File Systems).

Ce système permet à l'administrateur réseau de copier ou de mettre à jour directement les configurations en naviguant à travers les répertoires, en manipulant des dossiers et des fichiers.

Nous pouvons par exemple afficher tous les systèmes de fichiers disponibles sur un équipement avec la commande suivante :

router-core-01#show file systems

File Systems:

Size(b) Free(b) Type Flags Prefixes

* 255744000 221896413 disk rw flash0: flash:#

262136 255005 nvram rw nvram:

router-core-01#

Sur notre routeur 1941, nous avons deux systèmes de fichiers disponibles, avec des informations sur chacun d'entre eux, y compris les autorisations et l'espace disponible.

L'astérisque (*) indique que le système de fichiers flash est le système par défaut sur notre routeur.

Concernant les autorisations, nous avons ro (read only) pour la lecture uniquement, wo (write only) pour l'écriture uniquement et rw (read write) pour la lecture et écriture.

Si vous souhaitez afficher le contenu d'un répertoire, vous pouvez utiliser la commande suivante :

router-core-01#dir

Directory of flash0:/

3 -rw- 33591768 <no date> c1900-universalk9-mz.SPA.151-4.M4.bin

2 -rw- 28282 <no date> sigdef-category.xml

1 -rw- 227537 <no date> sigdef-default.xml

255744000 bytes total (221896413 bytes free)

Étant donné que le système de fichiers par défaut est flash, cette commande permettra d'afficher le contenu du répertoire flash.

La sauvegarde des données, même lorsque l'équipement est éteint, se fait dans la mémoire NVRAM. C'est là que nous trouvons le fichier startup-config, qui contient la configuration de démarrage.

Lorsque nous sauvegardons l'état de l'équipement, nous utilisons la commande copy running-config startup-config pour copier l'état actuel dans le fichier de démarrage. Cela garantit que la configuration sera chargée lors du prochain redémarrage.

Cependant, si nous souhaitons revenir à une configuration antérieure, il est possible d'écraser la configuration après le redémarrage en utilisant la commande copy running-config startup-config. Cela permet de restaurer la configuration précédemment sauvegardée et de la charger au prochain redémarrage.

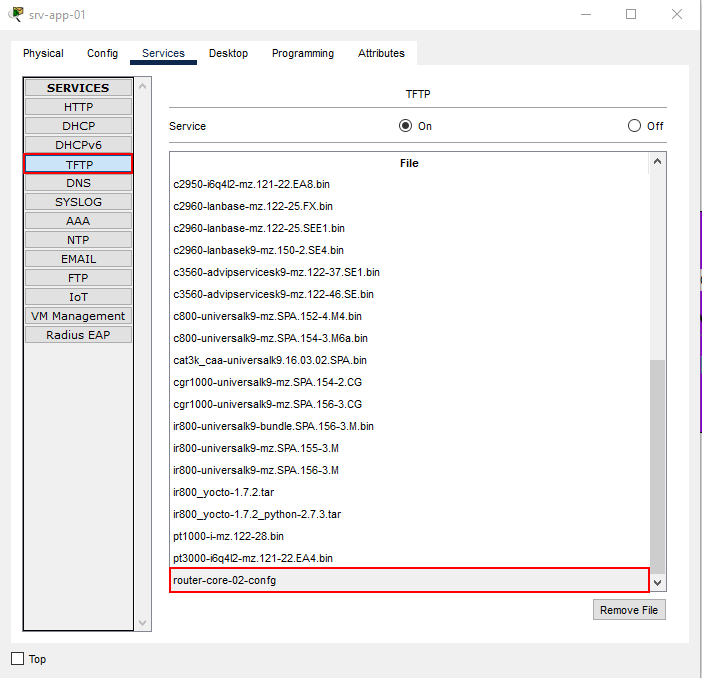

Serveur TFTP

Par défaut, lorsqu'on met en place un serveur sur Packet Tracer, le service TFTP est disponible.

Nous pouvons y stocker des fichiers ou en récupérer depuis des équipements différents qui sont dans le même réseau que ce dernier. Pour l'exemple, nous allons copier le fichier running-config de notre routeur sur un serveur du même LAN :

router-core-02>ena # Copie du fichier running-config vers le serveur TFTP router-core-02#copy running-config tftp # Indication de l'adresse IP du serveur TFTP Address or name of remote host []? 192.168.30.2 Destination filename [router-core-02-confg]? Writing running-config....!! [OK - 1362 bytes] 1362 bytes copied in 3.003 secs (453 bytes/sec)

Maintenant, si on vérifie sur notre serveur TFTP, nous pouvons effectivement voir le fichier de configuration de notre routeur :

Il est possible de faire l'inverse, c'est-à-dire récupéré un fichier du serveur TFTP pour le copier sur l'équipement.

Mise en place d'infrastructure virtuelle

Voici ci-dessous mes projets d'infrastructure virtuelle sur Packet Tracer.

Infrastructure 01

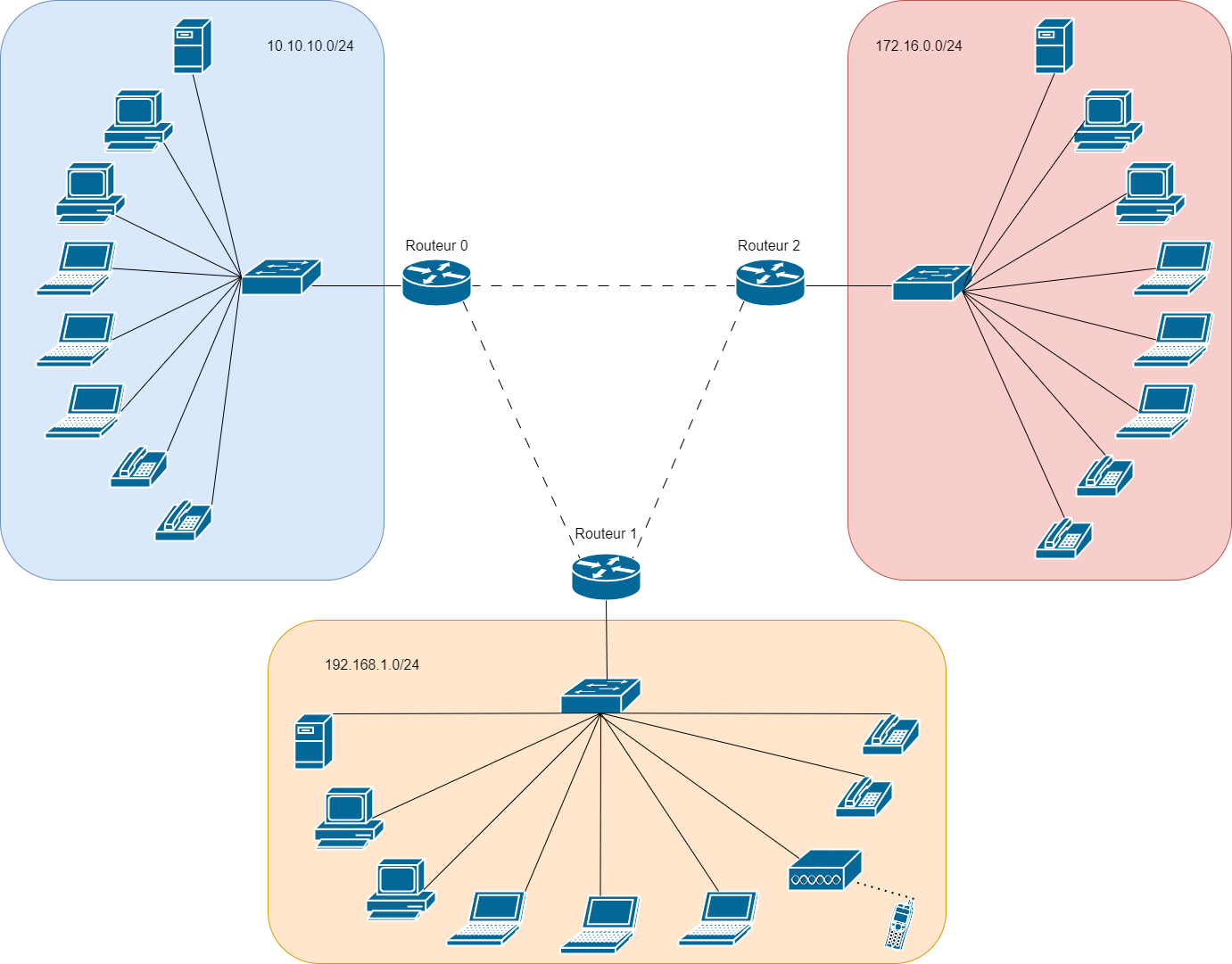

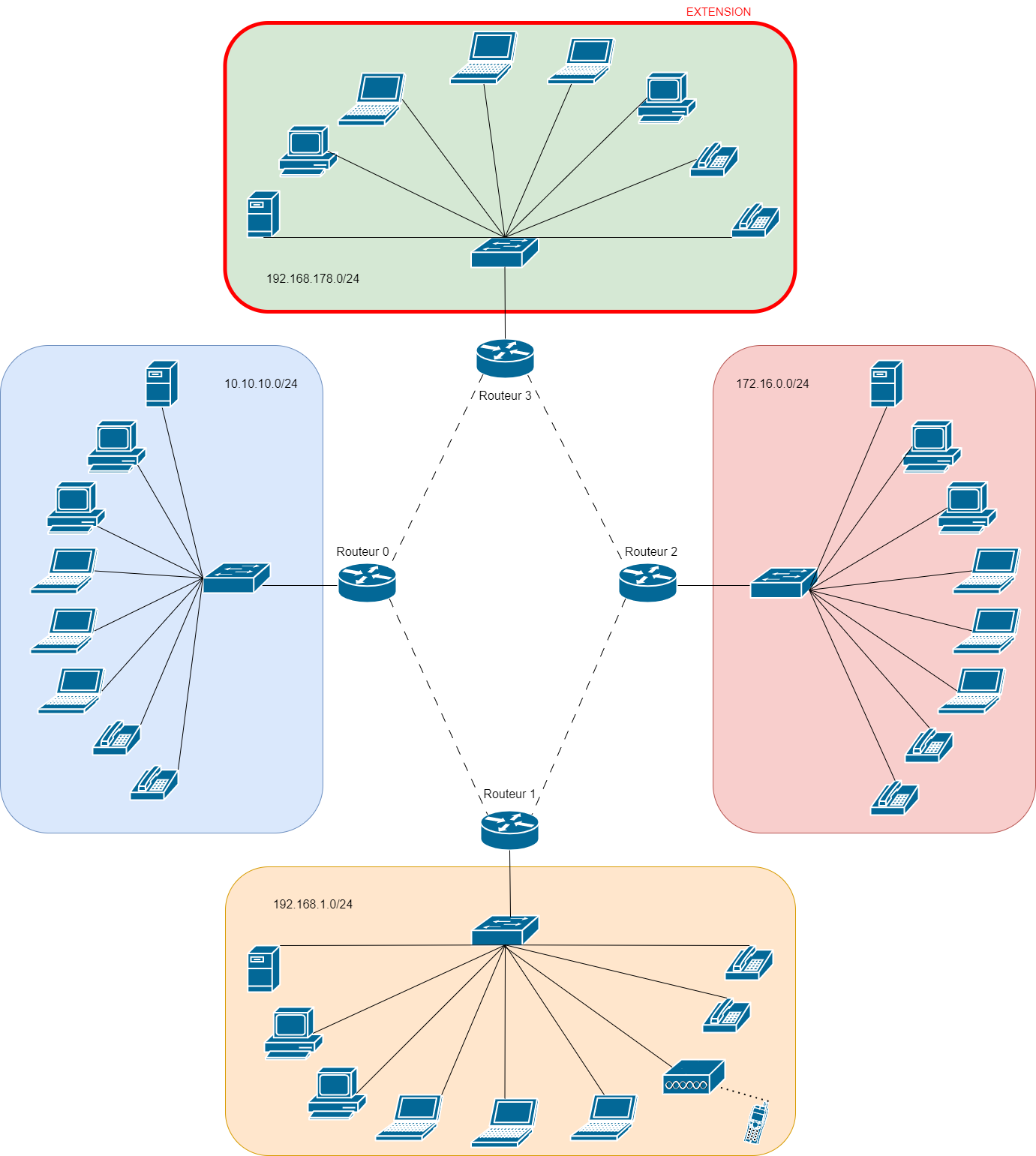

La société possède trois sites distincts et souhaite les interconnecter. Le premier site dispose du réseau 10.10.10.0/24, le deuxième du réseau 172.16.0.0/24 et le troisième du réseau 192.168.1.0/24.

Voici un plan de leur infrastructure réseau avec les différents équipements nécessaires pour la mise en place de la connexion entre les trois sites :

Configuration du routage

Afin d'interconnecter les trois réseaux, il faudra configurer les routeurs avec les informations suivantes :

Table de routage du Routeur 0 :

| Interface | Réseau de destination | Réseau directement connecté | Interface de sortie | Prochain saut |

|---|---|---|---|---|

| GigabitEthernet0/0 | 192.168.1.0/24 | Non | 192.168.2.2 | 192.168.2.1 |

| GigabitEthernet0/1 | 172.16.0.0/24 | Non | 192.168.3.1 | 192.168.3.2 |

| GigabitEthernet0/2 | 10.10.10.0/24 | Oui | 10.10.10.254 |

Table de routage du Routeur 1 :

| Interface | Réseau de destination | Réseau directement connecté | Interface de sortie | Prochain saut |

|---|---|---|---|---|

| GigabitEthernet0/0 | 10.10.10.0/24 | Non | 192.168.2.1 | 192.168.2.2 |

| GigabitEthernet0/1 | 172.16.0.0/24 | Non | 192.168.4.2 | 192.168.4.1 |

| GigabitEthernet0/2 | 192.168.1.0/24 | Oui | 192.168.1.254 |

Table de routage du Routeur 2 :

| Interface | Réseau de destination | Réseau directement connecté | Interface de sortie | Prochain saut |

|---|---|---|---|---|

| GigabitEthernet0/0 | 10.10.10.0/24 | Non | 192.168.3.2 | 192.168.3.1 |

| GigabitEthernet0/1 | 192.168.1.0/24 | Non | 192.168.4.1 | 192.168.4.2 |

| GigabitEthernet0/2 | 172.16.0.1/24 | Oui | 172.16.0.254 |

RIP

Par défaut, nous avions configurer les routeurs avec un routage statique. Ici, nous allons supprimer ces routes statiques pour passer sur du RIP.

Il y aura donc plus besoin d'indiquer le chemin de destination, le masque et la passerelle, il suffira d'indiquer uniquement les réseaux sur les quels les routeurs sont rattachés.

- Exemple avec le routeur du réseau 10.10.10.0/24 :

Configuration des services

Configuration de diverses services sur les serveurs.

DHCP

Une fois les trois réseaux interconnecter, nous allons pouvoir configurer le serveur de chaque site comme serveur DHCP. Aussi, il faudra passer la configuration d'IP/Passerelle IPv4 sur chaque équipement en DHCP.

Pour chaque site, les 50 premières adresses IP seront réservées dans le cas où nous devons attribuer des adresses fixes.

- Exemple du serveur DHCP sous le réseau 10.10.10.0/24 :

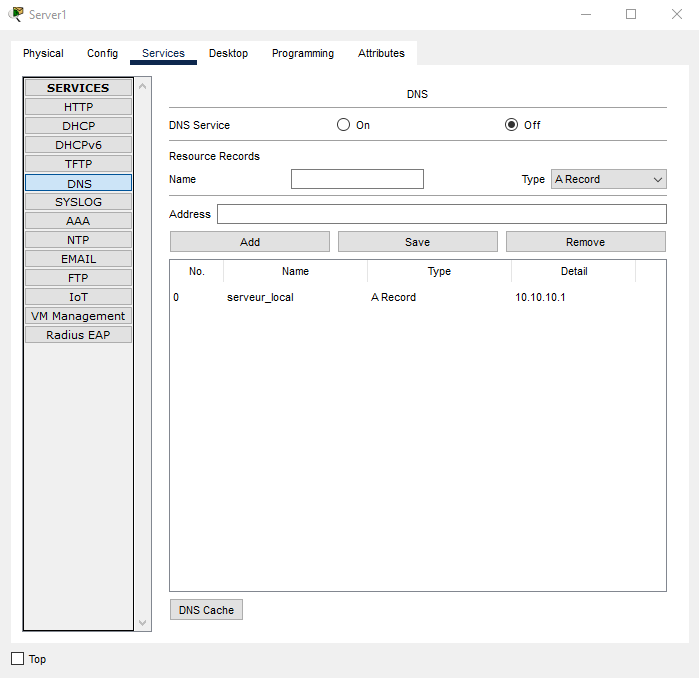

DNS

Maintenant, nous allons configurer un serveur DNS pour le réseau 10.10.10.0/24.

- Il faudra ajouter un enregistrement A pour serveur_local sur l'adresse IP du même serveur :

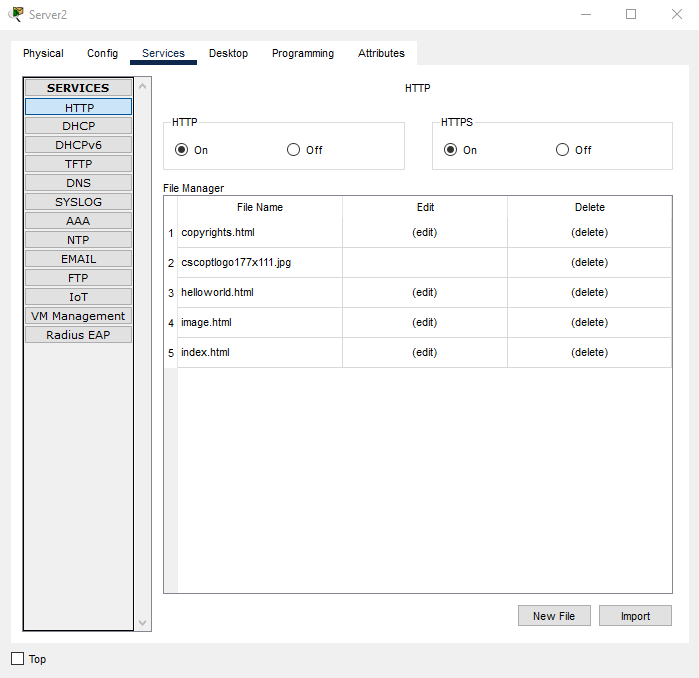

WEB

Toujours sur le réseau 10.10.10.0/24, nous allons ajouter un serveur WEB, sur le même serveur que celui pour le DHCP et le DNS.

- Voici la configuration de ce dernier :

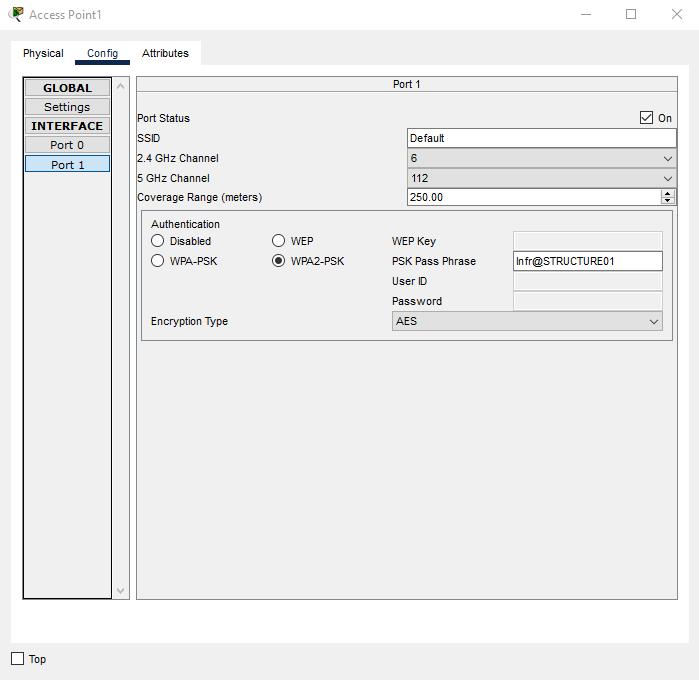

Configuration d'un AP

Pour les équipements sans fil, nous avons mis en place un Access Point uniquement pour le réseau en 10.10.10.0/24. Ce dernier doit permettre de faire du 2.4 GHz et du 5 GHz.

Bien entendu, il faudra connecter les smartphones sur le réseau Wi-Fi de ce dernier.

- Dessus, nous avons configurer un SSID et un mot de passe avec le type de sécurité WPA2 :

Extension du réseau

Nous allons maintenant ajouter un quatrième routeur pour un quatrième réseau qui se trouvera derrière le routeur 2. Il faudra qu'il puisse communiquer avec les autres réseau également.

Le réseau pour ce dernier sera en 192.168.178.0/24.

Pour celui-ci, il faudra également configurer une table de routage :

Table de routage du Routeur 3 :

| Interface | Réseau de destination | Réseau directement connecté | Interface de sortie | Prochain saut |

|---|---|---|---|---|

| GigabitEthernet0/0 | 172.16.0.0/24 | Non | 192.168.5.1 | 192.168.5.2 |

| GigabitEthernet0/0 | 192.168.1.0/24 | Non | 192.168.5.1 | 192.168.5.2 |

| GigabitEthernet0/1 | 10.10.10.0/24 | Non | 192.168.3.2 | 192.168.3.1 |

| GigabitEthernet0/2 | 192.168.178.0/24 | Oui | 192.168.178.254 |

Vu que le routeur 0 et le routeur 2 ne sont plus directement relier, il faudra également adapter la table de routage des autres routeurs.

Par exemple, pour que le réseau 172.16.0.0/24 puisse communiquer avec le 10.10.10.0/24, il faut ajouter dans la table de routage la destination au travers d'un des routeurs (3 et 1).

Table de routage du Routeur 0 :

| Interface | Réseau de destination | Réseau directement connecté | Interface de sortie | Prochain saut |

|---|---|---|---|---|

| GigabitEthernet0/0 | 192.168.1.0/24 | Non | 192.168.2.2 | 192.168.2.1 |

| GigabitEthernet0/1 | 192.168.178.0/24 | Non | 192.168.3.1 | 192.168.3.2 |

| GigabitEthernet0/1 | 172.16.0.0/24 | Non | 192.168.3.1 | 192.168.3.2 |

| GigabitEthernet0/2 | 10.10.10.0/24 | Oui | 10.10.10.254 |

Table de routage du Routeur 1 :

| Interface | Réseau de destination | Réseau directement connecté | Interface de sortie | Prochain saut |

|---|---|---|---|---|

| GigabitEthernet0/0 | 10.10.10.0/24 | Non | 192.168.2.1 | 192.168.2.2 |

| GigabitEthernet0/1 | 172.16.0.0/24 | Non | 192.168.4.2 | 192.168.4.1 |

| GigabitEthernet0/1 | 192.168.178.0/24 | Non | 192.168.4.2 | 192.168.4.1 |

| GigabitEthernet0/2 | 192.168.1.0/24 | Oui | 192.168.1.254 |

Table de routage du Routeur 2 :

| Interface | Réseau de destination | Réseau directement connecté | Interface de sortie | Prochain saut |

|---|---|---|---|---|

| GigabitEthernet0/0 | 192.168.178.0/24 | Non | 192.168.5.2 | 192.168.5.1 |

| GigabitEthernet0/0 | 10.10.10.0/24 | Non | 192.168.5.2 | 192.168.5.1 |

| GigabitEthernet0/1 | 192.168.1.0/24 | Non | 192.168.4.1 | 192.168.4.2 |

| GigabitEthernet0/2 | 172.16.0.1/24 | Oui | 172.16.0.254 |

Pour terminer, nous allons pouvoir configurer le serveur de ce site également comme serveur DHCP. Aussi, il faudra passer la configuration d'IP/Passerelle IPv4 sur chaque équipement en DHCP

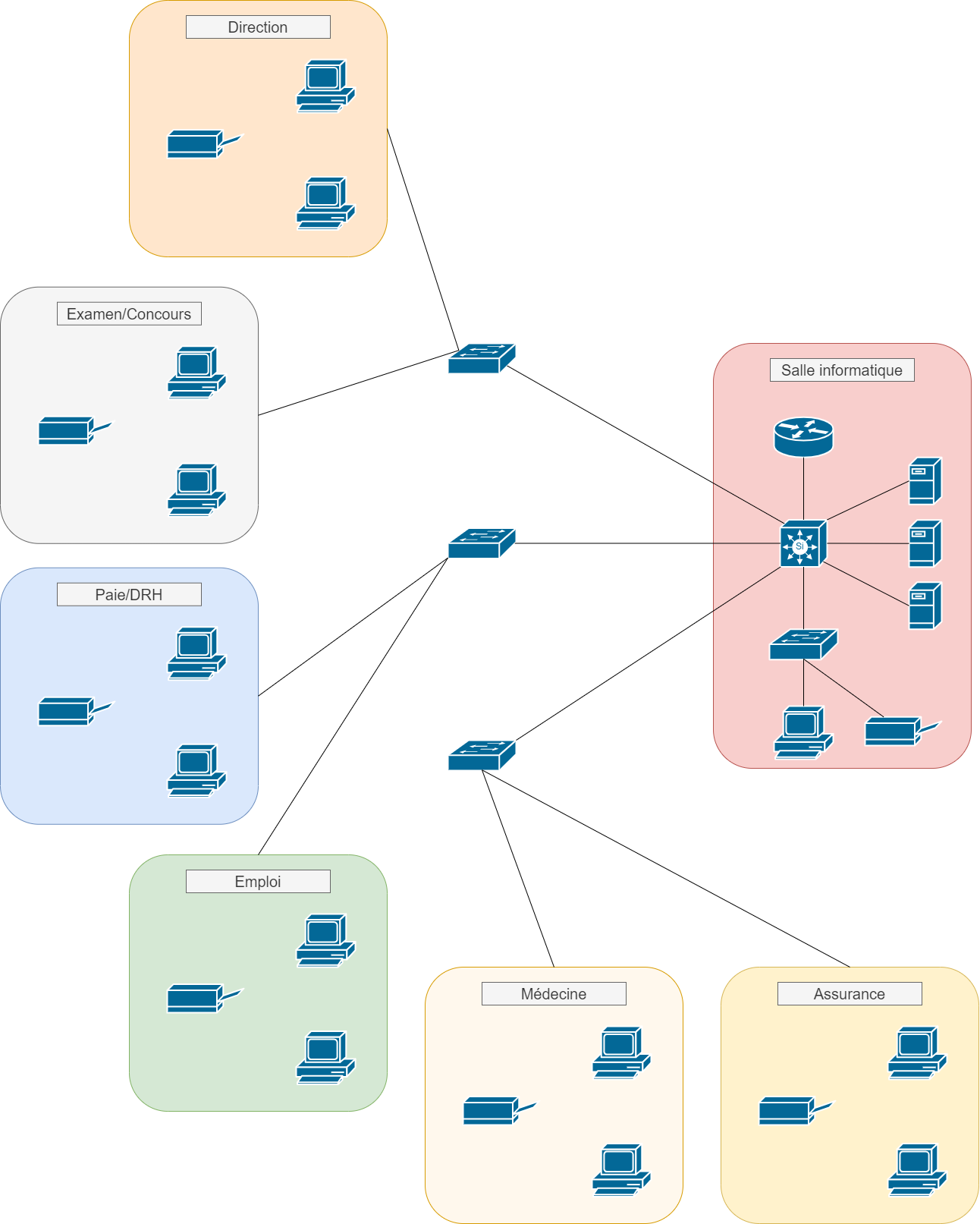

Infrastructure 02

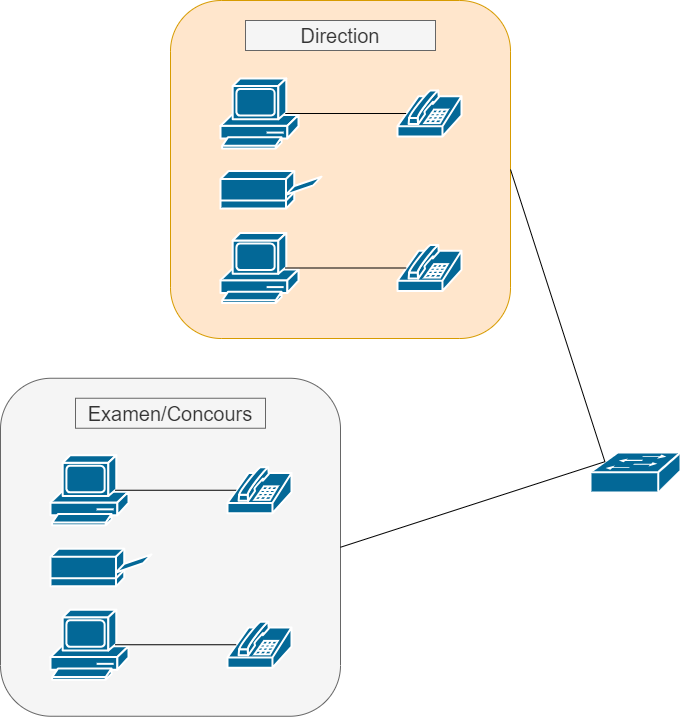

La société ci-dessous possède un seul site, mais plusieurs département.

Voici un plan de leur infrastructure réseau avec les différents équipements nécessaires pour la mise en place de la connexion entre les différents départements :

Configuration des adresses IP

Chaque département aura son propre sous-réseau distinct. Voici la liste de configuration manuelle effectuée sur chaque poste :

| Département | Adresse réseau | Première adresse disponible | Dernière adresse disponible | Passerelle réseau |

|---|---|---|---|---|

| Direction | 192.168.20.0/24 | 192.168.20.1 | 192.168.20.253 | 192.168.20.254 |

| Examen/Cours | 192.168.21.0/24 | 192.168.21.1 | 192.168.21.253 | 192.168.21.254 |

| Paie/DRH | 192.168.22.0/24 | 192.168.22.1 | 192.168.22.253 | 192.168.22.254 |

| Emploi | 192.168.23.0/24 | 192.168.23.1 | 192.168.23.253 | 192.168.23.254 |

| Médecine | 192.168.24.0/24 | 192.168.24.1 | 192.168.24.253 | 192.168.24.254 |

| Assurance | 192.168.25.0/24 | 192.168.25.1 | 192.168.25.253 | 192.168.25.254 |

| Salle informatique | 192.168.27.0/24 | 192.168.27.1 | 192.168.27.253 | 192.168.27.254 |

| Serveurs | 192.168.30.0/24 | 192.168.30.1 | 192.168.30.253 | 192.168.30.254 |

| Impression | 192.168.40.0/24 | 192.168.40.1 | 192.168.40.253 | 192.168.40.254 |

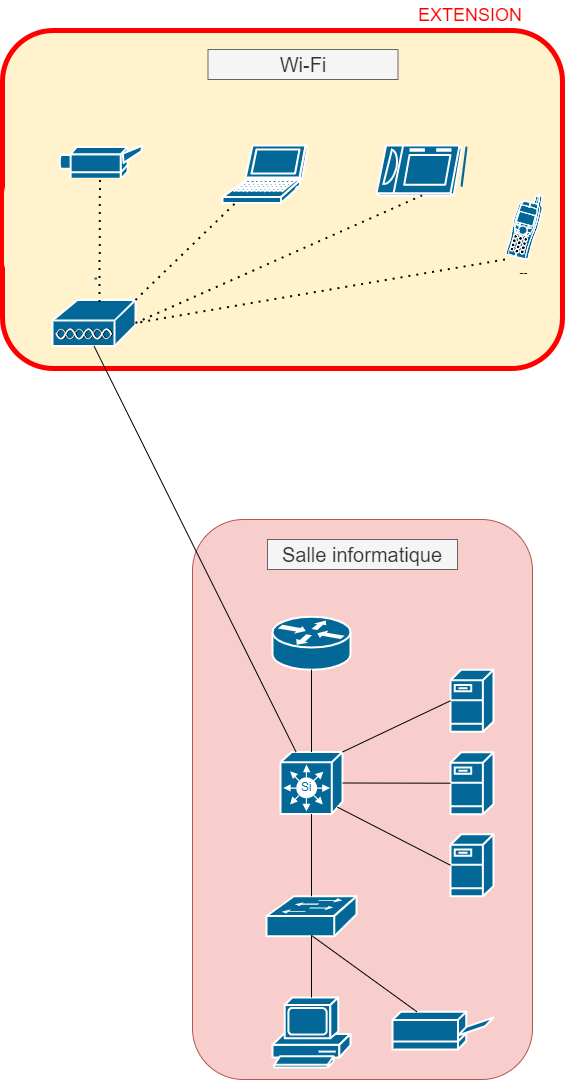

Extension d'un réseau sans-fil

Nous allons maintenant étendre notre réseau en mettant en place un réseau sans-fil pour nos diverses équipement.

Pareil que pour les autres départements (groupes), voici le sous-réseau du WLAN :

| Département | Adresse réseau | Première adresse disponible | Dernière adresse disponible | Passerelle réseau |

|---|---|---|---|---|

| Wi-Fi (Groupe) | 192.168.60.0/24 | 192.168.60.1 | 192.168.60.253 | 192.168.60.254 |

Pour le réseau sans-fil, voici le SSID utilisé, le mot de passe et le type de sécurité :

| SSID | Mot de passe | Sécurité |

|---|---|---|

| Metropole | 1234-Metropole:1234 | WPA2-PSK |

Configuration des switchs

Une fois l'infrastructure de base établie, il est maintenant temps de configurer les équipements, en particulier les switchs.

Contrairement à l'infrastructure 01, la configuration se fera ici en ligne de commande (CLI). Chaque commande sera consignée dans le tableau des commandes CLI.

La première chose que nous allons voir, c'est la table CAM avec la commande suivante :

sw-drh-emp-01>show mac-address-table Vlan Mac Address Type Ports ---- ----------- -------- ----- 1 0001.c9d8.a202 DYNAMIC Gig0/1

Ici, les informations sont spécifiques à notre switch 3650, qui est le cœur central du réseau et qui est le seul à avoir communiquer avec ce switch. Ce qui signifie que toutes les informations de ping provenant des différents PC connectés à ce switch seront visibles dans cette table.

sw-drh-emp-01>show mac-address-table Vlan Mac Address Type Ports ---- ----------- -------- ----- 1 0001.c9d8.a203 DYNAMIC Gig0/1 1 0090.0ca6.a81e DYNAMIC Fa0/1

Maintenant qu'un de nos ordinateurs situé derrière le switch a tenté d'effectuer un ping, nous pouvons voir son apparition dans la table MAC du switch.

Préparation des vLANs

Par défaut, le vLAN utilisé pour tous les ports des switchs est le 1. Nous pouvons le voir avec la commande suivante :

sw-info-01>show vlan brief

VLAN Name Status Ports

---- -------------------------------- --------- -------------------------------

1 default active Fa0/1, Fa0/2, Fa0/3, Fa0/4

Fa0/5, Fa0/6, Fa0/7, Fa0/8

Fa0/9, Fa0/10, Fa0/11, Fa0/12

Fa0/13, Fa0/14, Fa0/15, Fa0/16

Fa0/17, Fa0/18, Fa0/19, Fa0/20

Fa0/21, Fa0/22, Fa0/23, Fa0/24

Gig0/1, Gig0/2

1002 fddi-default active

1003 token-ring-default active

1004 fddinet-default active

1005 trnet-default active

L'objectif ici est de créer deux vLANs différents : l'un pour les périphériques réseau et l'autre pour l'administration de ces derniers :

| Groupes | vLAN | Adresse réseau | Première adresse disponible | Dernière adresse disponible | Passerelle réseau |

|---|---|---|---|---|---|

| Périphérique réseau | 10 | 192.168.10.0/24 | 192.168.10.2 | 192.168.10.253 | 192.168.10.1 |

| Administration | 100 | 192.168.100.0/24 | 192.168.100.1 | 192.168.100.253 | 192.168.100.254 |

Selon le tableau ci-dessus, nous allons utiliser le VLAN 100 pour l'administration de ces équipements, et donc dans le range 192.168.100.0/24. Voici le plan d'adressage :

| Switch | Adresse IPv4 | Adresse IPv6 |

|---|---|---|

| sw-core-01 | 192.168.100.1/24 | 2001:db8:acad:100::1/64 |

| sw-dir-exa-01 | 192.168.100.2/24 | 2001:db8:acad:100::2/64 |

| sw-drh-emp-01 | 192.168.100.3/24 | 2001:db8:acad:100::3/64 |

| sw-ass-med-01 | 192.168.100.4/24 | 2001:db8:acad:100::4/64 |

| sw-info-01 | 192.168.100.5/24 | 2001:db8:acad:100::5/64 |

Maintenant que le plan est fait, nous allons pouvoir mettre en place la configuration sur les différents switchs.

Dans un premier temps, il faudra activer l'IPv6 sur les switchs 2960 :

sw-ass-med-01>ena sw-ass-med-01#conf t Enter configuration commands, one per line. End with CNTL/Z. Switch(config)#sdm prefer dual-ipv4-and-ipv6 default Changes to the running SDM preferences have been stored, but cannot take effect until the next reload. Use 'show sdm prefer' to see what SDM preference is currently active sw-ass-med-01(config)#exit sw-ass-med-01# %SYS-5-CONFIG_I: Configured from console by console sw-ass-med-01#reload System configuration has been modified. Save? [yes/no]:yes Building configuration... [OK] Proceed with reload? [confirm] C2960 Boot Loader (C2960-HBOOT-M) Version 12.2(25r)FX, RELEASE SOFTWARE (fc4) Cisco WS-C2960-24TT (RC32300) processor (revision C0) with 21039K bytes of memory. 2960-24TT starting... Base ethernet MAC Address: 0001.4391.510E Xmodem file system is available. Initializing Flash... flashfs[0]: 2 files, 0 directories flashfs[0]: 0 orphaned files, 0 orphaned directories flashfs[0]: Total bytes: 64016384 flashfs[0]: Bytes used: 4671542 flashfs[0]: Bytes available: 59344842 flashfs[0]: flashfs fsck took 1 seconds. ...done Initializing Flash. Boot Sector Filesystem (bs:) installed, fsid: 3 Parameter Block Filesystem (pb:) installed, fsid: 4 Loading "flash:/2960-lanbasek9-mz.150-2.SE4.bin"... ########################################################################## [OK]

Une fois activé, nous allons pouvoir insérer les informations pour la configuration de ces derniers :

sw-ass-med-01>ena sw-ass-med-01#conf t sw-ass-med-01(config)#int vlan 100 sw-ass-med-01(config-if)#ip address 192.168.100.4 255.255.255.0 sw-ass-med-01(config-if)#ipv6 address 2001:db8:acad:100::4/64 sw-ass-med-01(config-if)#no shutdown sw-ass-med-01(config-if)#exit sw-ass-med-01(config)#exit sw-ass-med-01# %SYS-5-CONFIG_I: Configured from console by console sw-ass-med-01#copy running-config startup-config Destination filename [startup-config]? Building configuration... [OK]

Une fois la configuration effectuée et sauvegardée, nous pouvons vérifier si elle a été correctement appliquée pour l'IPv4 et l'IPv6 :

sw-ass-med-01>show ip interface brief

Interface IP-Address OK? Method Status Protocol

FastEthernet0/1 unassigned YES manual up up

FastEthernet0/2 unassigned YES manual up up

FastEthernet0/3 unassigned YES manual up up

FastEthernet0/4 unassigned YES manual up up

FastEthernet0/5 unassigned YES manual up up

FastEthernet0/6 unassigned YES manual up up

FastEthernet0/7 unassigned YES manual down down

FastEthernet0/8 unassigned YES manual down down

FastEthernet0/9 unassigned YES manual down down

FastEthernet0/10 unassigned YES manual down down

FastEthernet0/11 unassigned YES manual down down

FastEthernet0/12 unassigned YES manual down down

FastEthernet0/13 unassigned YES manual down down

FastEthernet0/14 unassigned YES manual down down

FastEthernet0/15 unassigned YES manual down down

FastEthernet0/16 unassigned YES manual down down

FastEthernet0/17 unassigned YES manual down down

FastEthernet0/18 unassigned YES manual down down

FastEthernet0/19 unassigned YES manual down down

FastEthernet0/20 unassigned YES manual down down

FastEthernet0/21 unassigned YES manual down down

FastEthernet0/22 unassigned YES manual down down

FastEthernet0/23 unassigned YES manual down down

FastEthernet0/24 unassigned YES manual down down

GigabitEthernet0/1 unassigned YES manual up up

GigabitEthernet0/2 unassigned YES manual down down

Vlan1 unassigned YES manual administratively down down

Vlan100 192.168.100.4 YES manual down down

sw-ass-med-01>

sw-ass-med-01>

sw-ass-med-01>

sw-ass-med-01>show ipv6 interface brief

FastEthernet0/1 [up/up]

FastEthernet0/2 [up/up]

FastEthernet0/3 [up/up]

FastEthernet0/4 [up/up]

FastEthernet0/5 [up/up]

FastEthernet0/6 [up/up]

FastEthernet0/7 [down/down]

FastEthernet0/8 [down/down]

FastEthernet0/9 [down/down]

FastEthernet0/10 [down/down]

FastEthernet0/11 [down/down]

FastEthernet0/12 [down/down]

FastEthernet0/13 [down/down]

FastEthernet0/14 [down/down]

FastEthernet0/15 [down/down]

FastEthernet0/16 [down/down]

FastEthernet0/17 [down/down]

FastEthernet0/18 [down/down]

FastEthernet0/19 [down/down]

FastEthernet0/20 [down/down]

FastEthernet0/21 [down/down]

FastEthernet0/22 [down/down]

FastEthernet0/23 [down/down]

FastEthernet0/24 [down/down]

GigabitEthernet0/1 [up/up]

GigabitEthernet0/2 [down/down]

Vlan1 [administratively down/down]

FE80::201:43FF:FE91:510E

Vlan100 [down/down]

FE80::201:43FF:FE91:5101

2001:DB8:ACAD:100::4

Pour terminer, il faudra configurer la passerelle par défaut :

sw-ass-med-01#ena sw-ass-med-01#conf t Enter configuration commands, one per line. End with CNTL/Z. sw-ass-med-01(config)#ip default-gateway 192.168.100.254 sw-ass-med-01(config)# sw-ass-med-01# %SYS-5-CONFIG_I: Configured from console by console sw-ass-med-01#copy running-config startup-config Destination filename [startup-config]? Building configuration... [OK]

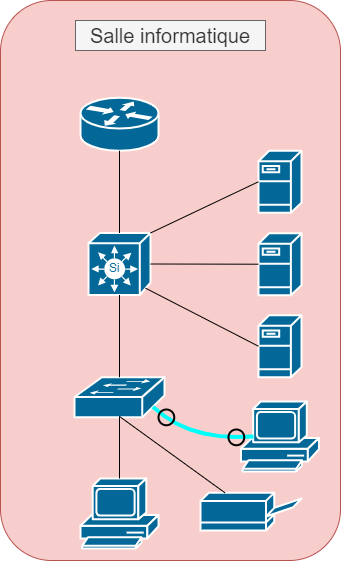

Configuration de l'accès à distance

Sur Packet Tracer, nous pouvons accéder au CLI de chaque équipement au travers des paramètres. Mais en réalité, il existe principalement deux méthodes pour se connecter depuis une machine à son switch afin de configurer en CLI.

La première méthode consiste à utiliser un câble console que l'on branche à son ordinateur sur le port COM et sur le port console de l'équipement.

Une fois connecté, nous avons accès au switch depuis l'onglet Desktop puis Terminal de la machine.

La seconde méthode est soit de ce connecter par Telnet ou SSH. Nous allons ce concentrer uniquement sur un de ces deux protocoles pour l'accès à distance qui est le SSH, car le Telnet est un ancien protocole qui n'est plus sécurisé.

Dans un premier temps, il faudra vérifier si le switch 2960 prend en charge ce protocole. Pour ce faire, il faudra faire la commande suivante qui permet de vérifier la version :

sw-info-01>show version Switch Ports Model SW Version SW Image ------ ----- ----- ---------- ---------- * 1 26 WS-C2960-24TT-L 15.0(2)SE4 C2960-LANBASEK9-M Configuration register is 0xF

On peut voir que les caractères K9 sont bien présent, donc le SSH est bien pris en charge.

Maintenant, nous allons pouvoir configurer un utilisateur afin de pouvoir faire du SSH. Il est important que le nom d'hôte et l'adresse IP soit assigné afin de pouvoir faire la suite.

sw-info-01>ena sw-info-01#conf t Enter configuration commands, one per line. End with CNTL/Z. sw-info-01(config)#enable secret V0lv1c.12 sw-info-01(config)#ip domain-name metropolecg.com sw-info-01(config)#ip ssh version 2 Please create RSA keys (of at least 768 bits size) to enable SSH v2. sw-info-01(config)#crypto key generate rsa The name for the keys will be: sw-info-01.metropolecg.com Choose the size of the key modulus in the range of 360 to 2048 for your General Purpose Keys. Choosing a key modulus greater than 512 may take a few minutes. How many bits in the modulus [512]: 1024 % Generating 1024 bit RSA keys, keys will be non-exportable...[OK] sw-info-01(config)#username admin secret V0lv1c.12 *Mar 1 1:35:1.998: %SSH-5-ENABLED: SSH 2 has been enabled sw-info-01(config)#line vty 0 15 sw-info-01(config-line)#transport input ssh sw-info-01(config-line)#login local sw-info-01(config-line)#exit sw-info-01(config)# sw-info-01# %SYS-5-CONFIG_I: Configured from console by console sw-info-01#copy run sw-info-01#copy running-config st sw-info-01#copy running-config startup-config Destination filename [startup-config]? Building configuration... [OK]

Le VTY correspond aux interfaces virtuelles pour les accès à distance permettant d'empêcher les connexions non SSH et limite les connexions de 0 à 15 du SSH.

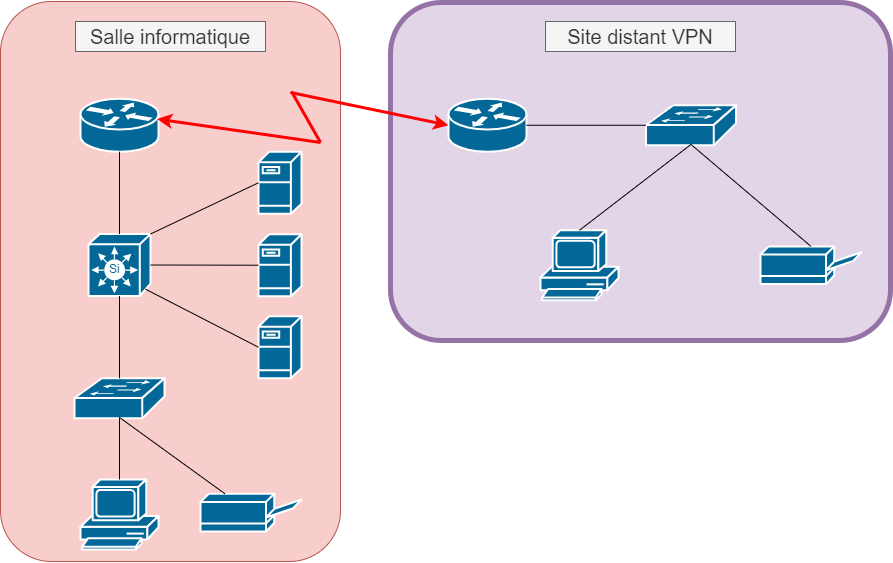

Configuration du VPN

Nous allons maintenant configurer un réseau distant qui aura accès au réseau principal via un VPN.

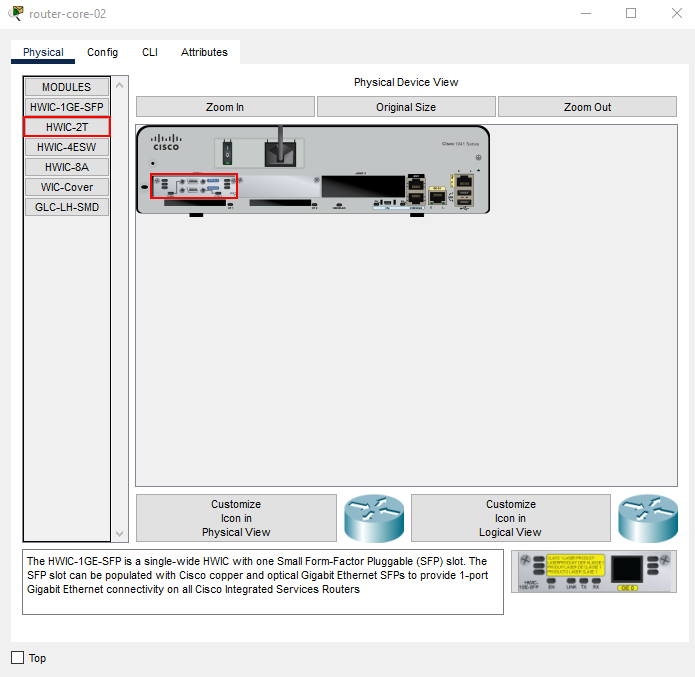

Pour cela, nous avons ajouté un nouveau routeur 1941. Sur ce dernier, nous allons installer une carte HWIC WAN, plus précisément la HWIC-2T. Nous effectuerons également la même configuration sur le routeur principal.

Ensuite, pour interconnecter les routeurs, nous utiliserons un connectique de type série.' Par exemple, si nous connectons le port série 0/1/0 du routeur A', nous devrons le connecter au port 0/1/1 de l'autre routeur. Il est important de croiser les connexions.

Dans le réseau distant, pareil que pour les autres départements (groupes), voici le sous-réseau :

| Département | Adresse réseau | Première adresse disponible | Dernière adresse disponible | Passerelle réseau |

|---|---|---|---|---|

| Réseau distant | 192.168.110.0/24 | 192.168.1100.1 | 192.168.1100.253 | 192.168.110.254 |

Nous allons maintenant pouvoir configurer les deux routeurs de chacun des sites. En premier temps, nous allons sécuriser au maximum les routeurs :

router-core-02>ena router-core-02#conf t Enter configuration commands, one per line. End with CNTL/Z. # Configuration d'un mot de passe pour le mode privilégié router-core-02(config)#enable secret V0lv1c.12 # Spécification du domaine qui sera utilisé router-core-02(config)#ip domain-name metropolecg.com # Définition de l'utilisateur avec son mot de passe router-core-02(config)#username admin secret V0lv1c.12 # Création de la clé en RSA et spécification de la longueur router-core-02(config)#crypto key generate rsa The name for the keys will be: router-core-02.metropolecg.com Choose the size of the key modulus in the range of 360 to 2048 for your General Purpose Keys. Choosing a key modulus greater than 512 may take a few minutes. How many bits in the modulus [512]: 1024 % Generating 1024 bit RSA keys, keys will be non-exportable...[OK] # Activation SSH sur la console router-core-02(config)#line console 0 *Mar 1 0:3:24.131: %SSH-5-ENABLED: SSH 1.99 has been enabled # Définition d'un mot de passe pour la console router-core-02(config-line)#password V0lv1c.12 # Utiliser la commande login pour se connecter router-core-02(config-line)#login router-core-02(config-line)#exit # Définition des interfaces virtuelles pour la connexion SSH router-core-02(config)#line vty 0 15 # Acceptation de SSH router-core-02(config-line)#transport input ssh # Activation de la connexion que via du LAN router-core-02(config-line)#login local router-core-02(config-line)#exit # Activer la protection du mot de passe en le chiffrant router-core-02(config)#service password-encryption # Création d'une bannière message of the day router-core-02(config)#banner motd #Acces aux personnes Enter TEXT message. End with the character '#'. #Acces aux personnes router-core-02(config)#exit router-core-02# %SYS-5-CONFIG_I: Configured from console by console router-core-02#copy running-config startup-config Destination filename [startup-config]? Building configuration... [OK]

Maintenant que c'est sécurisé, nous allons configurer les deux interfaces du routeur qui ce trouve dans le site distant :

router-core-02>ena Password: router-core-02#conf t Enter configuration commands, one per line. End with CNTL/Z. # Configuration de l'interface GigabitEthernet 0/0 router-core-02(config)#int gigabitEthernet 0/0 # Configuration de l'IPv4 router-core-02(config-if)#ip address 192.168.110.254 255.255.255.0 # Configuration de l'IPv6 router-core-02(config-if)#ipv6 address 2001:db8:acad:110::254/64 # Ajout d'une description de l'interface router-core-02(config-if)#description Lien Sous-Reseau VPN # Toujours laisser l'interface UP router-core-02(config-if)#no shutdown router-core-02(config-if)# %LINK-5-CHANGED: Interface GigabitEthernet0/0, changed state to up %LINEPROTO-5-UPDOWN: Line protocol on Interface GigabitEthernet0/0, changed state to up # Même configuration sur l'interface Serial0/1/1 pour le lien VPN router-core-02(config-if)#exit router-core-02(config)#interface serial0/1/1 router-core-02(config-if)#ip address 10.0.0.2 255.255.255.0 router-core-02(config-if)#ipv6 address 2001:db8:acad:1001::2/64 router-core-02(config-if)#description Lien VPN router-core-02(config-if)#no shutdown %LINK-5-CHANGED: Interface Serial0/1/1, changed state to down router-core-02(config-if)#exit router-core-02(config)#exit router-core-02#copy startup-config running-config Destination filename [running-config]? 1042 bytes copied in 0.416 secs (2504 bytes/sec) router-core-02# %LINK-5-CHANGED: Interface GigabitEthernet0/0, changed state to administratively down %LINEPROTO-5-UPDOWN: Line protocol on Interface GigabitEthernet0/0, changed state to down %SYS-5-CONFIG_I: Configured from console by console

Il faudra faire la même configuration sur le routeur du site principal (router-core-01) avec les informations suivantes :

- GigabitEthernet0/0: 192.168.10.1/24 - 2001:db8:acad:10::1/64

- Serial0/1/0: 10.0.0.1/24 - 2001:db8:acad:1001::1/64

Configuration d'une interface de bouclage

Une interface de bouclage est une interface logique interne qui n'est pas associée à un port physique spécifique sur un routeur.

Cette interface est utile dans différentes situations, notamment en cas de problème ou pour effectuer des tests. Lorsque nous la configurons, elle est automatiquement ajoutée à une interface physique existante, ce qui permet de dépanner temporairement jusqu'à ce qu'une solution permanente soit mise en place dans la configuration. Cela garantit une connectivité continue même en l'absence d'autres interfaces opérationnelles.

router-core-02>ena Password: router-core-02#conf t Enter configuration commands, one per line. End with CNTL/Z. # Configuration de l'interface loopback 0 router-core-02(config)#interface loopback 0 router-core-02(config-if)# %LINK-5-CHANGED: Interface Loopback0, changed state to up %LINEPROTO-5-UPDOWN: Line protocol on Interface Loopback0, changed state to up # Configuration de l'IPv4 router-core-02(config-if)#ip address 192.168.200.2 255.255.255.0 router-core-02(config-if)#exit router-core-02(config)#exit router-core-02# %SYS-5-CONFIG_I: Configured from console by console router-core-02#copy run router-core-02#copy running-config sta router-core-02#copy running-config startup-config Destination filename [startup-config]? Building configuration... [OK]

Configuration des tables de routage

Maintenant que nos routeurs sont sécurisés et que les interfaces sont configurées, nous allons nous concentrer sur la configuration des tables de routage individuelles, y compris celle du sw-core-01.

Nous allons commencer par le router-core-02 qui ce trouve sur le site distant. Voici les informations que nous allons ajouter dans sa table :

| Réseau de destination | Masque de sous-réseau | Passerelle |

|---|---|---|

| 0.0.0.0 | 0.0.0.0 | 10.0.0.1 |

| :: | /0 | 2001:db8:acad:1001::1 |

En utilisant ces informations, notre objectif est de permettre à notre routeur distant d'accéder au réseau du routeur situé sur le site principal. Pour ce faire, le routeur distant va passer par la passerelle (10.0.0.1) en direction d'Internet (0.0.0.0).

router-core-02>en Password: router-core-02#conf t Enter configuration commands, one per line. End with CNTL/Z. # Ajouter de la route pour l'IPv4 router-core-02(config)#ip route 0.0.0.0 0.0.0.0 10.0.0.1 # Activation du routage IPv6 router-core-02(config)#ipv6 unicast-routing # Ajout de la route pour l'IPv6 router-core-02(config)#ipv6 route ::/0 2001:db8:acad:1001::1 router-core-02(config)#exit router-core-02# %SYS-5-CONFIG_I: Configured from console by console router-core-02#copy running-config startup-config Destination filename [startup-config]? Building configuration... [OK]

Maintenant que notre routeur distant est configuré, nous allons faire de même sur le routeur du site principal router-core-01. Voici les informations que nous allons ajouter dans sa table :

| Réseau de destination | Masque de sous-réseau | Passerelle |

|---|---|---|

| 192.168.110.0 | 255.255.255.0 | 10.0.0.2 |

| 2001:db8:acad:110::0 | /64 | 2001:db8:acad:1001::2 |

| 0.0.0.0 | 0.0.0.0 | 192.168.10.0 |

| :: | /0 | 2001:db8:acad:10::2 |

router-core-01>ena Password: router-core-01#conf t Enter configuration commands, one per line. End with CNTL/Z. # Configuration de la route pour l'IPv4 en direction du réseau distant router-core-01(config)#ip route 192.168.110.0 255.255.255.0 10.0.0.2 # Configuration de la route pour l'IPv4 par défaut router-core-01(config)#ip route 0.0.0.0 0.0.0.0 192.168.10.2 # Activation du routage IPv6 router-core-01(config)#ipv6 unicast-routing # Configuration de la route pour l'IPv6 en direction du réseau distant router-core-01(config)#ipv6 route 2001:db8:acad:110::0/64 2001:db8:acad:1001::2 # Configuration de la route pour l'IPv6 par défaut router-core-01(config)#ipv6 route ::/0 2001:db8:acad:10::2 router-core-01(config)#exit router-core-01# %SYS-5-CONFIG_I: Configured from console by console router-core-01#copy running-config startup-config Destination filename [startup-config]? Building configuration... [OK]

Pour terminé, maintenant que nos deux routeurs sont configurés, nous allons configurer le switch principal, le sw-core-01. Voici les informations que nous allons ajouter à sa table :

| Réseau de destination | Masque de sous-réseau | Passerelle |

|---|---|---|

| 0.0.0.0 | 0.0.0.0 | 192.168.10.1 |

| :: | /0 | 2001:db8:acad:10::1 |

Ici, en mettant ces informations, sa permet définir au switch de sortir sur Internet (0.0.0.0) en passant par le routeur router-core-01 (192.168.10.1).

sw-core-01>ena sw-core-01#conf t Enter configuration commands, one per line. End with CNTL/Z. # Sélection de l'interface à configurer sw-core-01(config)#int g1/0/1 # Passer en UP le port en question sw-core-01(config-if)#no switchport %LINEPROTO-5-UPDOWN: Line protocol on Interface GigabitEthernet1/0/1, changed state to down %LINEPROTO-5-UPDOWN: Line protocol on Interface GigabitEthernet1/0/1, changed state to up # Configuration des informations IPv4 par défaut de l'interface en question sw-core-01(config-if)#ip address 192.168.10.2 255.255.255.0 # Configuration des informations IPv6 par défaut de l'interface en question sw-core-01(config-if)#ipv6 address 2001:db8:acad:10::2/64 sw-core-01(config-if)#exit # Configuration de la route pour l'IPv4 par défaut sw-core-01(config)#ip routing sw-core-01(config)#ip route 0.0.0.0 0.0.0.0 192.168.10.1 # Activation du routage IPv6 sw-core-01(config)#ipv6 unicast-routing # Configuration de la route pour l'IPv6 par défaut sw-core-01(config)#ipv6 route ::/0 2001:db8:acad:10::1 sw-core-01(config)#exit %SYS-5-CONFIG_I: Configured from console by console sw-core-01#copy run start Destination filename [startup-config]? Building configuration... [OK]

Vérification de la configuration

Pour vérifier la configuration mise en place sur nos équipements, il est possible d'utiliser des commandes. On peut notamment vérifier les interfaces IPv4 et IPv6 configurées en utilisant la commande suivante :

router-core-01#show ip interface brief Interface IP-Address OK? Method Status Protocol GigabitEthernet0/0 192.168.10.1 YES manual up up GigabitEthernet0/1 unassigned YES unset administratively down down Serial0/1/0 10.0.0.1 YES manual up up Serial0/1/1 unassigned YES unset administratively down down Vlan1 unassigned YES unset administratively down down

Ci-dessus, vous trouverez des informations importantes concernant les réseaux directement connectés, les entrées locales et la route par défaut configurée.

On peut faire de même avec les routes IPv4 et IPv6 que nous avons configurer :

router-core-01#show ip route

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGP

i - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area

* - candidate default, U - per-user static route, o - ODR

P - periodic downloaded static route

Gateway of last resort is 192.168.10.2 to network 0.0.0.0

10.0.0.0/8 is variably subnetted, 2 subnets, 2 masks

C 10.0.0.0/24 is directly connected, Serial0/1/0

L 10.0.0.1/32 is directly connected, Serial0/1/0

192.168.10.0/24 is variably subnetted, 2 subnets, 2 masks

C 192.168.10.0/24 is directly connected, GigabitEthernet0/0

L 192.168.10.1/32 is directly connected, GigabitEthernet0/0

S 192.168.110.0/24 [1/0] via 10.0.0.2

S* 0.0.0.0/0 [1/0] via 192.168.10.2

On retrouve les mêmes informations que pour les interfaces, mais pour les routes.

Pour y voir plus claire, il est possible de filtrer les résultats avec la commande show suivi d'un pipe | puis d'un paramètre.

On peut notamment afficher la section complète en utilisant le filtre défini avec le paramètre section. Ici par exemple, nous avons afficher les informations ce trouvant sous l'interface GigabitEthernet0/0 :

router-core-01#show running-config | section GigabitEthernet0/0 interface GigabitEthernet0/0 ip address 192.168.10.1 255.255.255.0 duplex auto speed auto ipv6 address 2001:DB8:ACAD:10::1/64

On peut également utiliser un autre paramètre pour sortir toutes les lignes qui contiennent un terme spécifique avec include.

router-core-01#show ip interface brief | include up GigabitEthernet0/0 192.168.10.1 YES manual up up Serial0/1/0 10.0.0.1 YES manual up up

Inversement, on peut sortir toutes les lignes qui ne contiennent pas le mot qu'on spécifie avec exclude :

router-core-01#show ip interface brief | exclude unassigned Interface IP-Address OK? Method Status Protocol GigabitEthernet0/0 192.168.10.1 YES manual up up Serial0/1/0 10.0.0.1 YES manual up up

Pour terminer, on peut sortir les lignes qui commencent avec un thème spécifique avec begin :

router-core-01#show ip route | begin Gateway

Gateway of last resort is 192.168.10.2 to network 0.0.0.0

10.0.0.0/8 is variably subnetted, 2 subnets, 2 masks

C 10.0.0.0/24 is directly connected, Serial0/1/0

L 10.0.0.1/32 is directly connected, Serial0/1/0

192.168.10.0/24 is variably subnetted, 2 subnets, 2 masks

C 192.168.10.0/24 is directly connected, GigabitEthernet0/0

L 192.168.10.1/32 is directly connected, GigabitEthernet0/0

S 192.168.110.0/24 [1/0] via 10.0.0.2

S* 0.0.0.0/0 [1/0] via 192.168.10.2

Configuration des vLANS

Auparavant, nous avons effectué les préparatifs des vLANs. Chaque switch devra maintenant être configuré avec ses vLANs respectifs en fonction du département auquel il est connecté. Voici la liste complète :

- sw-dir-exa-01 :

| Département | vLAN ID | Adresse réseau | Première adresse disponible | Dernière adresse disponible | Passerelle réseau |

|---|---|---|---|---|---|

| Direction | 20 | 192.168.20.0/24 | 192.168.20.1 | 192.168.20.253 | 192.168.20.254 |

| Examen/Cours | 21 | 192.168.21.0/24 | 192.168.21.1 | 192.168.21.253 | 192.168.21.254 |

| Impression | 40 | 192.168.40.0/24 | 192.168.40.1 | 192.168.40.253 | 192.168.40.254 |

| Téléphonie | 50 | 192.168.50.0/24 | 192.168.50.1 | 192.168.50.253 | 192.168.50.254 |

| Administration | 100 | 192.168.100.0/24 | 192.168.100.1 | 192.168.100.253 | 192.168.100.254 |

- sw-drh-emp-01 :

| Département | vLAN ID | Adresse réseau | Première adresse disponible | Dernière adresse disponible | Passerelle réseau |

|---|---|---|---|---|---|

| Paie/DRH | 22 | 192.168.22.0/24 | 192.168.22.1 | 192.168.22.253 | 192.168.22.254 |

| Emploi | 23 | 192.168.23.0/24 | 192.168.23.1 | 192.168.23.253 | 192.168.23.254 |

| Impression | 40 | 192.168.40.0/24 | 192.168.40.1 | 192.168.40.253 | 192.168.40.254 |

| Téléphonie | 50 | 192.168.50.0/24 | 192.168.50.1 | 192.168.50.253 | 192.168.50.254 |

| Administration | 100 | 192.168.100.0/24 | 192.168.100.1 | 192.168.100.253 | 192.168.100.254 |

- sw-ass-med-01 :

| Département | vLAN ID | Adresse réseau | Première adresse disponible | Dernière adresse disponible | Passerelle réseau |

|---|---|---|---|---|---|

| Médecine | 24 | 192.168.24.0/24 | 192.168.24.1 | 192.168.24.253 | 192.168.24.254 |

| Assurance | 25 | 192.168.25.0/24 | 192.168.25.1 | 192.168.25.253 | 192.168.25.254 |

| Impression | 40 | 192.168.40.0/24 | 192.168.40.1 | 192.168.40.253 | 192.168.40.254 |

| Téléphonie | 50 | 192.168.50.0/24 | 192.168.50.1 | 192.168.50.253 | 192.168.50.254 |

| Administration | 100 | 192.168.100.0/24 | 192.168.100.1 | 192.168.100.253 | 192.168.100.254 |

- sw-info-01 :

| Département | vLAN ID | Adresse réseau | Première adresse disponible | Dernière adresse disponible | Passerelle réseau |

|---|---|---|---|---|---|

| Salle informatique | 27 | 192.168.27.0/24 | 192.168.27.1 | 192.168.27.253 | 192.168.27.254 |

| Impression | 40 | 192.168.40.0/24 | 192.168.40.1 | 192.168.40.253 | 192.168.40.254 |

| Téléphonie | 50 | 192.168.50.0/24 | 192.168.50.1 | 192.168.50.253 | 192.168.50.254 |

| Administration | 100 | 192.168.100.0/24 | 192.168.100.1 | 192.168.100.253 | 192.168.100.254 |

Voici maintenant la procédure pour créer les vLANs sur les commutateurs. À titre d'exemple, nous utiliserons le switch sw-dir-exa-01 :

sw-dir-exa-01>ena

sw-dir-exa-01#conf t

Enter configuration commands, one per line. End with CNTL/Z.

# Création du vLAN

sw-dir-exa-01(config)#vlan 20

# Définition du nom du vLAN

sw-dir-exa-01(config-vlan)#name Direction

# Création des vLANs et définition des noms

sw-dir-exa-01(config-vlan)#exit

sw-dir-exa-01(config)#vlan 21

sw-dir-exa-01(config-vlan)#name Examen/Cours

sw-dir-exa-01(config-vlan)#exit

sw-dir-exa-01(config)#vlan 40

sw-dir-exa-01(config-vlan)#name Impression

sw-dir-exa-01(config-vlan)#exit

sw-dir-exa-01(config)#vlan 50

sw-dir-exa-01(config-vlan)#Telephonie

sw-dir-exa-01(config-vlan)#name Telephonie

sw-dir-exa-01(config-vlan)#exit

sw-dir-exa-01(config)#vlan 100

sw-dir-exa-01(config-vlan)#name Administration

sw-dir-exa-01(config-vlan)#exit

sw-dir-exa-01(config)#exit

# Vérification de la configuration des vLANs

sw-dir-exa-01#sh vlan brief

VLAN Name Status Ports

---- -------------------------------- --------- -------------------------------

1 default active Fa0/1, Fa0/2, Fa0/3, Fa0/4

Fa0/5, Fa0/6, Fa0/7, Fa0/8

Fa0/9, Fa0/10, Fa0/11, Fa0/12

Fa0/13, Fa0/14, Fa0/15, Fa0/16

Fa0/17, Fa0/18, Fa0/19, Fa0/20

Fa0/21, Fa0/22, Fa0/23, Fa0/24

Gig0/1, Gig0/2

20 Direction active

21 Examen/Cours active

40 Impression active

50 Telephonie active

100 Administration active

1002 fddi-default active

1003 token-ring-default active

1004 fddinet-default active

1005 trnet-default active

Maintenant que les vLANs ont été créés sur chaque commutateur, nous allons les attribuer aux différentes interfaces. Pour l'exemple, nous allons le faire sur le sw-dir-exa-01, mais il faudra bien entendu le faire pour tous :

sw-dir-exa-01>ena sw-dir-exa-01#conf t Enter configuration commands, one per line. End with CNTL/Z. # Sélection de l'interface à configurer sw-dir-exa-01(config)#int fa0/1 # Activation de la configuration du port sw-dir-exa-01(config-if)#switchport mode access # Configuration du vLAN sur le port sw-dir-exa-01(config-if)#switchport access vlan 20 sw-dir-exa-01(config-if)#exit # Configuration des vLANs sw-dir-exa-01(config)#int fa0/2 sw-dir-exa-01(config-if)#switchport mode access sw-dir-exa-01(config-if)#switchport access vlan 20 sw-dir-exa-01(config-if)#exit sw-dir-exa-01(config)#int fa0/3 sw-dir-exa-01(config-if)#switchport mode access sw-dir-exa-01(config-if)#switchport access vlan 40 sw-dir-exa-01(config-if)#exit sw-dir-exa-01(config)#int fa0/4 sw-dir-exa-01(config-if)#switchport mode access sw-dir-exa-01(config-if)#switchport access vlan 21 sw-dir-exa-01(config-if)#exit sw-dir-exa-01(config)#int fa0/5 sw-dir-exa-01(config-if)#switchport mode access sw-dir-exa-01(config-if)#switchport access vlan 21 sw-dir-exa-01(config-if)#exit sw-dir-exa-01(config)#int fa0/6 sw-dir-exa-01(config-if)#switchport mode access sw-dir-exa-01(config-if)#switchport access vlan 40 sw-dir-exa-01(config-if)#exit sw-dir-exa-01(config)#

Maintenant que les vLANs sont configurer, nous pouvons vérifier avec la commande suivante :

sw-dir-exa-01#show vlan

VLAN Name Status Ports

---- -------------------------------- --------- -------------------------------

1 default active Fa0/7, Fa0/8, Fa0/9, Fa0/10

Fa0/11, Fa0/12, Fa0/13, Fa0/14

Fa0/15, Fa0/16, Fa0/17, Fa0/18

Fa0/19, Fa0/20, Fa0/21, Fa0/22

Fa0/23, Fa0/24, Gig0/1, Gig0/2

20 Direction active Fa0/1, Fa0/2

21 Examen/Cours active Fa0/4, Fa0/5

40 Impression active Fa0/3, Fa0/6

50 Telephonie active Fa0/1, Fa0/2, Fa0/4, Fa0/5

100 Administration active

1002 fddi-default active

1003 token-ring-default active

1004 fddinet-default active

1005 trnet-default active

VLAN Type SAID MTU Parent RingNo BridgeNo Stp BrdgMode Trans1 Trans2

---- ----- ---------- ----- ------ ------ -------- ---- -------- ------ ------

1 enet 100001 1500 - - - - - 0 0

20 enet 100020 1500 - - - - - 0 0

21 enet 100021 1500 - - - - - 0 0

40 enet 100040 1500 - - - - - 0 0

50 enet 100050 1500 - - - - - 0 0

100 enet 100100 1500 - - - - - 0 0

1002 fddi 101002 1500 - - - - - 0 0

1003 tr 101003 1500 - - - - - 0 0

1004 fdnet 101004 1500 - - - ieee - 0 0

1005 trnet 101005 1500 - - - ibm - 0 0

VLAN Type SAID MTU Parent RingNo BridgeNo Stp BrdgMode Trans1 Trans2

---- ----- ---------- ----- ------ ------ -------- ---- -------- ------ ------

Remote SPAN VLANs

------------------------------------------------------------------------------

Primary Secondary Type Ports

------- --------- ----------------- ------------------------------------------

Si il y a une erreur et que nous avons connecté une interface au mauvais vLAN, il est possible de la supprimer avec la commande suivante :

sw-dir-exa-01>ena sw-dir-exa-01#conf t Enter configuration commands, one per line. End with CNTL/Z. # Sélection de l'interface à configurer sw-dir-exa-01(config)#int fa0/1 # Activation de la configuration du port sw-dir-exa-01(config-if)#switchport mode access # Suppression du vLAN sur le port sw-dir-exa-01(config-if)#no switchport access vlan 20 sw-dir-exa-01(config-if)#exit

Aussi, si jamais nous avons créer un vLAN par erreur, il est possible de le supprimer avec la commande suivante :

sw-dir-exa-01>ena sw-dir-exa-01#conf t Enter configuration commands, one per line. End with CNTL/Z. # Suppression du vLAN sw-dir-exa-01(config)#no vlan 20

Trunk

Un Trunk de vLAN établit un lien entre deux commutateurs afin de permettre le transit du trafic pour tous les vLANs.

Voici comment configurer un Trunk de vLAN sur le switch sw-dir-exa-01, par exemple :

sw-dir-exa-01>ena sw-dir-exa-01#conf t Enter configuration commands, one per line. End with CNTL/Z. # Sélection de l'interface à configurer sw-dir-exa-01(config)#int g0/1 # Configuration du port en mode Trunk sw-dir-exa-01(config-if)#switchport mode trunk # Configuration du vLAN natif sur le port sw-dir-exa-01(config-if)#switchport trunk native vlan 100 # Autorisation des vLANs pour la liaison Trunk sw-dir-exa-01(config-if)#switchport trunk allowed vlan 20,21,40,50,100 sw-dir-exa-01(config-if)#exit sw-dir-exa-01(config)#

Routage inter-vLAN

Maintenant que nous avons terminé la configuration correcte de nos switches 2960, il est temps de passer à la configuration du switch 3650, qui joue un rôle central dans notre réseau.

Pour commencer, nous allons créer tous les vLANs sur notre switch. En plus des vLANs que nous avons déjà mentionnés, nous devons ajouter deux nouveaux vLANs : l'un pour les serveurs et l'autre pour le réseau sans fil.

| Département | vLAN ID | Adresse réseau | Première adresse disponible | Dernière adresse disponible | Passerelle réseau |

|---|---|---|---|---|---|

| Serveurs | 30 | 192.168.30.0/24 | 192.168.30.1 | 192.168.30.253 | 192.168.30.254 |

| Wi-Fi | 60 | 192.168.60.0/24 | 192.168.60.1 | 192.168.60.253 | 192.168.60.254 |

sw-core-01>ena sw-core-01#conf t Enter configuration commands, one per line. End with CNTL/Z. # Création du vLAN sw-core-01(config)#vlan 20 # Définition du nom du vLAN sw-core-01(config-vlan)#name Direction sw-core-01(config-vlan)#exit # Création des vLANs et définition des noms sw-core-01(config)#vlan 21 sw-core-01(config-vlan)#name Examen/Cours sw-core-01(config-vlan)#exit sw-core-01(config)#vlan 22 sw-core-01(config-vlan)#name Paie/DRH sw-core-01(config-vlan)#exit sw-core-01(config)#vlan 23 sw-core-01(config-vlan)#name Emploi sw-core-01(config-vlan)#exit sw-core-01(config)#vlan 24 sw-core-01(config-vlan)#name Medecine sw-core-01(config-vlan)#exit sw-core-01(config)#vlan 25 sw-core-01(config-vlan)#name Assurance sw-core-01(config-vlan)#exit sw-core-01(config)#vlan 27 sw-core-01(config-vlan)#name Info sw-core-01(config-vlan)#exit sw-core-01(config)#vlan 40 sw-core-01(config-vlan)#name Impression sw-core-01(config-vlan)#exit sw-core-01(config)#vlan 50 sw-core-01(config-vlan)#name Telephonie sw-core-01(config-vlan)#exit sw-core-01(config)#vlan 100 sw-core-01(config-vlan)#name Administration sw-core-01(config-vlan)#exit sw-core-01(config)#vlan 30 sw-core-01(config-vlan)#name Serveur sw-core-01(config-vlan)#exit sw-core-01(config)#vlan 60 sw-core-01(config-vlan)#name Wi-Fi sw-core-01(config-vlan)#exit

Maintenant que les vLANs ont été créés, nous allons configurer le mode Trunk sur les différentes interfaces pour interconnecter les vLANs souhaités.

Ici, la seul chose en plus qui va changer, c'est que nous allons devoir faire un switchport trunk encapsulation dot1q afin que les commutateurs de niveau 3 puisse utiliser les trames dot1q.

sw-core-01>ena sw-core-01#conf t Enter configuration commands, one per line. End with CNTL/Z. # Sélection de l'interface à configurer sw-core-01(config)#int g1/0/2 # Configuration du port en mode Trunk sw-core-01(config-if)#switchport mode trunk # Configuration du vLAN natif sur le port sw-core-01(config-if)#switchport trunk native vlan 100 # Autorisation des vLANs pour la liaison Trunk sw-core-01(config-if)#switchport trunk allowed vlan 20,21,40,50,100 sw-core-01(config-if)#exit # Configuration des autres interfaces Trunk sw-core-01(config)#int g1/0/3 sw-core-01(config-if)#switchport mode trunk sw-core-01(config-if)#switchport trunk native vlan 100 sw-core-01(config-if)#switchport trunk allowed vlan 22,23,40,50,100 sw-core-01(config-if)#exit sw-core-01(config)# sw-core-01(config)#int g1/0/4 sw-core-01(config-if)#switchport mode trunk sw-core-01(config-if)#switchport trunk native vlan 100 sw-core-01(config-if)#switchport trunk allowed vlan 24,25,40,50,100 sw-core-01(config-if)# sw-core-01(config)#int g1/0/5 sw-core-01(config-if)#switchport mode trunk sw-core-01(config-if)#switchport trunk native vlan 100 sw-core-01(config-if)#switchport trunk allowed vlan 27,40,50,100

Nous allons maintenant simplement configurer les vLANs 30 (Wi-Fi) et 60 (Serveur) sur les bonnes interfaces.

sw-core-01>ena sw-core-01#conf t # Sélection de l'interface à configurer sw-core-01(config)#int g1/0/6 # Activation de la configuration du port sw-core-01(config-if)#switchport mode access # Configuration du vLAN sur le port sw-core-01(config-if)#switchport access vlan 30 sw-core-01(config-if)#exit # Configuration des vLANs sw-core-01(config)#int g1/0/7 sw-core-01(config-if)#switchport mode access sw-core-01(config-if)#switchport access vlan 30 sw-core-01(config-if)#exit sw-core-01(config)#int g1/0/8 sw-core-01(config-if)#switchport mode access sw-core-01(config-if)#switchport access vlan 30 sw-core-01(config-if)#exit sw-core-01(config)#int g1/0/9 sw-core-01(config-if)#switchport mode access sw-core-01(config-if)#switchport access vlan 60 sw-core-01(config-if)#exit sw-core-01(config)#

Nous allons maintenant configurer les passerelles afin que tous nos vLANs puissent communiquer ensemble. Pour ce faire, nous allons les configurer sur des interfaces virtuelles (SVI).

sw-core-01>ena sw-core-01#conf t Enter configuration commands, one per line. End with CNTL/Z. # Sélection de l'interface à configurer sw-core-01(config)#int vlan 20 # Ajout d'une description sw-core-01(config-if)#description Passerelle SVI Direction # Configuration de l'adresse IP de la passerelle IPv4 sw-core-01(config-if)#ip address 192.168.20.254 255.255.255.0 # Configuration de l'adresse IP de la passerelle IPv6 sw-core-01(config-if)#ipv6 address 2001:db8:acad:20::254/64 # Sauvegarde des paramètres si le switch est éteint sw-core-01(config-if)#no shutdown sw-core-01(config-if)#exit sw-core-01(config)#

Maintenant que tout est fait, le routage inter-vLAN devrait correctement fonctionner. Pour faire le test, nous pouvons faire un test de communication.

Ajouts de téléphone IP

Pour chacun des départements, nous allons ajouter des téléphones IP devant les ordinateurs. Cela signifie que nos ordinateurs ne seront plus directement connectés au commutateur réseau, mais qu'il y aura un téléphone intermédiaire. Pour illustrer cela, prenons l'exemple du département de la direction et des examens/cours :

Maintenant que nous avons intégré les téléphones à notre infrastructure, nous pouvons les configurer sur le vLAN spécialement créé pour la téléphonie précédemment. Voici un exemple de configuration sur le switch sw-drh-emp-01 :