Module 129 - Mettre en service des composants réseaux

Informations du cours

- Cours basé sur le réseau avancé, donné par T. Favre-Bulle

- Adresse mail de l'enseignant : tony.favre-bulle@eduvaud.ch

- Pour ce cours, il vous faut connaître correctement le module 117. Cliquez ici pour accéder au module Réseau.

Catégories de réseau informatique

On peut catégoriser le réseau informatique par étendues de réseau ou par topologies.

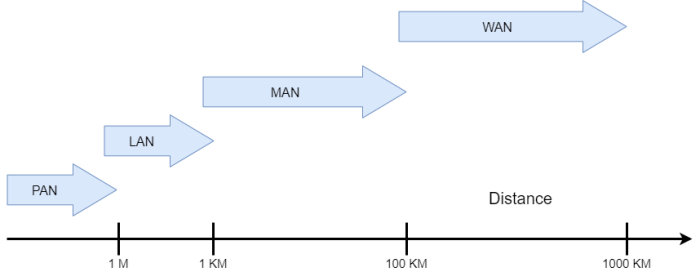

Étendues des réseaux

- PAN (Personal Area Network) : C'est un type de réseau informatique très restreint qui se limite à une dizaine de mètres. Exemple, appareil en Bluetooth, infrarouge.

- LAN (Local Area Network) : Celui-ci désigne plusieurs appareils (ordinateurs, imprimantes, etc.) qui s'envoient des trames au niveau de la couche de liaison sans utiliser d'accès internet. Exemple, une salle de classe.

- MAN (Metropolitan Area Network) : Le MAN désigne un réseau composé d'appareils utilisés la plupart du temps dans les campus ou les villes. Exemple, la 4G.

- WAN (Wide Area Network) : Le WAN est un réseau de télécommunication qui couvre une grande zone géographique comme un pays, un continent ou même la planète entière. Exemple, internet.

Modèle de référence

Voici les deux standards de la communication réseau de tous les systèmes informatiques. Nous avons le modèle OSI qui lui est théorique et le TCP/IP qui lui est une vraie implémentation.

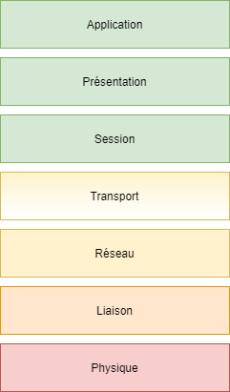

Modèle OSI

Le modèle OSI Open System Interconnection est composé de 7 couches, chaque couche est composée de services, interfaces et protocoles. Il a été normalisé par l'ISO Organisation Internationale de Normalisation

Physique

Le rôle de la couche physique dans le modèle OSI est de fournir un support de transmission de la communication pour les appareils physiques.

- Unité de mesure : bits

CSMA/CD

L'objectif du CSMA/CD est de limiter le nombre de collisions en organisant un droit de parole.

- Fonctionnement :

- Deux machines A et B parlent en même temps.

- Elles détectent la collision.

- Elles attendent toutes les deux un temps aléatoire. 2s pour A et 3s pour B.

- Après 2s, A recommence à parler.

- Après 3s, B voit que A parle et attend son tour.

- Dès que A a fini, B peut parler

Le switch a tué ce protocole car si deux machines veulent communiquer en même temps, le switch va stocker en mémoire la trame d'une des deux machines pour éviter la collision.

Liaison

Permet de de relier les appareils entre eux dans un réseau local (l'identification de chaque appareil se base sur l'adresse MAC) afin de faire la connexion entre le couche 1 et 3. Un switch par exemple fait partie de la couche de liaison car il fait le pont entre les deux couches. Elle est aussi donc chargée de faire la transmission sans erreur et de séparer le flux de données binaire en trames.

- Unité de mesure : trames

MAC

MAC Medium Access Control va faire le lien avec la couche 1 au niveau de l'adressage MAC.

L'adresse MAC est l'adresse physique de notre appareil. Notre smartphone, notre PC (carte réseau), notre tablette, etc... possèdent une adresse MAC. Sur un ordinateur, on la retrouve sur la carte réseau (ROM)

En principe, l'adresse MAC n'est pas modifiable, sauf si c'est un cas particulier. Par exemple, nous pouvons modifier celle d'une machine virtuelle afin de faire du ghost.

Elles sont codées en 48 bits, 6 blocs d'un octet et elles sont aussi représentées en hexadécimal. Avec ce codage en 48 bits, nous avons une possibilité de 280 mille milliards d'adresses MAC. Les 3 premiers octets servent à identifier le constructeur et les 3 derniers sont les numéros assignés par le constructeur pour l'appareil en question.

Certains sites permettent d'identifier le matériel en question avec les 3 premiers octets : aruljohn.pl ou encore macvendros.com

L'adresse MAC ff:ff:ff:ff:ff:ff est l'adresse broadcast, elle permet d'envoyer des paquets à toutes les machines connectées sur le réseau.

On retrouve l'adresse MAC aussi dans la norme IEEE. La norme IEEE est utilisée pour la transmission de données. Voici quelques standards :

| 802.3 | 802.4 | 802.5 | 802.6 | ISO 9314 | 802.9 | 802.11 |

|---|---|---|---|---|---|---|

| Ethernet | Token bus | Token ring | DQDB | FDDI | Voix/Data | Wi-Fi |

Réseau

Les couches 1 et 2 permettent de communiquer dans un réseau local et la 3 (réseau) va permettre à l'appareil de communiquer dans le réseau mondial, donc d'un réseau à un autre.

Pour communiquer avec d'autres réseaux, on n'utilise plus l'adresse MAC mais les adresses IP.

- Protocole : IP

- Unité de mesure : paquet

Il est également important de savoir que pour communiquer sur internet, il faut avoir une adresse IP, un masque sous-réseau, une adresse de passerelle et une adresse de serveur DNS.

Adresse IP

Une adresse IP est là pour attribuer une adresse à une machine dans le réseau afin qu'on puisse la joindre. Il existe deux types d'adresse IP : privé et public.

Elle est composée de deux partie : une partie réseau et une partie machine. Dans les détails, elle est composée de 32 bits (4 octets de 8 bits chacun).

L'adresse IP obtenu ce trouve en RAM ou sur le HD.

Privé

Une adresse privée est une adresse qui se trouve uniquement dans le réseau interne car ces adresses ne sont pas routables sur internet. On parle donc ici du RFC 1918.

Par exemple, vous avez deux ordinateurs connectés sur votre connexion privée, l'un aura l'adresse l'IP 192.168.1.7 et l'autre 192.168.1.8, les échanges (paquets) passeront par le routeur ce qui permettra de faire passer les paquets en interne, sans sortir sur internet.

Il existe 3 plages d'adresses IP qui sont réservées aux réseaux internes :

- 10.0.0.0 → 10.255.255.255

- 172.16.0.0 → 172.31.255.255

- 192.168.0.0 → 192.168.255.255

Public

Ce sont des adresses IP qui se trouvent sur internet et qui sont fournies par notre FAI. Chaque fournisseur dans le monde a une plage d'adresses IP attribuée par l'ICANN.

Par exemple, nous souhaitons atteindre une machine à l'autre bout du monde, cela est possible en à peine quelques millisecondes car l'adresse IP de destination est publique et les paquets que nous allons faire seront routés et acheminés. Une adresse IP publique doit être unique et ne peut être utilisée qu'une seule fois.

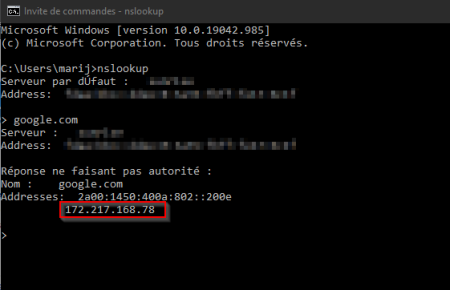

Exemple sur l'un des serveurs de Google avec la commande nslookup sur Windows.

L'adresse IP 172.217.168.78 est donc une adresse IP publique et la machine derrière peut être joignable par n'importe qui sur internet.

Transport

La couche 4 va permettre aux applications de dialoguer avec le client. Contrairement aux couches 2 et 3 qui font dialoguer les machines ensemble, la 4 permet à la couche 7 (Application) de faire dialoguer les applications entre elles.

- Unité de mesure : segment

- Protocole : UDP/TCP

Session

Permet d'établir une session d'échange afin que les applications puissent communiquer.

- Unité de mesure : données

Présentation

Cette partie s'occupe de chiffrer et déchiffrer les données.

- ASCII : Permet le codage de caractères.

- Unité de mesure : Données

Application

C'est la partie interface entre le client et le serveur. Il permet d'accéder au service qu'on souhaite atteindre.

- Protocole : HTTP, SSH, DNS, FTP, ...

- Unité de mesure : Données

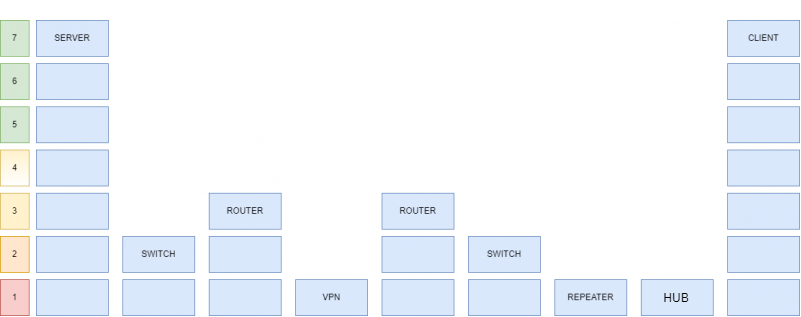

Mise en place

Voici à quoi correspondent des équipements basiques par rapport au modèle OSI :

Symboles et fonctions

Les symboles ci-dessous sont ceux donnés au cours du module 129. Il n'existe pas de norme pour les symboles.

Router (Routeur)

Un routeur a comme fonction principale de router les paquets à travers un réseau en utilisant le chemin le plus rapide afin d'atteindre le réseau de destination. En cas de difficulté, il est capable de trouver une route alternative.

Switch (Commutateur)

Le switch (ou commutateur en français) est un équipement qui permet d'interconnecter plusieurs équipements du même LAN. Aussi, il permet d'analyser toutes les trames qui arrivent sur les différents ports et les redirige au bon endroit. Il existe principalement trois types de procédé de communication :

- Cut-Through : Cette méthode de communication consiste à faire passer simplement les paquets de données le plus rapidement possible. Cela implique que le switch n'attend pas la fin de la transmission des données mais il la fait directement passer vers l'adresse MAC communiquée une fois qu'il l'a trouvée dans sa table.

- Fragment Free : Celle-ci, comparé à la Cut-Through, ne transmet pas directement les données. Elle prend le temps afin d'éviter toute collision. Cependant, vu qu'elle attend de recevoir toute la donnée, cela implique une plus grosse latence que le précédent.

- Store-and-Forward : Le mode différé est le type de commutateur le plus utilisé, il consiste à sauvegarder temporairement les données avant de les transférer. Il permet donc de faire de la reconnaissance et de la correction d'erreur dans les trames. Par contre cela implique aussi un ralentissement pour la transmission.

Bridge (Pont)

Le bridge ou pont en français est un mode de configuration qui est disponible sur différents équipements comme les routeurs. Son objectif est d'interconnecter deux segments de réseaux différents, que ce soit la même technologie ou non. Il est utilisé s'ils sont physiquement séparés.

Il est similaire à un switch, la différence c'est que le bridge permet de convertir les formats de transmission de données.

Repeater (Répéteur)

Le répéteur permet la régénération du signal. Il est utilisé lorsque le nombre maximal de segment est atteint sur un équipement. Il a la capacité de reconnaître les erreurs, limiter les signaux défectueux et les collisions. C'est tout ces points qui permettent d'accroître la performance.

Hub (Concentrateur)

Le hub ou concentrateur en français permet d'interconnecter plusieurs équipements sur un même appareil.

La différence de ce dernier avec le switch, c'est qu'il n'a pas de table ARP, donc il n'est pas capable de définir à qui il doit envoyer les trames qu'il reçoit, donc il les envoie à tous les ports. Le problème, c'est que cela génère beaucoup de charges sur un réseau et peut conduire à des temps de latence plus élevée.

Modèle TCP/IP

Le modèle TCP/IP Transport Control Protocol/Internet Protocol est composé donc d'un protocole de transport (TCP) qui est par-dessus un protocole réseau (IP). De plus, dans le modèle, nous avons une architecture qui est composée de 4 couches.

Accès au réseau

Cette partie permet d'accéder à un réseau physique et mettre en œuvre la transmission des données. Donc, elle permet :

- L'acheminement des données sur les couches liaison et physique ;

- Conversion des signaux (analogiques et numériques) ;

- Coordination de la transmission des données (synchronisation).

- L'accès réseau représente la couche 1 (physique) et 2 (liaison) du modèle OSI.

Internet

Cette couche va permettre à l'appareil de communiquer dans le réseau mondial, donc d'un réseau à un autre.

- Internet représente la couche 3 (réseau) du modèle OSI.

Transport

La couche transport va permettre aux applications de dialoguer avec le client. Contrairement à l'accès réseau et internet qui font dialoguer les machines ensemble, la couche transport permet à l'Application de faire dialoguer les applications entre elles.

- Transport représente la couche 4 (Transport) du modèle OSI.

Application

Cette couche représente la partie des protocoles de haut niveau (HTTP, SMTP, FTP, ...). C'est donc la partie qui permettra à l'utilisateur·rice d'utiliser ces services.

- Application représente les couches 5 (Session), 6 (Présentation) et 7 (Application) du modèle OSI.

Encapsulation et décapsulation

L'encapsulation fonctionne de la manière suivante : imaginons avoir une donnée envoyée par l'utilisateur·rice, elle va passer par la couche application, avec comme bloc uniquement la donnée.

Cette donnée va descendre à la couche inférieure, soit celle du transport. Le transport va ajouter son entête jusqu'à descendre à la couche accès réseau qui, en plus d'ajouter son entête, va garder la donnée de base et les entêtes des autres couches et va rajouter un FCS.

Le Frame Check Sequence permet de vérifier si les données sont erronées.

La décapsulation a le même fonctionnement, mais dans l'autre sens.

Cette méthode est utilisée sur le modèle OSI et le TCP/IP.

Conversions

TI-30X

Cliquez ici pour accéder à une vidéo qui vous montre comment faire des conversions en binaire, décimal et hexadécimal avec votre calculatrice TI-30X.

Basique

Tableau des conversions

Pour les conversions, voici un tableau avec des chiffres de base :

| Binaire | Décimal | Hexadécimal |

|---|---|---|

| 0000 | 0 | 0 |

| 0001 | 1 | 1 |

| 0010 | 2 | 2 |

| 0011 | 3 | 3 |

| 0100 | 4 | 4 |

| 0101 | 5 | 5 |

| 0110 | 6 | 6 |

| 0111 | 7 | 7 |

| 1000 | 8 | 8 |

| 1001 | 9 | 9 |

| 1010 | 10 | A |

| 1011 | 11 | B |

| 1100 | 12 | C |

| 1101 | 13 | D |

| 1110 | 14 | E |

| 1111 | 15 | F |

Base 10 (décimal)

La base 10 (décimal) ou appelée aussi base X est constituée de chiffres allant de 0 à 9.

Base 10 → Base 2

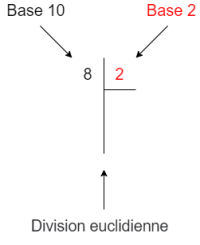

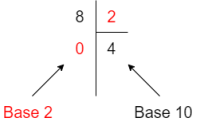

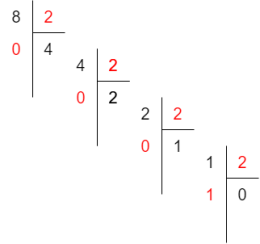

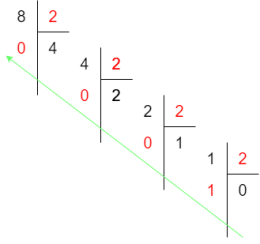

Pour faire une conversion de la base 10 (décimale) en base 2 (binaire), voici les étapes :

- Dans un premier temps, faire une divison euclidienne où, à droite, vous écrivez 2 pour base 2 et à gauche le nombre à convertir.

- Ensuite, regarder combien de fois vous pouvez mettre le chiffre 2 dans le 8. Dans notre cas, nous pouvons le mettre 4 fois. Écrire donc en-dessous du 2 le chiffre 4 et, sous le 8, mettre le chiffre 0 (bit en binaire) car il nous reste 0 chiffre décimal.

- Continuer à répéter cette opération jusqu'à ce que vous ne puissiez plus mettre le chiffre 2 dans le chiffre qui représente la base 10.

- Une fois que vous êtes à 0 pour le chiffre décimal, vous avez terminé l'opération. Pour la réponse, il suffit de prendre du bas jusqu'en haut pour avoir la réponse. 1 000 dans notre cas.

Base 10 → Base 16

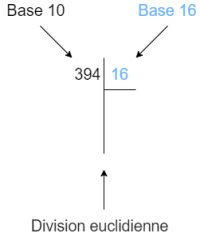

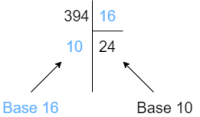

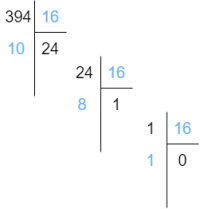

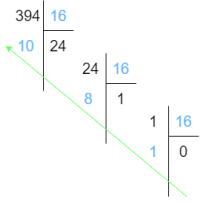

Pour faire une conversion de la base 10 (décimale) en base 16 (hexadécimale), voici les étapes :

- Dans un premier temps, faire une divisons euclidienne où, à droite, vous écrivez 16 pour base 16 et à gauche le nombre à convertir.

- Ensuite, regarder combien de fois vous pouvez mettre le chiffre 16 dans le 394. Dans notre cas, nous pouvons le mettre 24,625 fois. Écrire donc en-dessous du 16 le chiffre 24 et sous le 394, vous mettez ce qu'il manque pour atteindre les 394. Ici, il manque 10 et pour trouver ce chiffre, faire 24,625 - 24 puis *16.

- Continuer à répéter cette opération jusqu'à ce que vous ne puissiez plus mettre le chiffre 16 dans le chiffre qui représente la base 10.

- Une fois que vous êtes à 0 pour le chiffre décimal, vous avez terminé l'opération. Pour la réponse, il suffit de prendre du bas jusqu'en haut pour avoir la réponse. Attention, en hexadécimal quand le chiffre dépasse le 9, ça devient des lettres. Basez-vous sur ce qu'il est écrit sur le tableau - hexadécimal.

(Rappel : 10 = A, 11 = B, 12 = C, 13 = D, 14 = E et 15 = F)

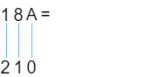

Dans notre cas, la réponse serait 18A.

Base 16 (hexadécimal)

La base 16 (hexadécimal) est constituée de chiffres et de lettres allant de 0 à F, 0 à 9 pour les chiffres et A à F pour les lettres. Donc, les lettres sont en réalité des chiffres (par exemple, 13 = D).

Base 16 → Base 2

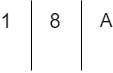

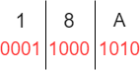

- Pour faire le plus simple possible : base 16 vers base 2, utiliser le tableau de conversion.

- Dans un premier temps, découper la valeur hexadécimale en 3 parties.

- Ensuite, utiliser le tableau de conversion et écrire à quoi correspond chaque valeur. Par exemple, A hexadécimal correspond à 1010 en binaire.

- Voilà, c'est terminé. N'oubliez pas de retirer les 0 à la fin de la réponse qui sont inutiles. Dans notre cas, la valeur en binaire est de 110001010.

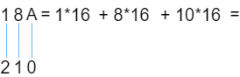

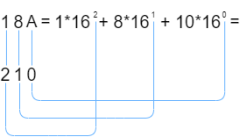

Base 16 → Base 10

- Dans un premier temps, classer de 0 jusqu'au dernier nombre la valeur hexadécimale de base.

- Ensuite, après le "=", écrire chaque chiffre hexadécimal*16 puis mettre un + entre chacun. Attention, les lettres reprennent un chiffre, par exemple A devient 10.

- Une fois que tout est écrit, utiliser les chiffres avec lesquels vous avez classé de 0 jusqu'au dernier nombre votre valeur hexadécimale en tant que puissance pour le 16 dans le calcul.

- Pour terminer, calculer le tout, vous aurez votre réponse en décimal. Dans notre cas, la valeur est de 394.

Base 2 (binaire)

La base 2 (binaire) est constituée de chiffres allant de 0 à 1.

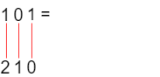

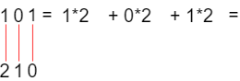

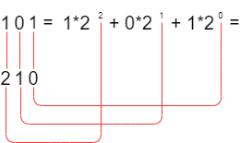

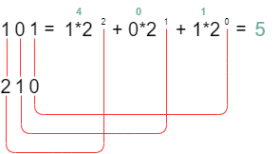

Base 2 → Base 10

- Dans un premier temps, classer de 0 jusqu'au dernier nombre la valeur binaire de base.

- Ensuite, après le égal, écrire chaque chiffre binaire*2 puis mettre un + entre chacun.

- Une fois tout écrit, utiliser les chiffres avec lesquels vous avez classé de 0 jusqu'au dernier nombre votre valeur binaire en tant que puissance pour le 2 dans le calcul.

- Pour terminer, calculez le tout, vous aurez votre réponse en décimal. Dans notre cas, la valeur est de 5.

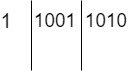

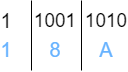

Base 2 → Base 16

- Pour faire le plus simple possible base 2 vers base 16, utiliser le tableau de conversions.

- Dans un premier temps, découper votre valeur binaire en série de 4 chiffre et en commençant par la droite. Si dans une série, vous avez moins de 4 chiffres, ce n'est pas grave, prenez ce qu'il y a.

- Ensuite, utiliser le tableau de conversions et écrire à quoi correspond chaque valeur. Par exemple, 1010 binaire correspond à A en hexadécimal.

- Voilà, c'est terminé. Assembler le tout. Dans notre cas, la valeur est de 18A.

Classe d'adresses IP

Une classe d'adresses IP est utilisée pour mettre en place des plages d'adresses IPv4 à des utilisateur.rices d'une infrastructure réseau.

Il existe deux méthodes différentes de classer des utilisateur.rices.

Masque de sous-réseau

Un masque de sous-réseau permet de savoir si la machine avec laquelle on veut communiquer se trouve sur le réseau où on est. Aussi, il permet d'indiquer quelle partie correspond à la partie réseau et la partie machine.

Une adresse IP a donc toujours un masque de sous-réseau.

Classfull (RFC 950)

La méthode Classfull est expliquée ici (théorique). La partie pratique est expliquée sur cette page.

Ce qu'il faut principalement retenir de cette méthode, c'est qu'elle est moins utilisée car elle ne fait pas une plage par rapport au nombre exact de machines connectées, elle fait toujours beaucoup plus ce qui fait qu'on a toujours trop d'adresses pour pas grand chose.

Type de classe

Une classe d'adresse IP permet d'identifier le réseau où les ordinateurs sont connectés grâce au nombre d'octet qu'ils ont.

- Classe A : Dispose d'une partie net id avec uniquement un seul octet.

- Classe B : Dispose d'une partie net id avec deux octets.

- Classe C : Dispose d'une partie net id avec trois octets.

- Classe D et E : Dispose d'une partie net id avec des adresses IP particulières.

Donc, pour déterminer à quelle classe appartient l'adresse IP, il faut examiner les premiers bits de l'adresse.

Il est important de savoir que la classe A, par exemple, dispose d'un octet net id, donc il a 3 octets host id. Il peut donc accueillir plus d'hôtes. La classe C, elle, peut avoir 3 net id, donc 3 réseaux et un seul host id.

| Classe | Bits de départ | Début | Fin | Notation CIDR | Masque de sous-réseau par défaut |

|---|---|---|---|---|---|

| A | 0 | 0.0.0.0 | 127.255.255.255 | /8 | 255.0.0.0 |

| B | 10 | 128.0.0.0 | 191.255.255.255 | /16 | 255.255.0.0 |

| C | 110 | 192.0.0.0 | 223.255.255.255 | /24 | 255.255.255.0 |

| D (multicast) | 1110 | 224.0.0.0 | 239.255.255.255 | non défini | |

| E (réservée) | 1111 | 240.0.0.0 | 255.255.255.255 | non défini |

Voici trois adresses réseau réservées (non assignables) :

- 0.0.0.0 (BootP)

- 127.0.0.0 (Loopback)

- 169.254.0.0 (APIPA)

Classless (RFC 1519)

La méthode d'adressage Classless permet d'attribuer le nombre exact d'adresses par rapport au nombre d'hôtes que nous avons. Elle est bien plus utilisée que le Classfull car elle est plus optimisée et précise.

Adressage simple

- Pour l'exemple, nous avons besoin de planifier 8 sous-réseaux qui doivent héberger chacun 126 hôtes.

- Dans un premier temps, il vous faudra déterminer les besoins. De combien d'hôtes et sous-réseaux vous disposez.

- Pour l'hôte, toujours faire le nombre d'hôtes + 1 pour la passerelle.

- Ordonner les sous-réseaux de manière décroissante si vous avez plusieurs sous-réseaux différents.

- Attention, généralement si vous ordonnez, il est préférable d'utiliser la méthode d'adressage en bloc (VLSM).

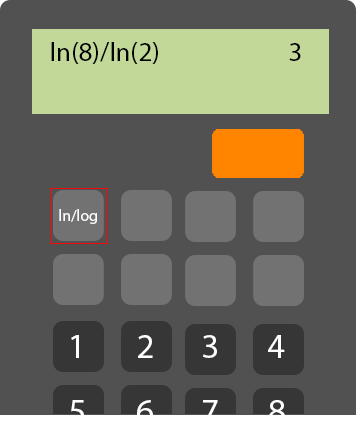

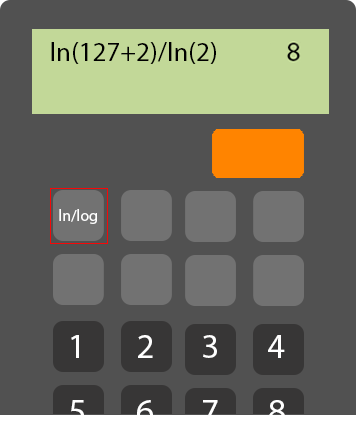

- Définir la taille du plus grand bloc en calculant les bits de l'hôte et du sous-réseau.

- Ln(SR)/Ln(2) = sous-réseaux ;

- Ln(hôtes+2)/Ln(2) = hôtes ;

- Si vous avez par exemple 4.43, il faudra prendre l'entier supérieur, donc 5.

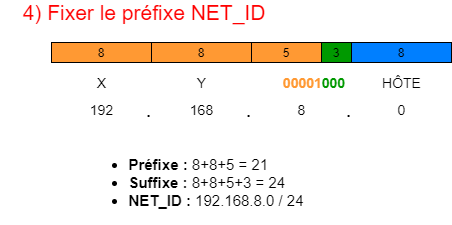

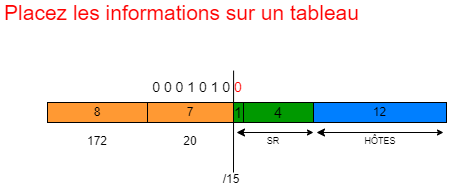

- Fixer le préfixe du NET_ID en faisant un schéma et en plaçant l'hôte et le sous-réseau.

- Dans un premier temps, nous allons partir de la droite et placer notre partie hôte et sous-réseau par rapport aux résultats des calculs obtenus (par rapport à l'étape 3).

- Comme vu dans notre calcul, les 8 premiers octets correspondent à l'host, donc le bit de droite est complétement réservé.

- Ensuite, le subnet, nous allons simplement prendre une partie du deuxième bit pour placer nos 3 octets.

- Pour terminer, ce qui reste du troisième (5) et le total des deux autres bits (16) forment le préfixe (/21). Si on ajoute les bits du subnet_id (3), on aura notre suffixe (/24).

- Dans un premier temps, nous allons partir de la droite et placer notre partie hôte et sous-réseau par rapport aux résultats des calculs obtenus (par rapport à l'étape 3).

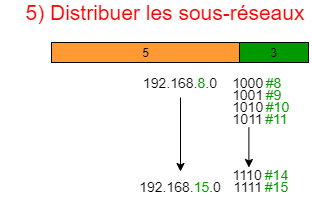

- Distribuer les sous-réseaux en faisant aussi un schéma et en mettant dedans le bit où vous avez le subnet_id et le net_id.

- Nous avons simplement à faire +1 à chaque fois jusqu'à arriver au maximum de notre nombre binaire. À la fin, regardez combien de fois vous avez dû faire +1 jusqu'à arriver au maximum, cela vous permettra de voir combien de sous-réseaux sont utilisables.

- Si vous avez un long nombre binaire à atteindre et que vous rentrez dans les par exemples 3000, pour vous facilitez la tâche il vous suffit de :

- Prendre votre nombre et faire -1 (par exemple, 3000 - 1 = 2999) ;

- Ensuite, convertissez le nombre décimal en hexadécimal ;

- Pour terminer, convertissez votre résultat hexadécimal en binaire.

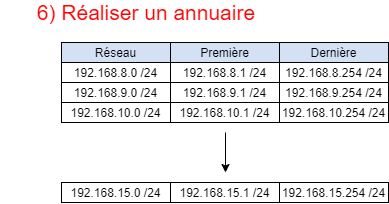

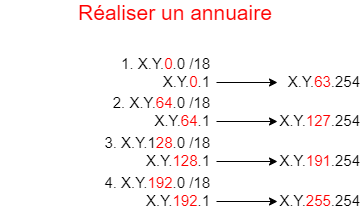

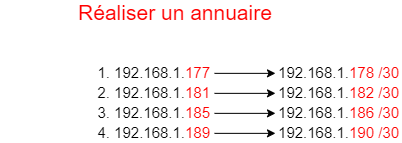

- Il vous faudra désormais réaliser un annuaire.

- Dedans, il faudra simplement indiquer l'adresse de réseau, la première et la dernière.

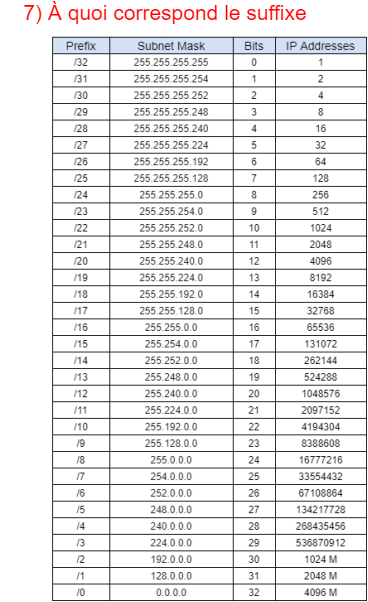

- Pour terminer, vous pouvez voir à quoi correspond votre suffixe pour trouver le subnet complet.

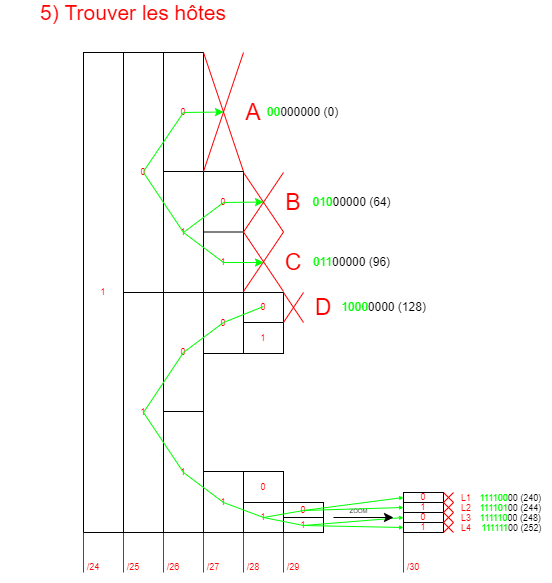

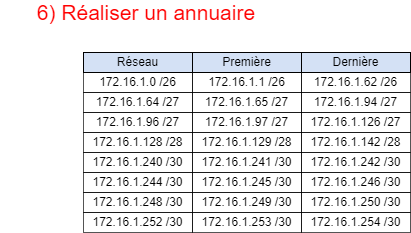

Adressage en bloc (VLSM)

La deuxième méthode d'adressage IP est celle en bloc (VLSM, Variable Length Subnet Mask). On l'utilise généralement quand on doit faire le 2) Ordonner de l'adressage IP.

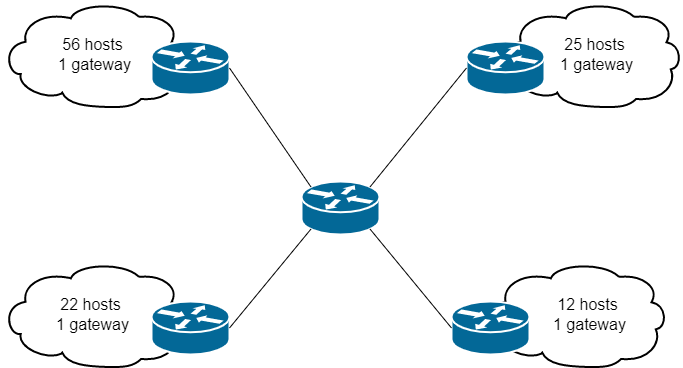

Pour expliquer, voici un exemple. Nous avons une entreprise qui souhaite avoir un annuaire d'adressage comme celui ci-dessous :

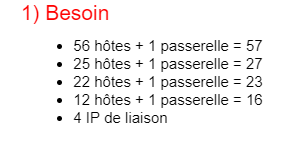

- Tout d'abord, il faudra déterminer les besoins par rapport au schéma. Combien d'hôtes sont nécessaires sans oublier les liaisons.

- Si vous avez dans le schéma un réseau avec un serveur DHCP en plus, il faudra compter une adresse IP supplémentaire, en plus de la gateway.

- Ensuite, ordonner les hôtes de manière décroissante.

- Il est important lorsque que vous ordonnez vos hôtes de les faire en base 2 (0, 1, 2, 4, 16, ... 128).

- Maintenant, il faudra réaliser votre adressage en bloc. Pour cela, placez simplement vos données sur des blocs en base 2.

- Il ne faut surtout pas que les sites se chevauchent, par exemple, que site C qui est en 32, ne se chevauche pas avec le 64. En évitant de faire ça, vous allez pouvoir également trouver votre bloc d'agrégation (256 dans l'exemple).

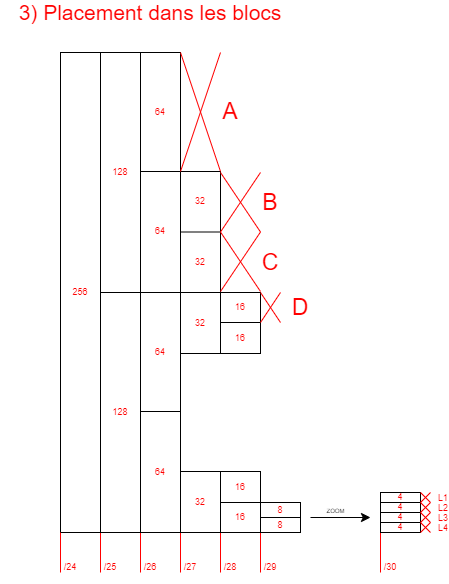

- Fixer le préfixe du NET_ID en faisant un schéma comme celui ci-dessous puis placez votre nombre de SR par rapport au bloc d'agrégation.

- Ici, le SR sera de 1 car notre bloc d'agrégation est en /24, donc premier bit du troisième octet. S'il avait été en /22, on aurait pris comme SR 4.

- Passez maintenant tous vos blocs en 0 et 1 une fois sur deux (excepté celui d'agrégation qui est à 1) afin de trouver pour chaque site le nombre d'hôtes disponibles.

- Par exemple pour le site D, nous allons partir du bloc en 128 puis monter jusqu'au 16. Il faudra noter tous les 0 et 1 parcourus et compléter les bits afin d'avoir un octet complet.

- Pour terminer, il faudra désormais réaliser un annuaire.

- Dedans, il faudra simplement indiquer l'adresse de réseau, la première et la dernière.

Calcul

Combien de hosts disponibles

Si vous voulez savoir combien d'hôtes vous pouvez connecter sur un réseau, il faudra faire le calcul suivant.

- Pour l'exemple, nous allons prendre l'adresse IP 172.16.15.0 /28.

- Dans un premier temps, il faudra faire la méthode du nombre magique, c'est-à-dire 2n - 2, sur le "n" il faudra faire 32-28 (Préfixe).

- Ensuite, 32-28 font 4, donc, 2 puissance 4, 16.

- Pour terminer, faites 16 - 2 et vous aurez le nombre d'adresses IP disponibles pour l'adresse en question.

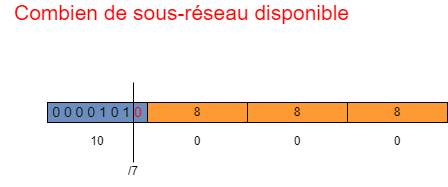

Combien de sous-réseaux disponibles

Si vous voulez savoir combien de sous-réseaux sont disponibles sur un réseau, il faudra faire le calcul suivant.

- Pour l'exemple, nous allons prendre l'adresse 10.0.0.0 /16.

- Dans un premier temps, il faudra trouver le préfixe. Pour cela, il faudra convertir 10 en binaire. Dans notre cas, le préfixe est en /7.

- Ensuite, il suffit de faire notre préfixe moins le suffixe, donc 7-16 ce qui donne 9.

- Pour terminer, il suffit de faire 2 puissance 9, ce qui donne 512 sous-réseaux disponibles.

Savoir quel masque utiliser

Si dans la donnée vous avez uniquement l'adresse IP et qu'il est demandé quel masque utiliser, vérifier si l'information que vous avez concerne un sous-réseau ou un nombre d'hôte, puis faites l'explication ci-dessous pour celui concerné.

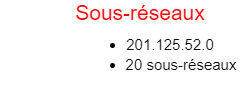

Sous-réseau

Cette méthode est à appliquer si vous avez un nombre de sous-réseaux indiqué dans la donnée.

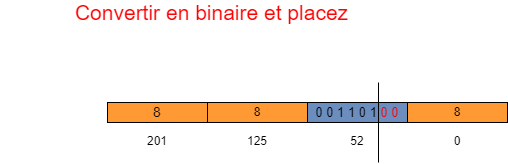

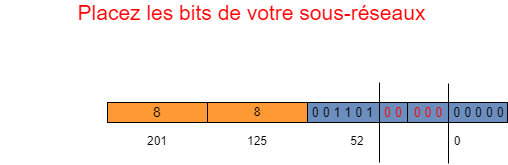

- Tout d'abord, convertissez le troisième octet (52) en binaire puis placez-le dans un simple schéma. Placez ensuite une "barrière" après le dernier 1.

- Une fois fait, allez chercher sur un tableau CIDR le nombre de bit que le nombre de sous-réseaux que vous avez dispose. Dans notre cas, 5. Placez cette fois-ci les 5 bits à partir de la droite, tous à 0 puis mettez aussi la "barrière" après le dernier 0 mis.

- Pour terminer, comptez le nombre de bits que vous avez entre les deux barrières puis allez voir sur un tableau CIDR à quel masque correspond ce nombre.

Pour cette exemple, le masque à utiliser est en /27, donc 255.255.255.224.

Hôtes

Cette méthode est à appliquer si vous avez un nombre d'hôtes indiqué dans la donnée.

- En premier lieu, il suffit de regarder le nombre d'hôte que vous avez, dans notre cas nous avons 20 hôtes.

- Ensuite, il suffit de voir sur le tableau CIDR à quel masque correspond le nombre d'hôte.

Ici, le masque à utiliser est en /27, donc 255.255.255.224.

Plusieurs adresses IP

Cette méthode est à appliquer si vous avez plusieurs adresses IP dans la donnée et que on veut qu'elles soient dans le même réseau.

- Pour l'exemple, nous allons utiliser les IP suivantes : 192.168.1.25, 192.168.1.26 et 192.168.1.27.

- Dans un premier temps, passez les numéros du dernier octet en binaire. On peut voir qu'il y a uniquement les deux derniers bits qui changent.

- Pour terminer, à partir du masque CIDR (32), comptez jusqu'au dernier bits qui change. Dans notre cas, ce sera /30.

Donc, le masque à utiliser pour qu'ils soient dans le même réseau est un /30, donc 255.255.255.252.

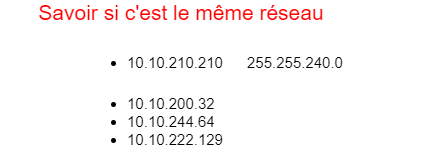

Savoir si c'est le même réseau

Cette méthode est à utiliser si vous voulez savoir si les adresses IP sont sur le même réseau ou s'ils ont besoin d'un routeur pour communiquer.

- Pour l'exemple, nous allons avoir l'adresse IP 10.10.210.210 avec le masque 255.255.240.0 comme base, est les adresse 10.10.200.32, 10.10.244.64 et 10.10.222.129 comme IP à déterminer si elles peuvent communiquer avec celle de base.

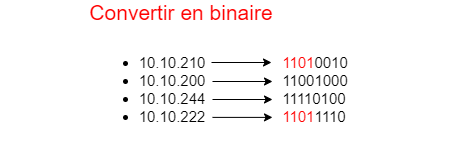

- En premier temps, vous allez devoir convertir en binaire l'octet du masque utilisé pour les SR de votre adresse IP de base, en l'occurrence 240 dans l'exemple. Dans la réponse, nous voyons que les quartes premier bits sont à 1111 et les autres à 0000.

- Cela signifie que les quatre premier bits de l'octet permettrons de déterminer si elle est sur la même plage que l'IP de base (référence).

- Ensuite, vous allez également convertir en binaire la partie réseau, donc le troisième octet des trois IP à déterminer ainsi que l'adresse IP de base.

- Pour terminer, comme vu plus haut, les si les quatre premier bits sont similaires à ceux de base, c'est que l'IP est dans le même réseau.

Dans notre cas, l'IP 10.10.222.129 est sur le même, les autres ne le sont pas.

Trouver l'adresse d'agrégation

Cette méthode permet de trouver l'adresse d'agrégation de plusieurs sous-réseaux.

- Pour l'exemple, nous allons utiliser les IP suivantes : 192.168.148.0, 192.168.152.0 et 192.168.156.0, toutes en /22.

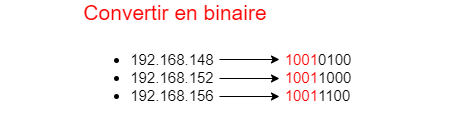

- Tout d'abord, il faudra convertir en binaire le troisième octet des trois adresses IP.

- Une fois converti, nous allons avoir une partie similaire (les quartes premiers octets ici) et une autre partie avec plusieurs 0 et 1 dans différents ordres. Il faut bien séparer la partie qui est similaire et celle qui change.

- Pour terminer, mettez à 0 la seconde partie qui n'est pas pareille pour chacun puis reconvertissez en décimal votre résultat en assemblant la partie similaire et celle à 0.

Vous allez donc avoir votre résultat, dans notre cas, l'adresse d'agrégation est 192.168.144.0.

Possibilité selon le nombre de sous-réseaux

Cette méthode est à utiliser lorsque que on vous demande toutes les combinaisons par rapport au nombre de sous-réseaux disponibles.

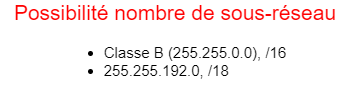

- Pour l'exemple, nous allons avoir 2 sous-réseaux avec déjà de base, une adresse de classe B (255.255.0.0, /16), avec comme masque également de 255.255.192.0, /18.

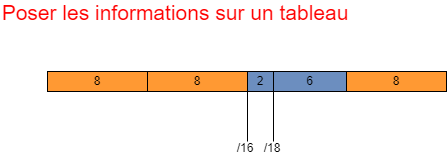

- En premier lieu, placez sur un tableau les informations que nous avons.

- Nous avons comme première information que c'est une adresse de classe B, donc le masque est un /16.

- La deuxième, c'est que le masque que nous utilisons est un masque en /18.

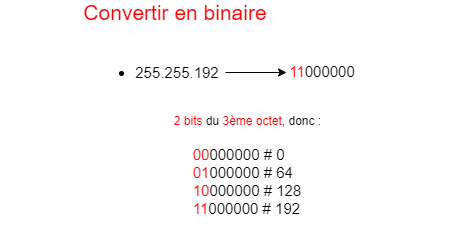

- Par la suite, convertissez en binaire le 192, ce qui nous donne 11000000. Sachant que dans le /18, nous n'utilisons que 2 bits du troisième octet qui se trouvent entre ce dernier et le /16, ce qui fait que nos 11

000000par rapport à la conversion vont nous permettre de trouver toutes les combinaisons pour nos plages.

- Pour terminer, réaliser un annuaire avec les informations que nous avons.

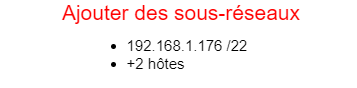

Ajouter des sous-réseaux

Cette méthode permet d'ajouter des sous-réseaux d'un certain nombre d'hôte.

- Pour l'exemple, nous allons utiliser l'adresse IP 192.168.1.176 /28 et on souhaite savoir combien de sous-réseaux de 2 hôtes on va pouvoir créer.

- Pour avoir 2 hôtes, nous sommes obligés d'utiliser un /30, car une adresse est celle de réseau et l'autre broadcast, ce qui fait que nous avons deux adresses réellement disponibles.

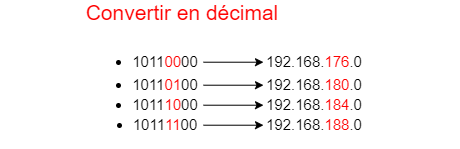

- Dans un premier temps, passez le quatrième octet en binaire, en l'occurrence 176 dans notre cas, ce qui nous donne 10110000.

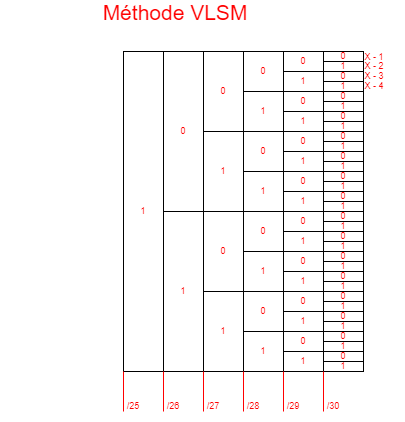

- Ensuite, avec la méthode VLSM, placez tous les bits jusqu'au /30. Aussi, placez les 4 hôtes.

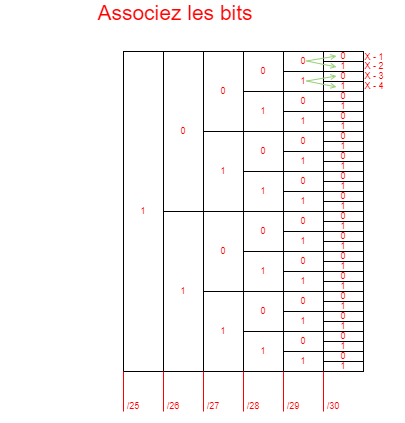

- Maintenant, à partir du /29, associez les numéros jusqu'à ce que tous les bits placés du /30 soient pris.

- Une fois associés, convertissez maintenant la total en décimal.

- Pour terminer, réalisez un annuaire avec les données que nous avons.

Déterminer la plage d'adresse IP valide

Cette méthode vous permettra de déterminer la plage d'adresse IP valide pour un réseau.

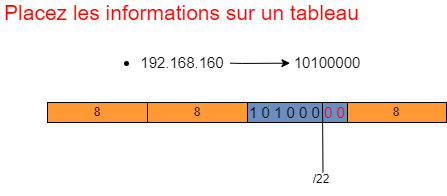

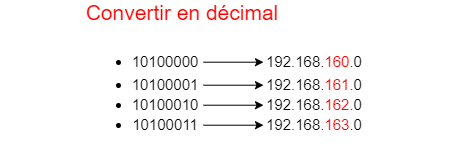

- Pour l'exemple, nous allons utiliser le réseau 192.168.160.0 /22.

- Tout d'abord, convertissez le troisième octet en binaire puis placez-le sur un tableau en indiquant le masque.

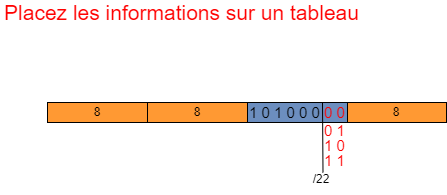

- On peut voir à l'aide du masque qu'il y a que les deux derniers bits qui peuvent changer. Distribuez les sous-réseaux possible par rapport aux deux bits.

- Pour terminer, il suffit de convertir en décimal les résultats et vous aurez la plage d'adresses IP valide.

Ici, la plage d'adresse IP valide est de 192.168.160.1 jusqu'à 192.168.163.254.

Augmenter le nombre de sous-réseaux ou d'hôtes

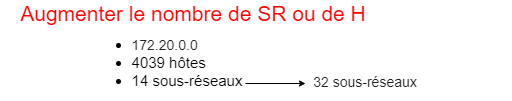

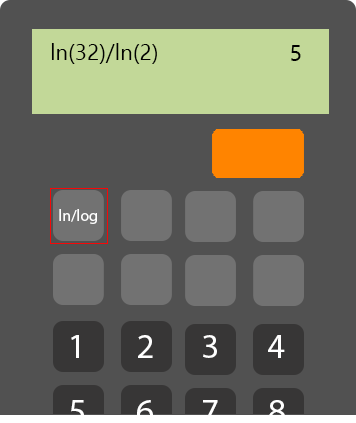

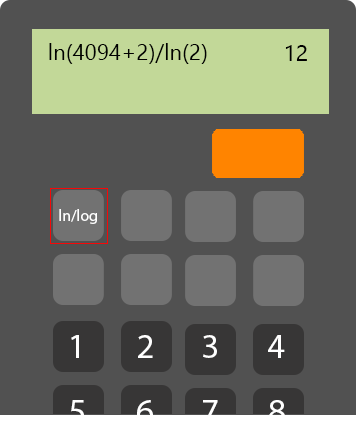

Cette méthode est à utiliser si vous souhaitez augmenter le nombre de sous-réseaux ou d'hôtes sur un réseau.

- Pour l'exemple, nous allons utiliser le réseau 172.20.0.0, on va passer de 14 SR à 32 SR avec toujours 4039 hôtes.

- Dans un premier temps, définissez la taille du bits de votre sous-réseau et du nombre d'hôtes.

- Ln(32)/Ln(2) = 5 bits ;

- Ln(4039+2)/Ln(2) = 12 bits ;

- Ln(32)/Ln(2) = 5 bits ;

- Ensuite, placez les données sur un tableau. On pourra voir que notre préfixe sera en /15. Convertissez ensuite le deuxième octet en binaire.

- Pour terminer, nous voyons par rapport au tableau qu'il y a un seul bits du deuxième octet qui est derrière le masque. Ce dernier, nous pouvons le mettre à 1, ce qui fait que nous allons avoir aussi l'adresse 172.21.0.0 de disponible en /16.

La raison de pourquoi nous sommes toujours en /16 est que nous devons pas changer la planification de base.

Routage

Le routage est un mécanisme qui permet d'acheminer les données d'un expéditeur vers jusqu'à un ou plusieurs destinataires au travers d'un chemin.

Table de routage

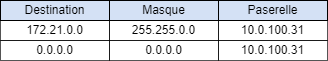

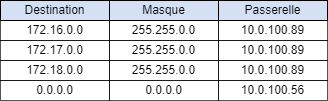

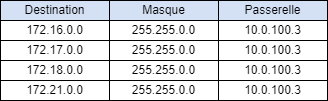

Dans une table de routage, il faut prendre en compte trois choses, le réseau de destination, le masque de sous-réseau et la passerelle. Voici la méthodologie à avoir.

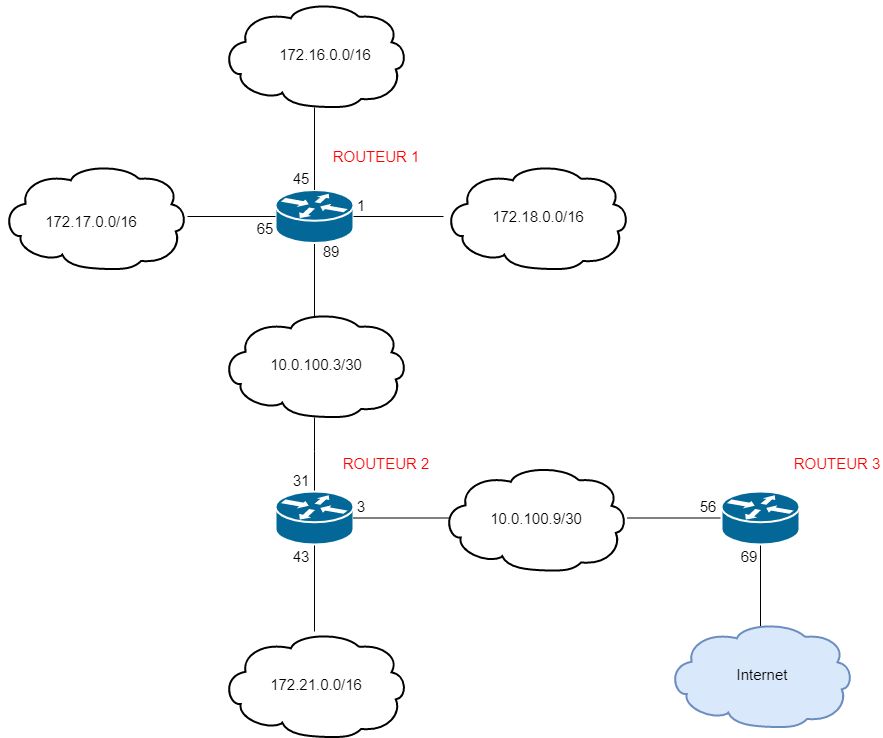

Dans l'image ci-dessus, il y a trois principaux points à prendre en compte :

- Les routeurs, il y en a trois. Il est important de savoir que si un routeur est déjà relié à un réseau directement, il n'a pas besoin d'être précisé dans la table de routage.

- Les nuages (réseau de destination), il y en a 6. 4 d'entre eux sont des réseaux de destination dont l'un est Internet (0.0.0.0). Les deux autres sont des passerelles.

- Les interfaces (Next Hop). Ce sont les chiffres autour de chaque routeur, cela permet d'atteindre le prochain routeur.

Voici comment la table de routage fonctionne :

- Le ROUTEUR 1 cherche à atteindre les réseaux de destination suivants : 172.21.0.0/16 et 0.0.0.0 (internet).

- Pour le réseau 172.21, le masque sera /16 donc 255.255.0.0.

- L'interface de la passerelle sera 31, donc 10.0.100.31.

- Maintenant, pour accéder à 0.0.0.0 (internet), le masque sera 0.0.0.0.

- L'interface de la passerelle sera également 31, 10.0.100.31.

- Le ROUTEUR 2 cherche à atteindre les réseaux de destination suivants : 172.16.0.0, 172.17.0.0, 172.18.0.0 et 0.0.0.0 (internet).

- Pour les réseaux 172.16, 172.17 et 172.18, le masque sera /16 donc 255.255.0.0.

- L'interface de la passerelle sera 89, donc 10.0.100.89.

- Ensuite, pour accéder à 0.0.0.0 (internet), le masque sera 0.0.0.0.

- L'interface de la passerelle sera 56, 10.0.100.56.

- Le ROUTEUR 3 cherche à atteindre les réseaux de destination suivants : 172.16.0.0, 172.17.0.0, 172.18.0.0 et 172.21.0.0.

- Pour les réseaux 172.16, 172.17, 172.18 et 172.21, le masque sera /16 donc 255.255.0.0.

- L'interface de la passerelle sera 3, donc 10.0.100.3.

Pour par exemple le routeur 3, il s'arrête à l'interface 3 du routeur 2 pour avoir accès aux réseaux 172.16, 172.17 et 172.18 car le reste de l'acheminent est fait par le routeur 2 via les informations qu'il a dans sa table.

Direct et indirect

Un routage direct consiste à envoyer des données à un destinataire qui se trouve dans le même réseau.

Le routage indirect consiste à devoir passer par un autre routeur afin d'acheminer les données de l'expéditeur vers le destinataire en question qui se trouve sur un autre réseau.

Statique et dynamique

Nous faisons un routage statique quand les données sont entrées manuellement dans la table par un administrateur.

Pour le routage dynamique, c'est quand la table est mise à jour automatiquement à l'aide de protocoles. L'avantage d'une table dynamique est que si un routeur n'est plus disponible, la table est mise à jour afin de trouver une alternative.

Protocoles

Voici différents protocoles utilisés pour du routage :

- RIP (Routing Information Protocol) : Il permet aux routeurs de se partager les informations de leurs tables afin de les mettre à jour constamment pour faciliter l'acheminement des données. Le défaut de ce dernier est qu'il n'est pas capable de trouver une nouvelle route si celle par défaut tombe en panne.

- OSPF (Open Shortest Path First) : Il permet d'établir les coûts des liens et toutes les routes possibles. Ensuite, il ajoute les meilleures à la table de routage. Contrairement au RIP, si la route préférée tombe en panne, il sera capable de basculer sur une autre.

- BGP (Border Gateway Protocol) : C'est un protocole qui permet l'acheminement des données sur internet afin qu'elle s'effectue rapidement et efficacement.

- EGP (Exterior Gateway Protocol) : Ce protocole a les mêmes fonctionnalités que le BGP, mais il est devenu obsolète et il a été remplacé par ce dernier.

- IGRP (Interior Gateway Routing Protocol) : Ce protocole permet aux passerelles de coordonner le routage afin de le rendre plus stable, rapide, d'éviter les surcharges, répartir et prendre en comptes les erreurs sur le trafic. Le IGRP est utilisé pour la méthode d'adressage Classfull.

- EIGRP (Enhanced Interior Gateway Routing Protocol) : Le EIGRP a les mêmes fonctionnalités que le IGRP, sauf qu'il est utilisé pour le Classless.

- DVA (Distance Vector Algorithm) : Ce protocole permet d'attribuer le nombre de sauts (Hop Count) nécessaires afin d'atteindre le prochain réseau de destination.

- LSA (Link-state Algorithm) : Il permet de trier les différents chemins afin de choisir le plus court. Aussi, il vérifie la disponibilité des routes.

Dans un protocole de routage, nous avons la métrique qui représente le nombre de sauts que va devoir faire un paquet afin d'atteindre le réseau de destination.

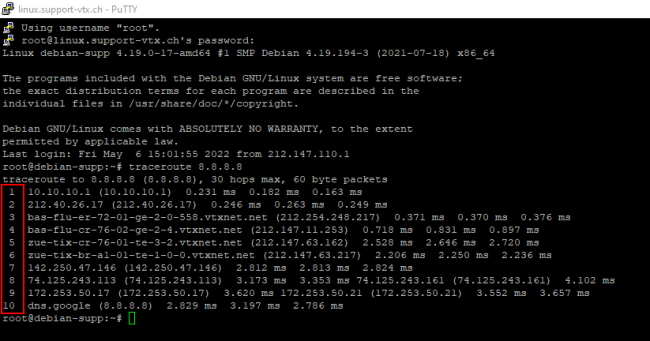

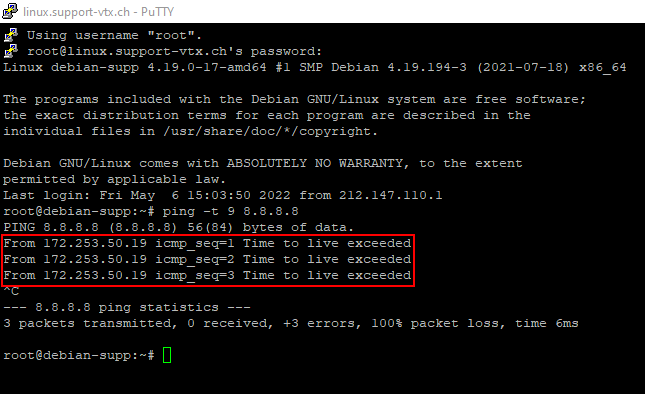

Time to Live

Le TTL (Time to live) dans le routage désigne le nombre de saut qu'un paquet va pouvoir faire avant de se détruire.

Par défaut, un TTL a une valeur de 255. Donc par exemple, si on veut savoir combien de sauts il nous faudrait pour faire un ping sur l'adresse 8.8.8.8, nous allons d'abord faire un traceroute sur l'IP :

(UNIX) traceroute 8.8.8.8

Ici, on voit qu'il faudra 10 sauts.

Donc si on fait un ping avec 9 sauts, nous aurons une erreur, car le paquet va se détruire avant. Il faudrait donc avoir +10.

(UNIX) ping -t 9 8.8.8.8

Une des raisons de l'existence sur TTL, c'est d'éviter s'il y a une boucle dans le réseau, que le paquet tourne à l'infini.

- Attention à ne pas confondre le TTL DNS et le TTL pour le routage.

Divers

Voici quelques commandes par rapport au routage :

- (Windows) tracert x.x.x.x : cette commande permet de suivre le chemin d'un paquet. Sur (Unix), la commande est traceroute x.x.x.x. Sur (GNS3), la commande est trace ip.

- (Windows) route print : celle-ci permet d'afficher la table de routage d'un hôte.

Cisco

Cisco est une entreprise informatique basée sur le réseau informatique.

Pour la culture informatique, Cisco provient de San Francisco, on retrouve même le pont de ce dernier sur le logo.

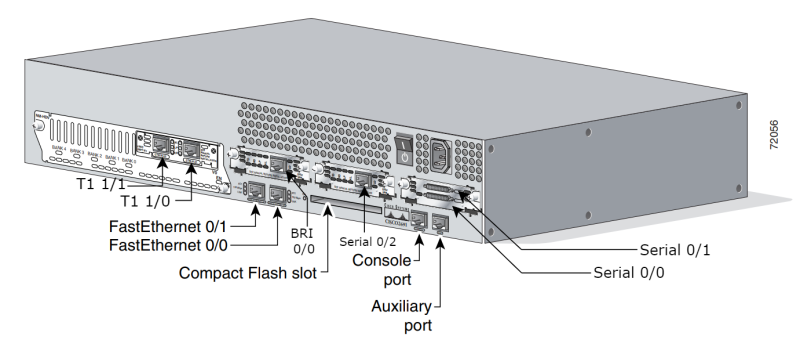

Routeur

Voici l'arrière d'un routeur Cisco 2600 avec ces différents connectiques :

- T1 : Utilisé pour une ancienne technologie de transmission qui s'appelait T-carrier, elle permettez d'aller seulement jusqu'à 64 kbit/s.

- FastEthernet : C'est une interface que nous pouvant configuré afin d'attribuer une adresse IP et autres. De base, sur un Cisco vierge les ports n'ont aucune configuration. Donc si on branche quelque chose sans configuré au préalable, rien ne va se passer.

- 0/1 : Le 0 représente le slot, c'est comme une adresse IP. Le 1 représente le numéro de l'interface, c'est comme un port.

- BRI : BRI pour Bridge, ce port est utilisé pour par exemple brancher un firewall dessus afin de moduler le signal de la ligne pour alléger le pare-feu qui lui va simplement faire monter la PPPoE. Plus d'information sur le mode pont dans le point Symboles et fonction - Bridge (pont).

- Serial : Ces connectiques permettent de brancher des câbles consoles afin de pouvoir contrôler le Cisco depuis un ordinateur.

- Console port et Auxiliary port : pareil que Serial.

- Compact Flash sbt : Permet d'insérer une carte flash afin d'appliquer une configuration ou de l'exporter.

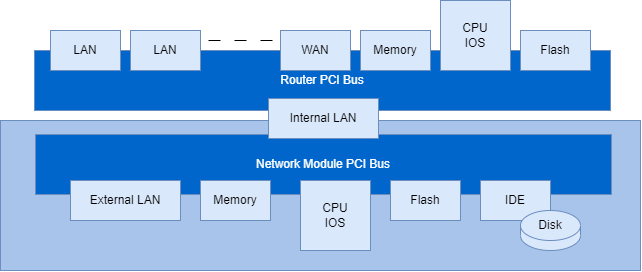

Structure

Voici la structure d'un routeur Cisco :

Ici, nous allons nous concentrer uniquement sur la partie du haut qui est la router PCI Bus.

La différence entre cette partie et la Network Module PCI Bus c'est que la partie supérieur est commune à tout les routeurs, celle du bas uniquement à certain, donc il est moins important de connaître spécifiquement.

- Flash : Mémoire qui contient le système d’exploitation et la configuration HARD (modules présents dans le châssis).

- CPU/IOS : Microprocesseur qui exécute l'OS.

- Memory : Dedans, vous avez principalement trois choses, notamment :

- ROM : Mémoire qui contient POST, ce dernier permet de contrôler que tout l'hardware dialogue et démarre le routeur, lancement de boot strap qui permet de démarrer l'OS.

- NVRAM : Pour sauvegarder vos modifications, il faut les appliquer sur le Startup-config. Elles seront appliquées dans la NVRAM.

- RAM : Le Running-config concerne la configuration en cours, les modifications que vous avez faites après avoir démarré le routeur. Elles ne sont pas sauvegardées, donc si vous éteignez le routeur, les actions ne seront pas appliquées. Elles sont dans la RAM.

- WAN : Interfaces pour les réseaux WAN haut débit comme par exemple T1.

- LAN : Interfaces pour les réseaux LAN type fast ethernet.

GNS3

GNS3 ou Graphical Network Simulator est un logiciel gratuit permettant l’émulation et la simulation de réseaux informatiques.

L’utilisateur peut créer des topologies de réseau, cela permet donc de tester la configuration d’une infrastructure réseau.

VPCS

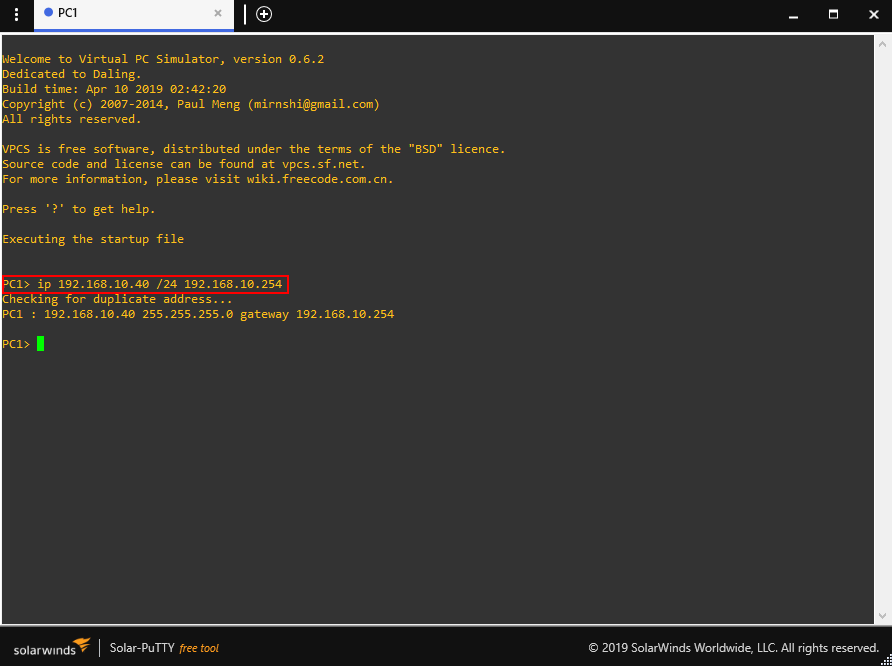

Le VPCS sur GNS3 est un ordinateur virtuel, configurable en lignes de commande.

Configurer une adresse IP

Afin de configurer une adresse IP, le masque et la passerelle sur un VPCS, il faudra démarrer la VM et ouvrir la console.

- Une fois dessus, entrer la commande avec l'adresse IP, le masque ainsi que la passerelle.

ip ADRESSE IP /MASQUE PASSERELLE

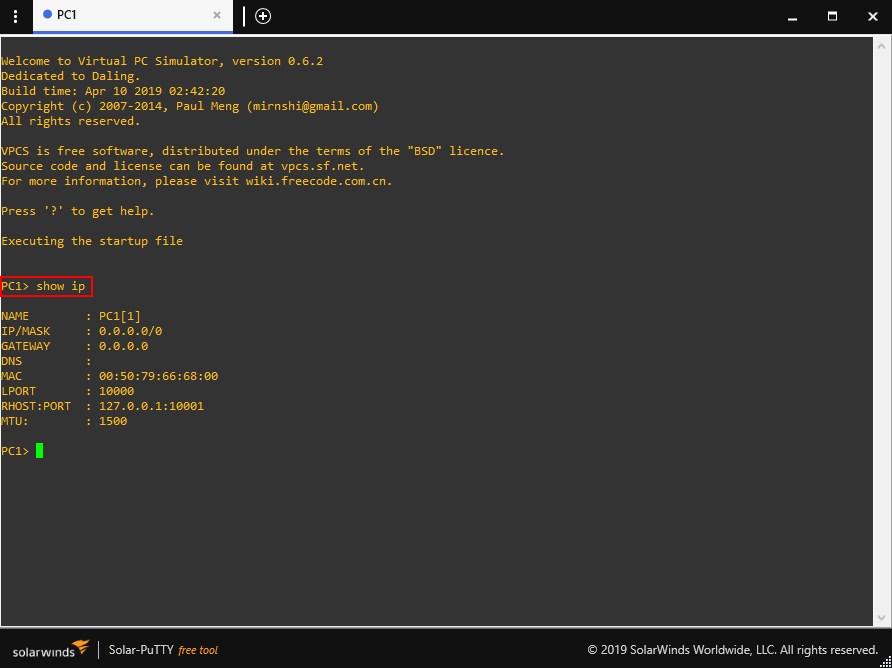

- Ensuite, vous pouvez vérifier les informations réseaux.

show ip

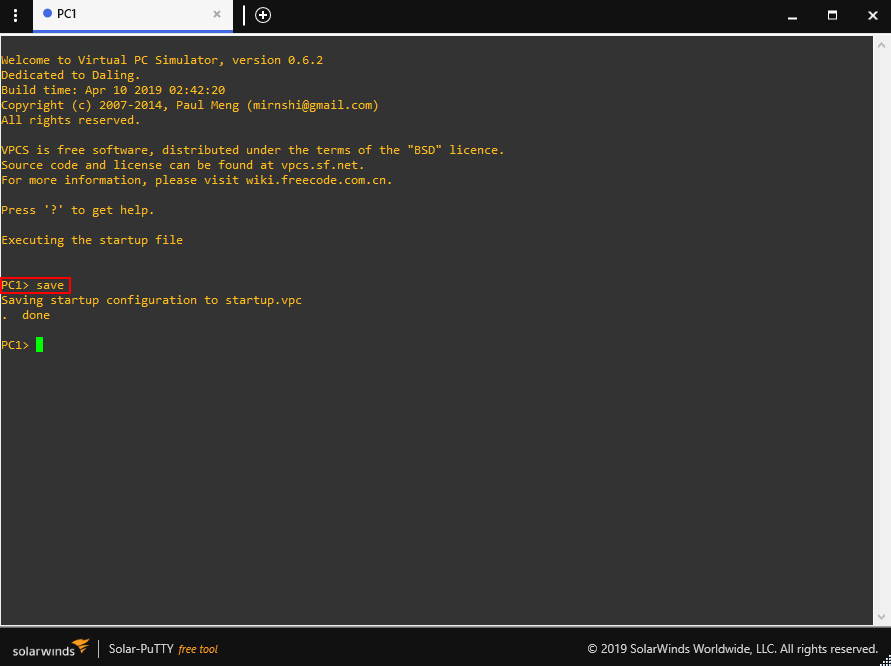

- Pour terminer, il faudra sauvegarder vos modifications.

save

c3600

Le c3600 sur GNS3 est un routeur Cisco virtuel.

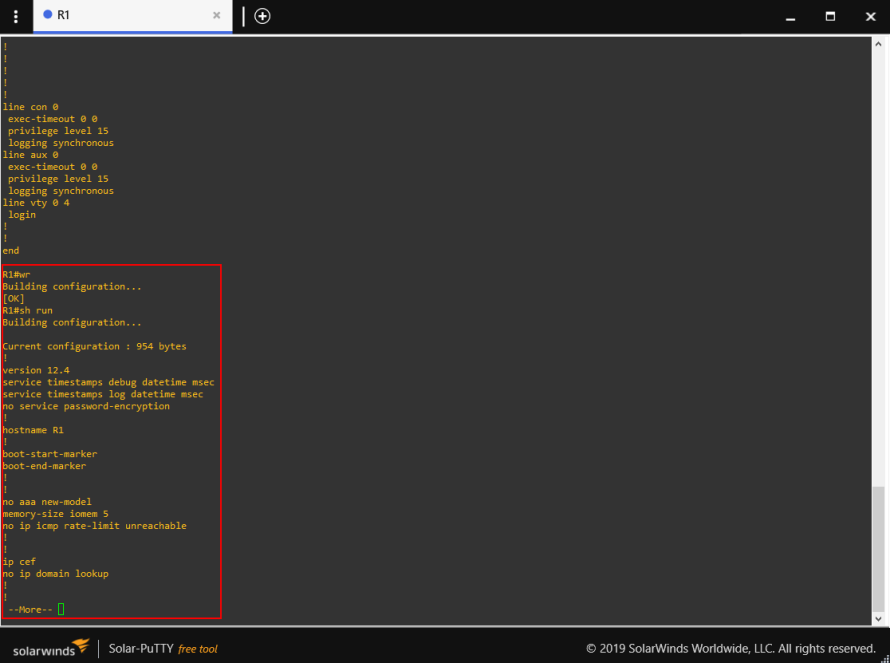

Sauvegarde

Pour la configuration générale, il existe deux types, le Running-config et le Startup-config.

Le Running-config concerne la configuration en cours, les modifications que vous avez faites après avoir démarré le routeur. Elles ne sont pas sauvegardées, donc si vous éteignez le routeur, les actions ne seront pas appliquées. Elles sont dans la RAM.

Pour sauvegarder vos modifications, il faut les appliquer sur le Startup-config. Pour ça, il faut faire la commande write memory ou wr. Elles seront appliquées dans la NVRAM.

Aussi, vous pouvez faire la commande copy running-config startup-config, cette commande va copier les informations de la RAM sur la NVRAM.

Vous pouvez voir les informations de la configuration en faisant la commande show running-config ou sh run.

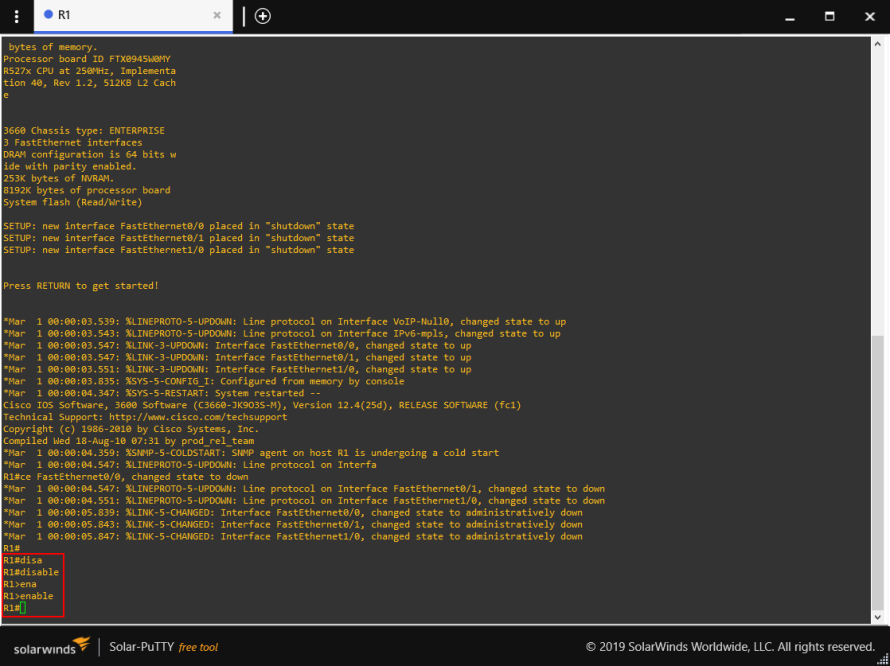

Shell

Concernant la console pour la configuration du routeur, voici la configuration la plus courante :

- Connexion PC - Cisco : Câble console 9600 ;

- Data bits : 8 ;

- Parity bit : N (pour None) ;

- Stop bit : 1 ;

Il existe deux modes de shell (dialogue) pour l'interprétation des commandes (Commande Line Interface Exec), le mode utilisateur [R1>] et le mode privilégié [R1#]. Par défaut dans GNS, vous êtes en mode privilégié.

Si vous souhaitez faire des modifications sur le terminal, il faudra bien entendu être en mode privilégié.

Pour activer le mode privilégié, il faudra taper la commande enable ou ena. Pour le mode utilisateur, il faudra écrire disable ou disa.

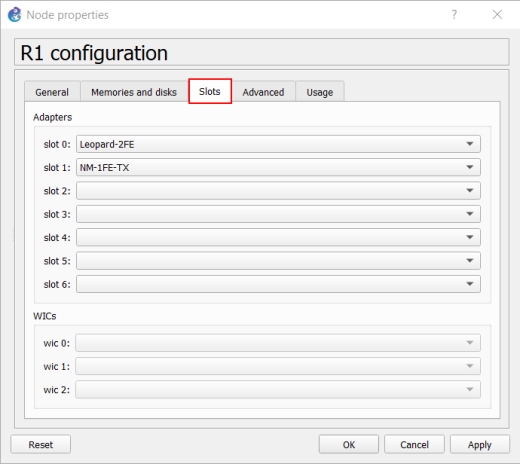

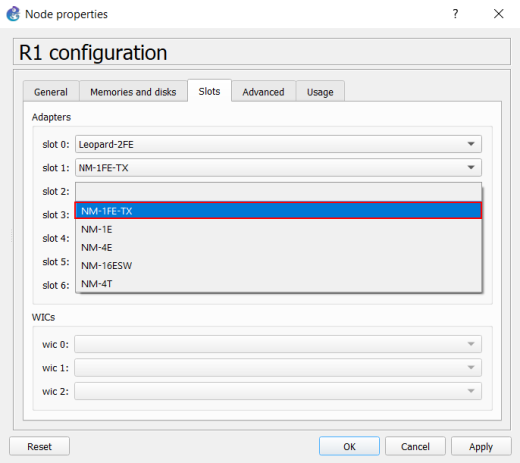

Slots

Voici comment ajouter des interfaces sur le routeur :

- Dans un premier temps, faites clique droit sur le routeur puis Configure.

- Une nouvelle fenêtre va s'ouvrir, allez sous Slots.

- Dedans, vous allez pouvoir ajouter une interface NM-1E-FX.

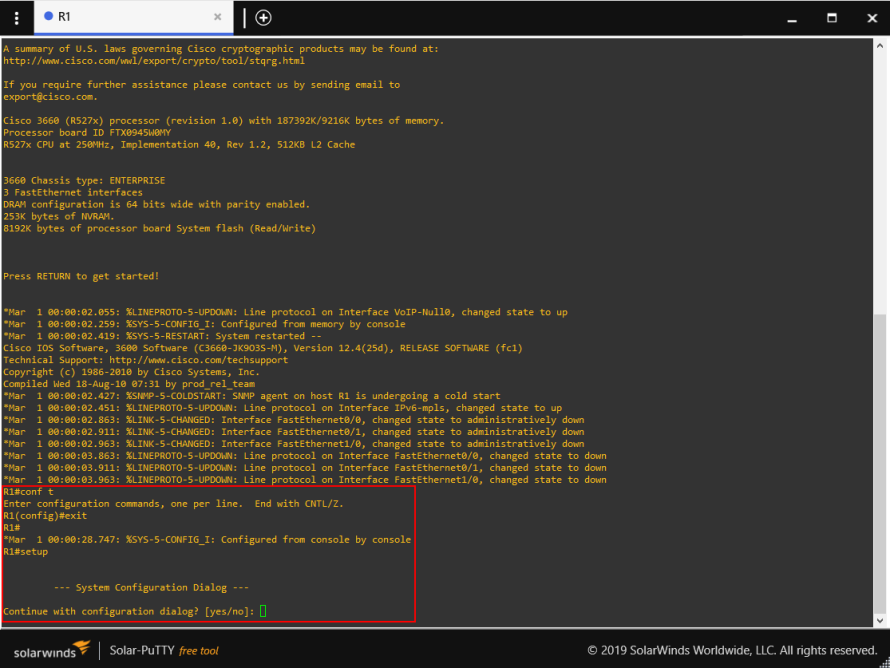

Configuration assistée ou manuelle

Il existe deux moyens de configurer le routeur.

La première méthode est de le faire à la main et la deuxième est d'utiliser la configuration assistée.

Afin de configurer manuellement, il faudra toujours passer en configuration terminal en utilisant la commande configure terminal ou conf t. Pour quitter ce mode, il suffit de faire la commande exit ou faites CTRL+Z.

Pour utiliser la configuration assistée, il suffit de faire la commande setup. Vous pouvez aussi choisir entre la configuration assistée de base ou étendue lors de l'exécution de la commande.

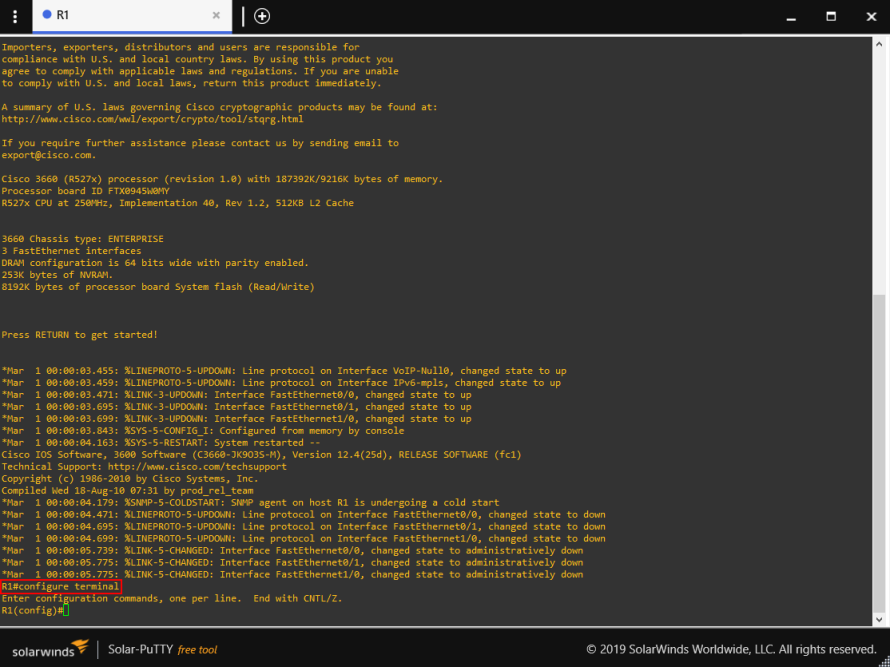

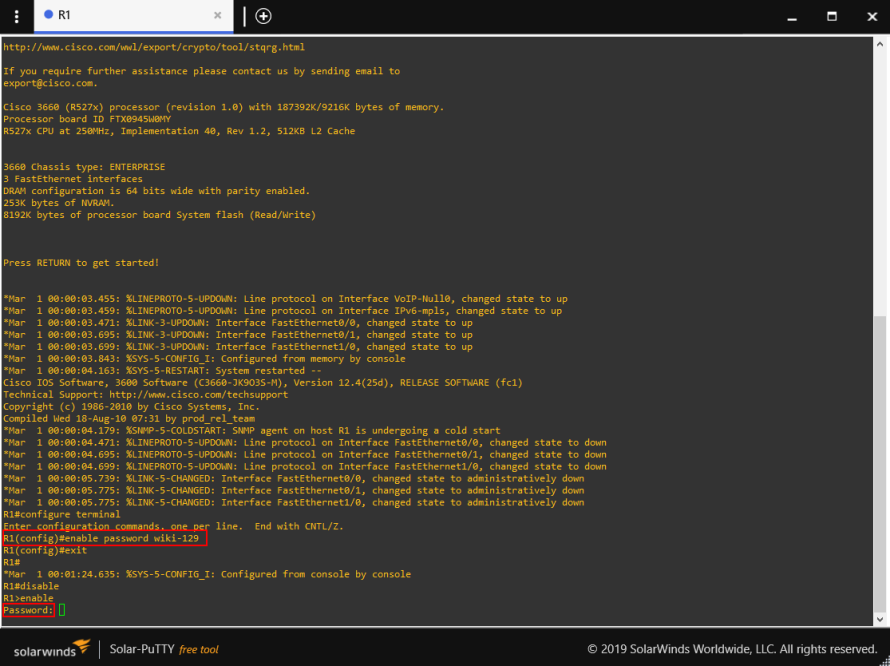

Configurer un mot de passe

Voici la procédure pour configurer un mot de passe sur le routeur :

- Dans un premier temps, passer en mode configuration terminal.

configure terminal

- Ensuite, faites la commande et inscrivez le mot de passe.

enable password MDP

Vous pouvez tester le mot de passe en passant en mode utilisateur puis tenter de ce remettre en mode privilégie.

Par défaut, le mot de passe sera en clair dans la RAM car il est pas hashé. Il faudra activer un package pour le chiffrement si on souhaite le chiffrer.

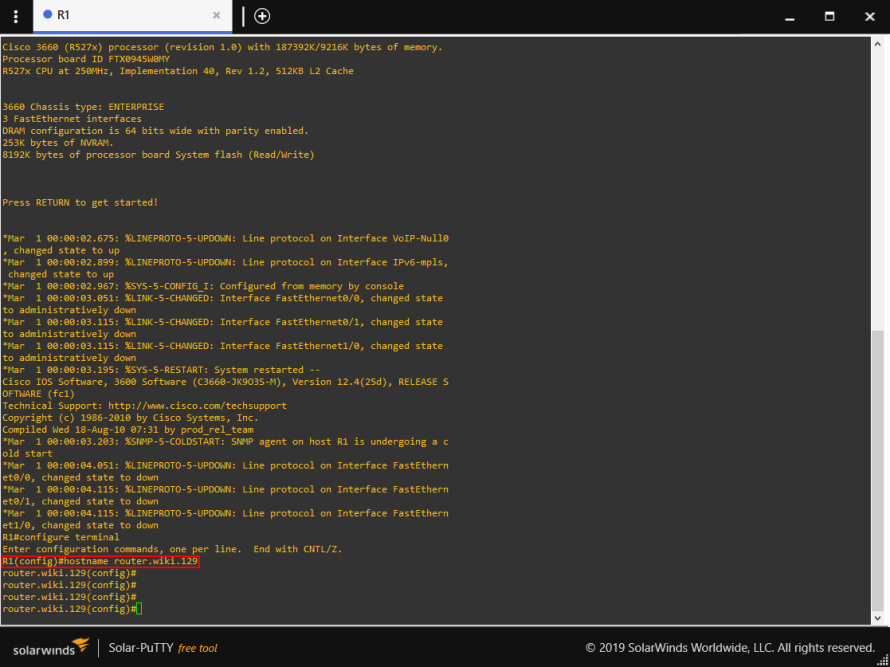

Configurer le nom du routeur

Voici la procédure pour configurer le nom du routeur :

- En premier lieu, passer en mode configuration terminal.

configure terminal

- Une fois en mode config, faites la commande pour mettre le nom et inscrivez le nom en question.

hostname NOM

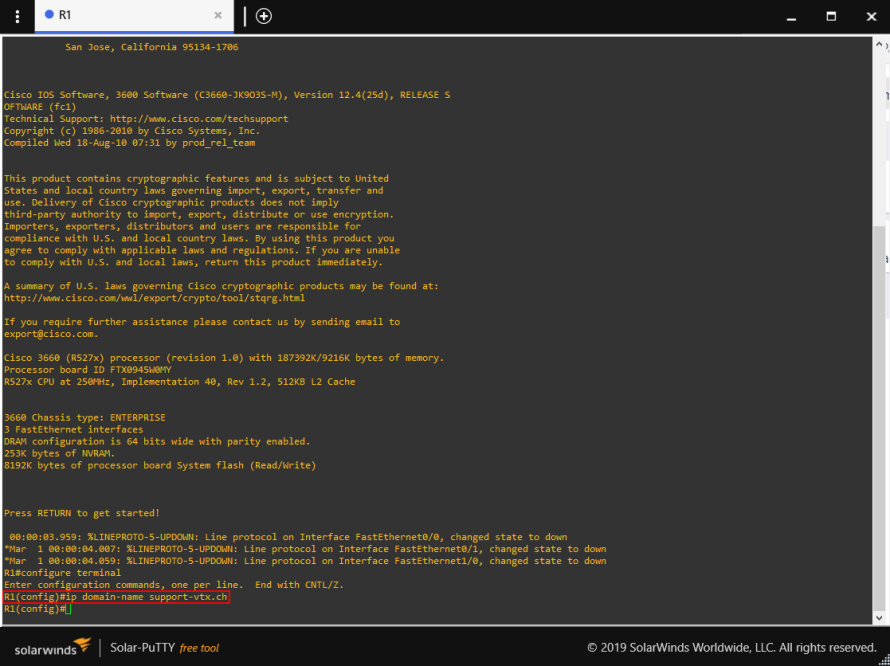

Configurer un nom de domaine

Voici la procédure pour configurer un nom de domaine sur le routeur.

- Tout d'abord, passer en mode configuration terminal.

configure terminal

- Ensuite, faites la commande puis écrivez le nom de domaine souhaité.

ip domain-name DOMAIN

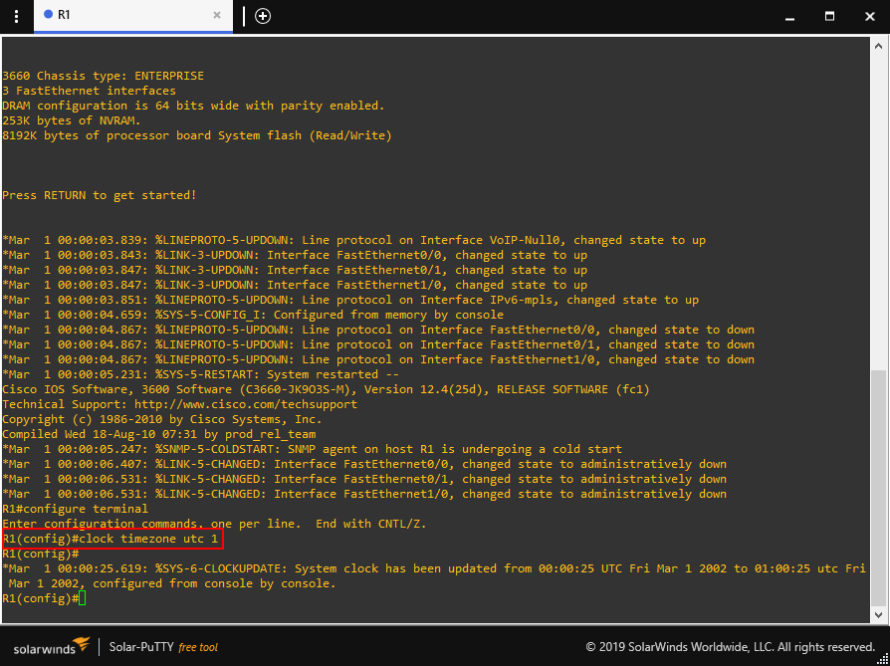

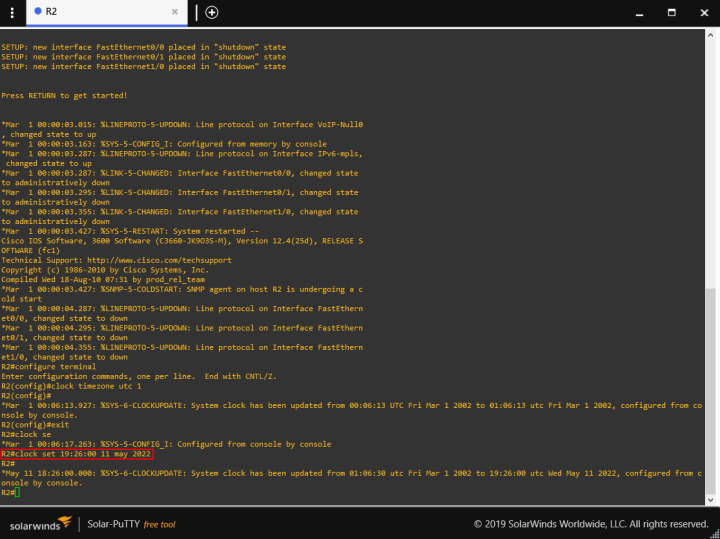

Configurer l'horloge

Voici la procédure pour configurer l'horloge sur le routeur.

- Premièrement, passer en mode configuration terminal.

configure terminal

- Deuxièmement, il faudra indiquer le fuseau horaire souhaité.

clock timezone UTC 1

- Pour être plus précis, vous pouvez indiquer l'heure et la date exacte.

exitil faut revenir à la racineclock set HH:MM:SS DD month YYYY

Vous pouvez voir l'heure avec la commande show clock à la racine.

Malheureusement, cette information se met à jour uniquement lorsque vous avez le routeur allumé. Si vous mis par exemple 19:00 et que vous fermez GNS3, à votre retour le routeur sera toujours à 19:00.

Sur un vrai routeur Cisco, elle se met à jour en temps réel, car le routeur à une pile.

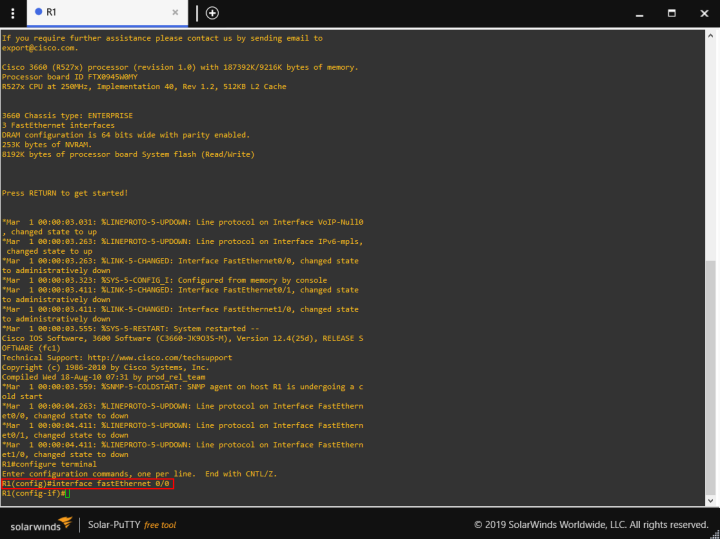

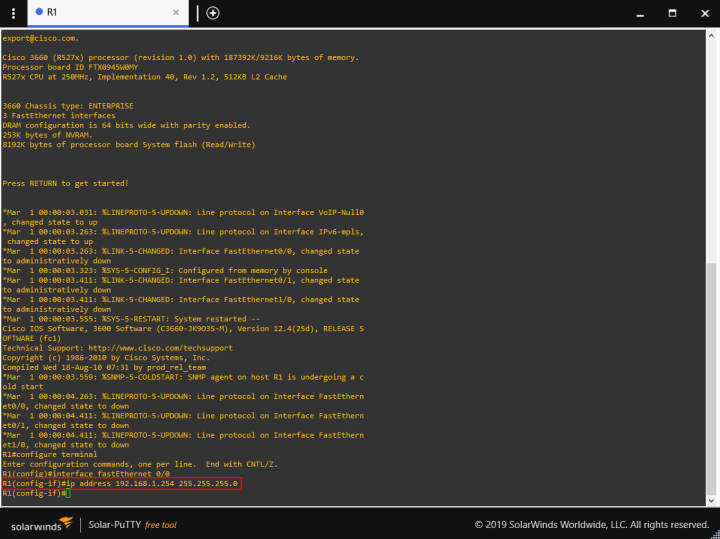

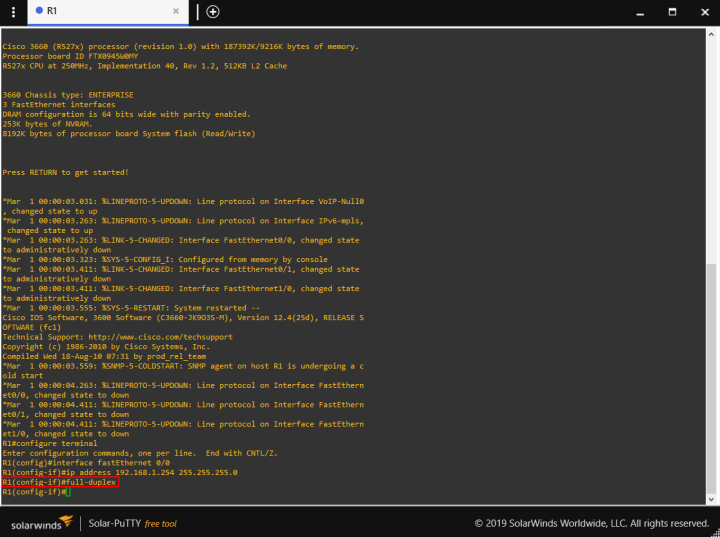

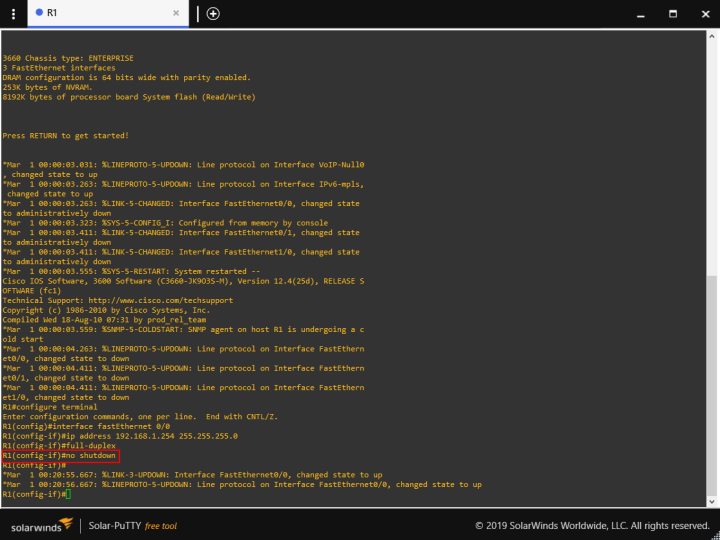

Configurer une interface

Afin de connecter un équipement sur une des interfaces disponibles du routeur, il faudra la configurer.

- En premier, il faudra passer en mode configuration terminale sur le routeur en question.

configure terminale

- Ensuite, indiquez quel interface vous souhaitez configurer.

interface fastEthernet 0/0

- Une fois dedans, inscrivez l'adresse IP de votre routeur (celle de passerelle du VPCS par exemple) ainsi que le masque de sous-réseau.

ip address ADRESSE IP MASQUE

- Il faudra activer le full-duplex. Ce dernier permet la communication des données dans les deux sens.

full-duplex

- Pour terminer, vous allez devoir mettre l'interface en non déconnecté, car par défaut, elle ne sera pas activée.

no shutdown

Il existe trois variations de communication :

- Simplex : la donnée va dans un seul sens ;

- Full-duplex : la donnée va dans les deux sens en simultané ;

- Half-duplex : la donnée va dans les deux sens, mais une après l'autre.

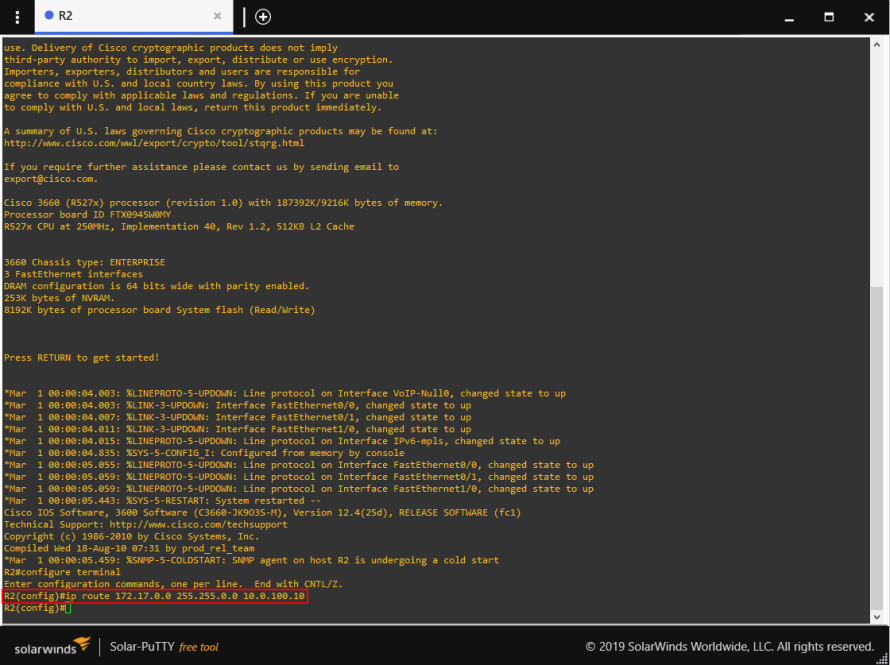

Configurer une table de routage

Voici comment configurer des routes statiques sur le routeur.

- Dans un premier temps, passer en mode configuration terminal.

configure terminal

- Une fois en mode config, inscrivez la route avec l'adresse IP de destination, le masque et la passerelle.

ip route ADRESSE IP DESTINATION MASQUE PASSERELLEno ip route ADRESSE IP DESTINATION MASQUE PASSERELLEpour supprimer une route

Pour vérifier si tout est bon, vous pouvez faire la commande show ip route vous aurez la table de routage.

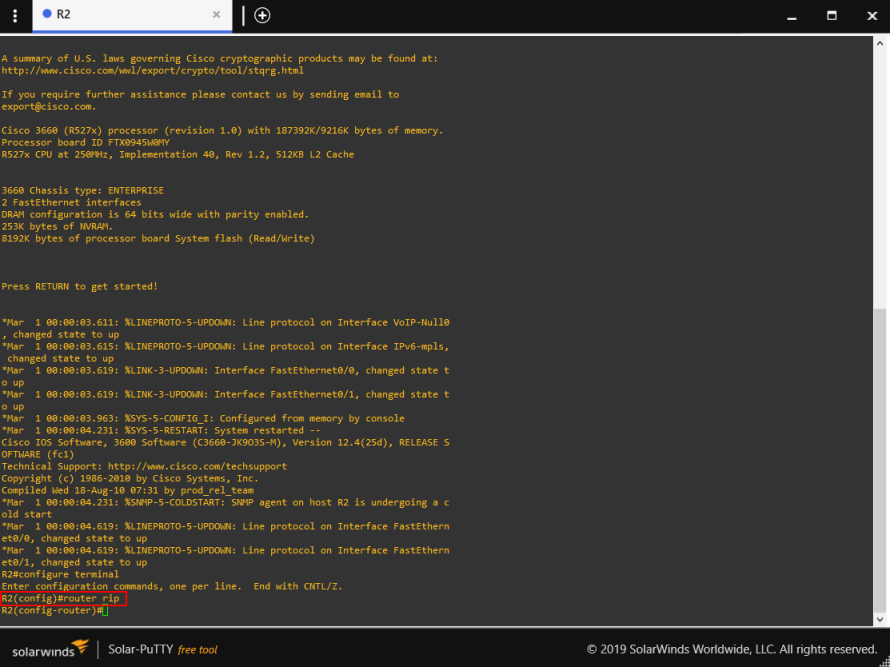

Configurer RIP 2.0

Voici comment configurer des routes dynamique sur le routeur avec le protocole RIP.

- En premier temps, passer en mode configuration terminal.

configure terminal

- Ensuite, sélectionnez le protocole RIP.

router rip

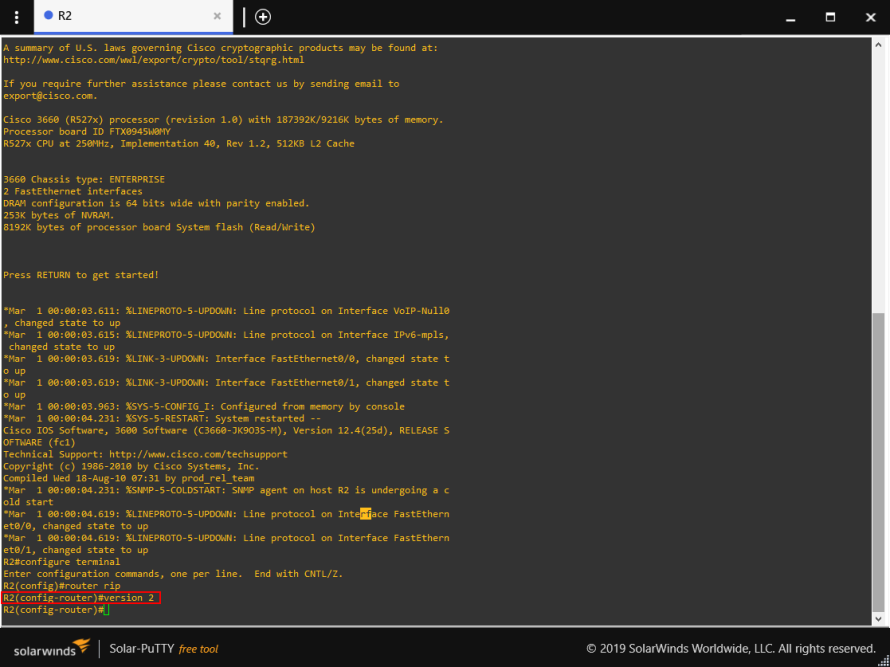

- Une fois en configuration du routeur en RIP, mettez-vous en version 2.

version 2

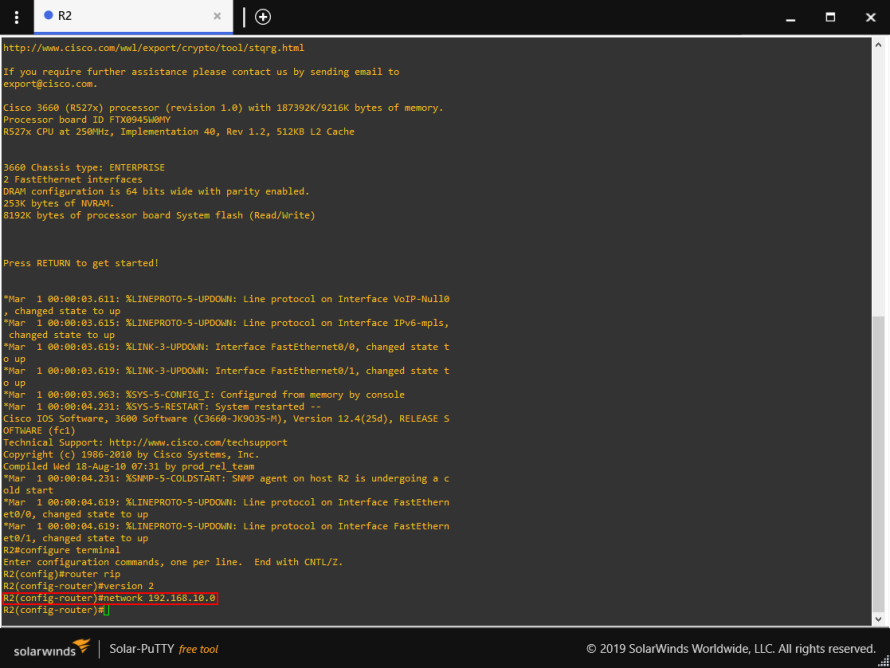

- Créer les routes uniquement pour les adresses réseau qui sont autour du routeur.

network ADRESSE IP

Vous pouvez voir la route que va prendre un VPCS avec la commande trace ip, équivalente du traceroute sur un système UNIX.

Nous utilisons RIP 2.0 car RIP 1.0 ne prend pas en compte le VLSM, il est uniquement pour la méthode classfull.

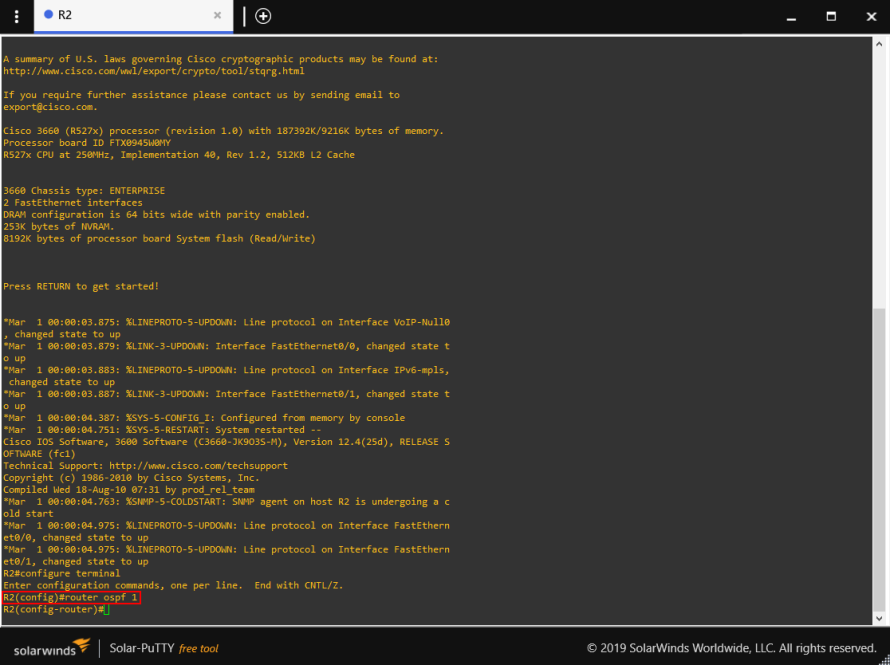

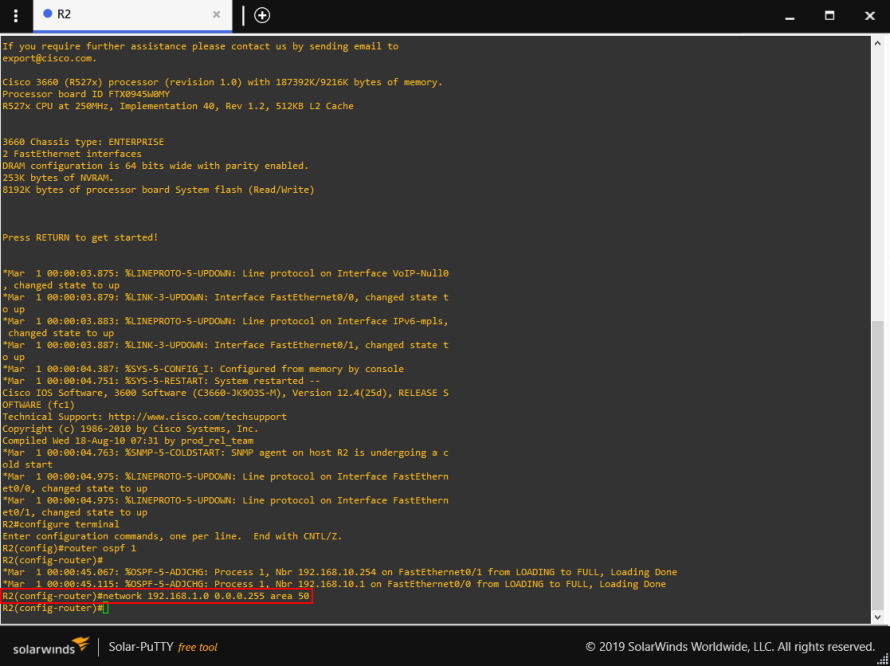

Configurer OSPF

Voici comment configurer des routes dynamique sur le routeur avec le protocole OSPF.

- Tout d'abord, passer en mode configuration terminal.

configure terminal

- Ensuite, sélectionnez le protocole OSPF en mettant un chiffre devant afin de désigner le processus.

router ospf 1

- Vous pouvez maintenant crée les routes en les mettant dans une zone que vous allez devoir définir.

network ADRESSE IP MASQUE INVERSÉ area 50

- Pour terminer, définissez la priorité de vos zones.

area 50 default-cost 100

Le faite de définir les zones lors de la création des routes permet d'indiquer au protocole OSPF la priorité. Dans notre exemple, toutes les routes ont la même priorité.

Tableau des commandes

| Commandes | Description |

|---|---|

| (VPCS) ip [adresseip] [/masque] [passerelle] | Configurer les informations réseaux d'un VPCS |

| (VPCS) show ip | Voir la configuration réseau d'un VPCS |

| (VPCS) save | Sauvegarde la configuration du VPCS |

| Enable, ena | Mode privilégié |

| Disable, disa | Mode utilisateur |

| Setup | Passage en mode configuration assisté |

| Configure terminal, conf t | Passage en mode configuration terminal |

| Show running-config, sh run | Voir la configuration de la RAM |

| Show startup-config, sh start | Voir la configuration de la NVRAM |

| Exit | Sort et remonte de un |

| CTRL+Z | Remonte à la racine |

| Write memory, wr | Écrire la configuration sur la NVRAM |

| copy A B | Copier le fichier A sur le fichier B |

| Enable password [motdepasse] | Mettre un mot de passe pour le routeur |

| Hostname [nom] | Modifier le nom du routeur |

| Ip domain-name [domaine] | Mettre un nom de domaine pour le routeur |

| Clock timezone [fuseau] | Permet de fixer le fuseau horaire du routeur |

| Clock set | Permet de fixer l'heure et la date exacte du routeur |

| Show clock | Permet de voir l'heure du routeur |

| Interface fastEthernet, int fast [interface] | Entre dans le mode de config de l'interface |

| Ip address, ip add | Configure l'interface avec l'ip et le masque |

| Full-duplex | Configurer l'interface en mode full-duplex |

| No shutdown, no shut | Active ou désactive l'interface |

| Ip route [ipdestination] [masque] [passerelle] | Crée la route (statique) |

| No ip route [ipdestination] [masque] [passerelle] | Supprime la route (statique) |

| Show ip route, sh ip route | Afficher la table de routage |

| Router rip | Active le protocole de routage RIP |

| (RIP) Version 2 | Passe le protocole RIP en version 2 (VLSM) |

| (RIP) network [adresseip] | Configurer l'adresse IP réseau pour le routage RIP |

| Router OSPF 1 | Active le protocole de routage OSPF |

| (OSPF) network [adresseip] [masque] [area] | Configure l'adresse IP, le masque inversé et la zone pour le routage OSPF |

| (OSPF) area 50 default-cost 100 | Permet de définir la priorité des zones pour le routage OSPF |

| Trace ip | Permet de voir la route, équivalant du traceroute (UNIX) |