Module 117 - Mettre en place l'infrastructure informatique d'une petite entreprise

Informations du cours

- Cours basé sur le réseau, donné par Y. Widmer

- Adresse mail de l'enseignant : yannick.widmer@eduvaud.ch

Infrastructure informatique

Dans une infrastructure informatique, nous avons une partie Serveur (accès, base de données, droit, etc.), une partie Réseau (câblage, switch, routeur, etc.) et une dernière partie qui est Application (intranet, données, etc.).

Ici, nous allons nous occuper de la partie Réseau.

Catégories de réseau informatique

On peut catégoriser le réseau informatique par étendues de réseau ou par topologies.

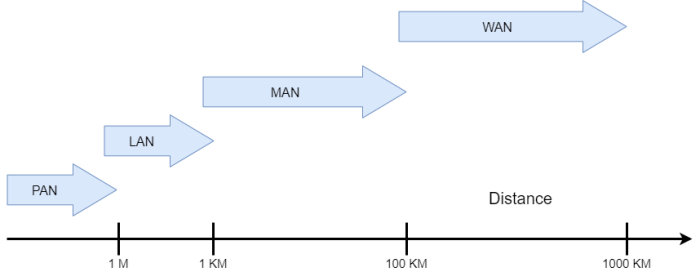

Étendues des réseaux

- PAN (Personal Area Network) : C'est un type de réseau informatique très restreint qui se limite à une dizaine de mètres. Exemple, appareil en Bluetooth, infrarouge.

- LAN (Local Area Network) : Celui-ci désigne plusieurs appareils (ordinateurs, imprimantes, etc.) qui s'envoient des trames au niveau de la couche de liaison sans utiliser d'accès internet. Exemple, une salle de classe.

- MAN (Metropolitan Area Network) : Le MAN désigne un réseau composé d'appareils utilisés la plupart du temps dans les campus ou les villes. Exemple, la 4G.

- WAN (Wide Area Network) : Le WAN est un réseau de télécommunication qui couvre une grande zone géographique comme un pays, un continent ou même la planète entière. Exemple, internet.

Topologie des réseaux

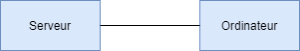

Topologie point à point

On peut la définir avec un ordinateur directement connecté au serveur, il y a une seule liaison.

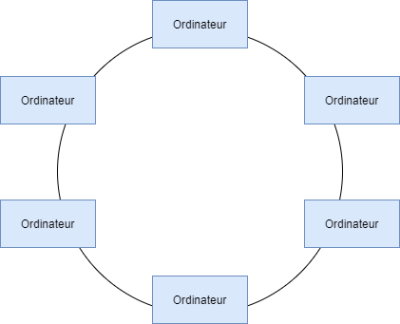

Topologie en anneau

Tous les ordinateurs sont connectés en chaîne les uns aux autres par une liaison bipoint de la dernière à la première. Ceci permettant que lorsqu'un ordinateur reçoit, par exemple, une tram, de l'interpréter et de la retransmettre vers la prochaine. Le désavantage, c'est que si un ordinateur tombe, la liaison se coupe et la communication est interrompue.

Topologie hiérarchique

Le réseau est divisé en niveaux, le sommet, le haut niveau avec des connexions à plusieurs nœuds inférieurs. Le point faible de cette topologie, c'est que si l'ordinateur qui se situe dans le point le plus haut tombe, alors tout s'arrête et la communication est interrompue. Cette topologie est utilisée pour le DNS.

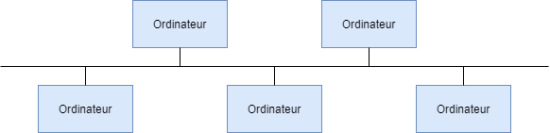

Topologie en bus

Cette topologie fonctionne via un câblage unique avec, connectées par-dessus, des unités réseaux ("ordinateur" dans l'exemple). L'avantage est que cette topologie a un faible coût et que si un ordinateur tombe en panne, le réseau n'est pas impacté. Le seul problème est que si le câblage principal tombe, tout le réseau tombe.

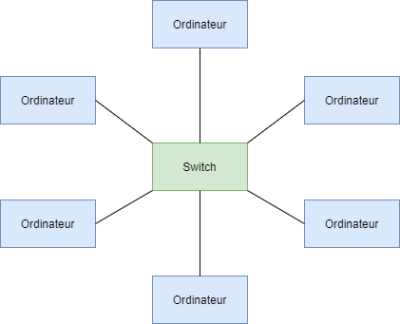

Topologie en étoile

C'est la topologie la plus courante. Tous les ordinateurs sont connectés à un switch, ce qui permet donc si un ordinateur tombe en panne, de ne pas perturber la communication et mettre en panne les autres appareils. En revanche, si c'est le switch qui tombe en panne, toute la communication sera coupée.

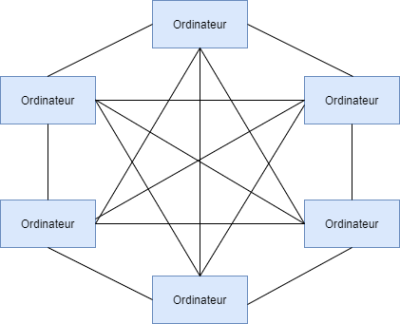

Topologie maillée

Le réseau est constitué de plusieurs ordinateurs reliés point à point. Chaque nœud doit recevoir, envoyer et relayer les données. Internet utilise cette topologie.

Modèle de référence

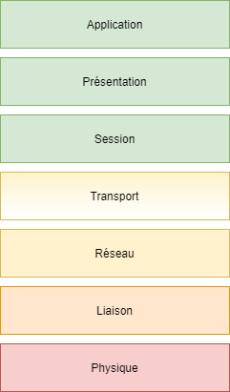

Voici les deux standards de la communication réseau de tous les systèmes informatiques. Nous avons le modèle OSI qui lui est théorique et le TCP/IP qui lui est une vraie implémentation.

Modèle OSI

Le modèle OSI Open System Interconnection est composé de 7 couches, chaque couche est composée de services, interfaces et protocoles. Il a été normalisé par l'ISO Organisation Internationale de Normalisation

Physique

Le rôle de la couche physique dans le modèle OSI est de fournir un support de transmission de la communication pour les appareils physiques.

- Unité de mesure : bits

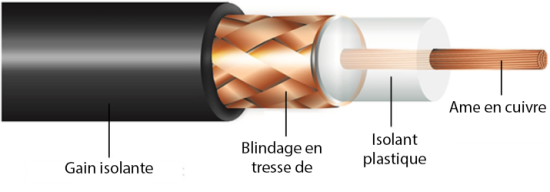

Câble coaxial

Le câble coaxial permet la transmission de signaux numériques ou analogiques à haute ou basse fréquence.

Il est composé d'une âme centrale (âme en cuir) qui est le conducteur central en cuivre. Elle est couverte par un isolant en plastique puis un blindage en tresses de cuivre. Le blindage en tresses cuivrées est le second conducteur. Pour terminer, le tout est couvert par une gaine isolante et protectrice. Pour la partie connecteur, on utilise un BNC.

Il existe deux types spécifiques de câble coaxial, le 10B2 et le 10B5.

Le câble coaxial n'est pratiquement plus utilisé maintenant.

Câble à paires torsadées

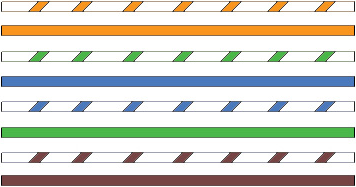

Une paire torsadée est formée comme une ligne symétrique avec deux fils conducteurs enroulés entre eux en hélice. Une configuration comme ça permet de limiter la sensibilité aux interférences et la diaphonie (diaphonie : l'interférence d'un signal avec un second). On trouve une paire torsadée dans un connecteur RJ45.

Sur l'image, nous voyons 4 paires de 2 fils ce qui fait au total 8 fils. 4 de ces fils sont utilisés, 2 pour la transmission et 2 pour la réception.

Il existe différents types de paires torsadées (orientés physique) :

| TP | Twisted Pair (Paire torsadée) |

| FTP | Foiled (Écrantée) Twisted Pair |

| STP | Shielded (Blindage) Twisted Pair |

| UTP | Unshielded (Non blindée) Twisted Pair |

| SFTP | Shielded Foiled (Blindée et écrantée) Twisted Pair |

| FFTP | Foiled Foiled (Doublement écrantée) Twisted Pair |

| SSTP | Super Shielded (Super blindée) Twisted Pair |

Il existe aussi différents types de catégories de paire torsadée (orientée performance) :

| Catégorie 3 | Vitesse élevée de 10Mb/s, utilisé principalement pour les téléphones analogiques ou numériques. |

| Catégorie 4 | Vitesse élevée de 16Mb/s, Il a été remplacé par les Cat.5. |

| Catégorie 5 | Vitesse élevée de 100Mb/s. Remplacé par les Cat.5e |

| Catégorie 5e | Vitesse élevée de 1Gb/s. |

| Catégorie 6 | Vitesse élevée de 10Gb/s. |

| Catégorie 7 | Vitesse élevée de 10Gb/s. |

La paire torsadée est aussi connue sous 10BT-T. Une paire torsadée ne pourra jamais dépasser les 100 mètres car le temps que va mettre les données à parcourir le câble sera trop élevé.

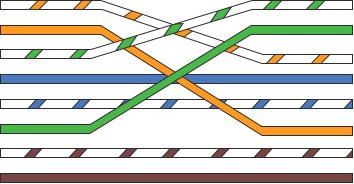

Câble droit

Le câble droit est utilisé souvent pour connecter deux appareils différents, comme un ordinateur à une imprimante.

Câble croisé

Contrairement au droit, le croisé est utilisé pour connecter deux appareils identiques comme deux ordinateurs.

Aujourd'hui, nous n'utilisons plus vraiment le câble croisé car le nouveau matériel le rend obsolète. Donc peu importe le câble, même si ce sont deux appareils identiques, un câble droit suffira.

Aussi, il est préférable d'utiliser un câble droit plutôt qu'un croisé car la vitesse de connexion sera très fortement affectée.

Fibre optique

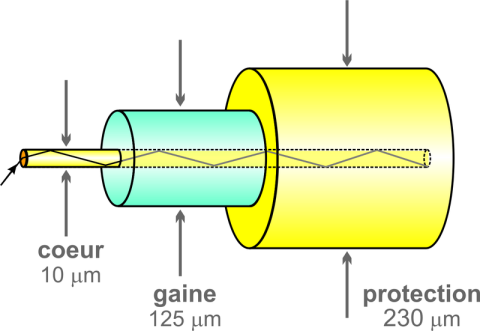

Le câble le plus utilisé maintenant est la fibre optique, les données transitent par la lumière et plus par des fils. Il est constitué d'un cœur et d'une gaine qui l'entourent, le cœur de la fibre a un indice de réfraction (lumière à l'intérieur) légèrement plus élevé que la gaine (la gaine a le même rôle que le cœur mais en moins puissant). Et pour terminer, nous avons une protection pour le câble.

Attention, ce câble est très fragile. Il est important de faire une boucle si on souhaite le transporter ou ranger car au moindre pli, le verre à l'intérieur se casse. Aussi, il est vital de ne jamais regarder dans la fibre, même si nous ne voyons pas de signal.

Il existe deux types de fibre, la fibre multimode et la monomode.

La différence entre le monomode et le multimode est que le monomode utilise qu'une longueur d'onde, donc une couleur de lumière, le laser peut donc être vert, rouge, etc. Contrairement à la fibre multimode qui elle a une seule couleur, blanche, car c'est le résultat de toutes les couleurs combinées ensemble.

En terme de performance, le monomode sera plus rapide et pourra parcourir plus de distance, on parle donc de 100KM pour le monomode et 2,5KM pour le multimode.

On peut appeler le câble fibre optique 1000BF F.

Concernant les connecteurs, voici les principaux :

CSMA/CD

L'objectif du CSMA/CD est de limiter le nombre de collisions en organisant un droit de parole.

- Fonctionnement :

- Deux machines A et B parlent en même temps.

- Elles détectent la collision.

- Elles attendent toutes les deux un temps aléatoire. 2s pour A et 3s pour B.

- Après 2s, A recommence à parler.

- Après 3s, B voit que A parle et attend son tour.

- Dès que A a fini, B peut parler

Le switch a tué ce protocole car si deux machines veulent communiquer en même temps, le switch va stocker en mémoire la trame d'une des deux machines pour éviter la collision.

Liaison

Permet de de relier les appareils entre eux dans un réseau local (l'identification de chaque appareil ce base sur l'Adresse MAC) afin de faire la connexion entre le couche 1 et 3. Un switch par exemple fait partie de la couche de liaison car il fait le pont entre les deux couches. Elle est aussi donc chargée de faire la transmission sans erreur et de séparer le flux de données binaires en trames.

- Unité de mesure : trames

Sous-couches

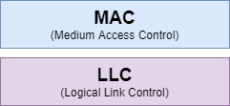

Dans la sous-couche de la liaison, nous avons MAC et LLC.

MAC

MAC Medium Access Control va faire le lien avec la couche 1 au niveau de l'adressage MAC.

L'adresse MAC est l'adresse physique de notre appareil. Notre smartphone, notre PC (carte réseau), notre tablette, etc... possèdent une adresse MAC. Sur un ordinateur, on la retrouve sur la carte réseau (ROM)

En principe, l'adresse MAC n'est pas modifiable, sauf si c'est un cas particulier. Par exemple, nous pouvons modifier celle d'une machine virtuelle afin de faire du ghost.

Elles sont codées en 48 bits, 6 blocs d'un octet et elles sont aussi représentées en hexadécimal. Avec ce codage en 48 bits, nous avons une possibilité de 280 mille milliards d'adresses MAC. Les 3 premiers octets servent à identifier le constructeur et les 3 derniers sont les numéros assignés par le constructeur pour l'appareil en question.

Certains sites permettent d'identifier le matériel en question avec les 3 premiers octets : aruljohn.pl ou encore macvendros.com

L'adresse MAC ff:ff:ff:ff:ff:ff est l'adresse broadcast, elle permet à envoyer des paquets à toutes les machines connectées sur le réseau.

On retrouve l'adresse MAC aussi dans la norme IEEE. La norme IEEE est utilisé pour la transmission de données. Voici quelques standards :

| 802.3 | 802.4 | 802.5 | 802.6 | ISO 9314 | 802.9 | 802.11 |

|---|---|---|---|---|---|---|

| Ethernet | Token bus | Token ring | DQDB | FDDI | Voix/Data | Wi-Fi |

LLC

LLC Logical Link Control permet de faire le lien avec la couche 3 au niveau de l'adressage IP.

Elle contrôle les erreurs et le flux pour fiabiliser le protocole MAC.

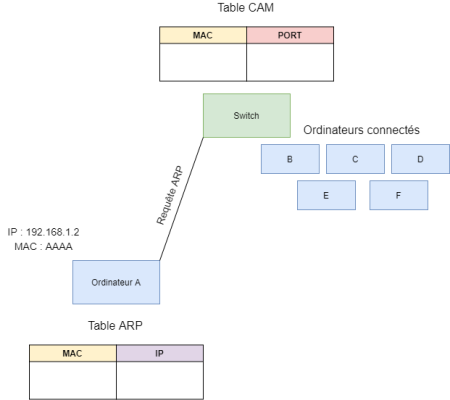

CAM et ARP

Une table CAM Content Addressable Memory permet de faire la relation entre une adresse MAC et un numéro de port. Prenons l'exemple d'un switch, qui lui possède une table CAM, ça lui permet de renvoyer les informations qu'il reçoit au bon endroit.

Une table ARP Address Resolution Protocol est dans la même principe que la table CAM, sauf que lui fait la relation entre une adresse MAC et une adresse IP. Ce protocole a le même fonctionnement que la table CAM, sauf que lui c'est directement ordinateur à ordinateur, sans passer par le switch.

Fonctionnement

Nous avons deux ordinateurs et un switch, l'ordinateur A et le B. Les deux ordinateurs sont reliés à un switch. Ils souhaitent tous les deux communiquer ensemble. Pour cela, il faut savoir que :

- L'ordinateur A a sa MAC Adress et son IP.

- L'ordinateur B aussi.

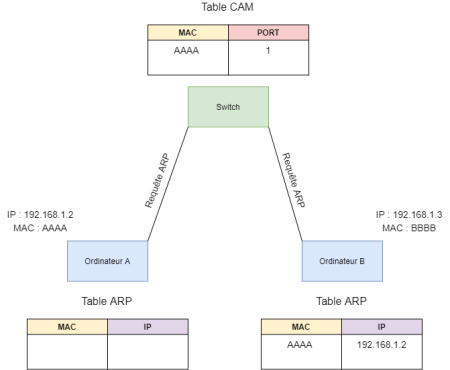

- L'ordinateur A cherche à communiquer avec B. Dans un premier temps, il va envoyer une requête ARP sous forme de trame sur le réseau. Dans cette requête, il demande où est l'ordinateur B (donc il donne l'IP de l'ordinateur) en faisant un broadcast sur le réseau.

- Le switch va recevoir la demande et il va envoyer la demande de recherche sous forme de trame à tous ces ports. En parallèle de ça, il va noter l'adresse MAC de l'ordinateur A sur sa table CAM et l'assigner à un port.

- Ensuite, l'ordinateur B va recevoir la requête ARP de la part du switch car ça a été reconnu. Derrière, l'ordinateur possédant une table ARP va noter l'adresse MAC et l'IP de l'ordinateur A.

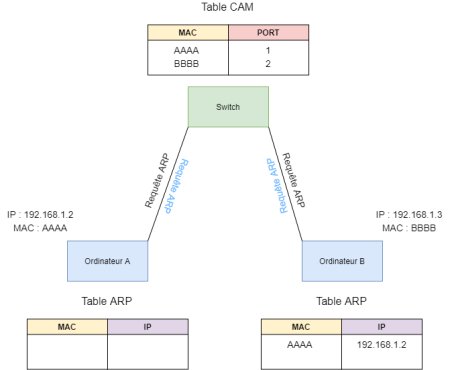

- Pour terminer, l'ordinateur B va répondre au A en unicast (directement au A, donc sans passer par le broadcast). En parallèle de nouveau, le switch va rediriger la requête de l'ordinateur B au bon endroit et va noter sur sa table CAM l'adresse MAC de l'ordinateur B et lui assigner un port.

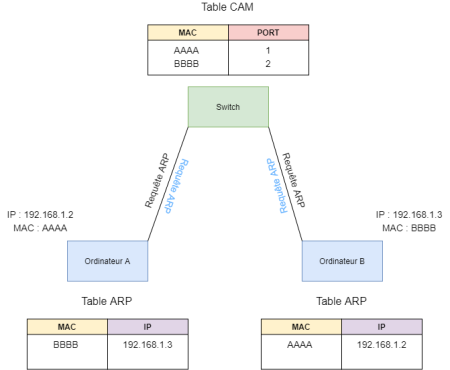

- L'ordinateur A va donc recevoir la réponse et ils pourront donc désormais communiquer ensemble sans problème pendant un certains temps. Lui aussi, va noter sur sa table ARP l'adresse MAC et l'adresse IP de l'ordinateur B.

- Notes : Concernant l'ARP, si il y a pas de switch, basez-vous sur le fait qu'il va directement faire un broadcast sur le réseau pour récupérer les informations et les inscrire sur sa table ARP.

Configuration

Nous avons trois façons d'inscrire des informations sur une table CAM.

- Dynamiquement : Comme nous venons de le faire ci-dessus.

- Statiquement : Inscrire directement les informations nécessaires sur la table CAM.

- Port-Security : On réserve un port sur le switch à une MAC Adresse. Si on reprend le schéma ci-dessus, par exemple ordinateur B, on met un port-security sur un port du switch, il autorisera uniquement la MAC BBBB à se connecter dessus, donc uniquement l'ordinateur B.

TTL

Le TTL - Time To Live - donc durée de vie en français indique le temps de conservation d'une information. Sur la table CAM, le TTL est de 300 secondes. Au bout des 300 secondes, les informations sur la table CAM seront annulées. Sur une table ARP, par contre, le TTL est de 120 secondes.

Réseau

Les couches 1 et 2 permettent de communiquer dans un réseau local et la 3 (réseau) va permettre à l'appareil de communiquer dans le réseau mondial, donc d'un réseau à un autre.

Pour communiquer avec d'autres réseaux, on n'utilise plus l'adresse MAC mais les adresses IP.

- Protocole : IP

- Unité de mesure : paquet

Il est également important de savoir que pour communiquer sur internet, il faut avoir une adresse IP, un masque sous-réseau, une adresse de passerelle et une adresse de serveur DNS.

Adresse IP

Une adresse IP est là pour attribuer une adresse à une machine dans le réseau afin qu'on puisse la joindre. Il existe deux types d'adresse IP : privé et public.

Elle est composée de deux partie : une partie réseau et une partie machine. Dans les détails, elle est composée de 32 bits (4 octets de 8 bits chacun).

Privé

Une adresse privée est une adresse qui se trouve uniquement dans le réseau interne car ces adresses ne sont pas routables sur internet. On parle donc ici du RFC 1918.

Par exemple, vous avez deux ordinateurs connectés sur votre connexion privée, l'un aura l'adresse l'IP 192.168.1.7 et l'autre 192.168.1.8, les échanges (paquets) passeront par le routeur ce qui permettra de faire passer les paquets en interne, sans sortir sur internet.

Il existe 3 plages d'adresses IP qui sont réservées aux réseaux internes :

- 10.0.0.0 → 10.255.255.255

- 172.16.0.0 → 172.31.255.255

- 192.168.0.0 → 192.168.255.255

Public

Ce sont des adresses IP qui se trouvent sur internet et qui sont fournies par notre FAI. Chaque fournisseur dans le monde a une plage d'adresses IP attribuée par l'ICANN.

Par exemple, nous souhaitons atteindre une machine à l'autre bout du monde, cela est possible en à peine quelques millisecondes car l'adresse IP de destination est publique et les paquets que nous allons faire seront routés et acheminés. Une adresse IP publique doit être unique et ne peut être utilisée qu'une seule fois.

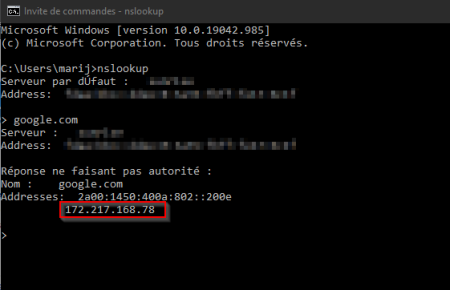

Exemple sur l'un des serveurs de Google avec la commande nslookup sur Windows.

L'adresse IP 172.217.168.78 est donc une adresse IP publique et la machine derrière peut être joignable par n'importe qui sur internet.

Classe

Une classe d'adresse IP permet d'identifier le réseau où les ordinateurs sont connectés grâce au nombre d'octet qu'ils ont.

- Classe A : Dispose d'une partie net id avec uniquement un seul octet.

- Classe B : Dispose d'une partie net id avec deux octets.

- Classe C : Dispose d'une partie net id avec trois octets.

- Classe D et E : Dispose d'une partie net id avec des adresses IP particulières.

Donc, pour déterminer à quelle classe appartient l'adresse IP, il faut examiner les premiers bits de l'adresse.

Il est important de savoir que la classe A, par exemple, dispose d'un octet net id, donc il a 3 octets host id. Il peut donc accueillir plus d'hôtes. La classe C, elle, peut avoir 3 net id, donc 3 réseaux et un seul host id.

| Classe | Bits de départ | Début | Fin | Notation CIDR | Masque de sous-réseau par défaut |

|---|---|---|---|---|---|

| A | 0 | 0.0.0.0 | 127.255.255.255 | /8 | 255.0.0.0 |

| B | 10 | 128.0.0.0 | 191.255.255.255 | /16 | 255.255.0.0 |

| C | 110 | 192.0.0.0 | 223.255.255.255 | /24 | 255.255.255.0 |

| D (multicast) | 1110 | 224.0.0.0 | 239.255.255.255 | non défini | |

| E (réservée) | 1111 | 240.0.0.0 | 255.255.255.255 | non défini |

Voici trois adresses réseau réservées (non assignable) :

- 0.0.0.0 (BootP)

- 127.0.0.0 (Loopback)

- 169.254.0.0 (APIA)

Classfull vs Classless

Classfull RFC 950 et Classless RFC 1519 (CIDR Classless Inter Domain Routing) sont des systèmes d'adressage et un ensemble d'éléments en cohésion afin de gérer les adresses assignables de façon pratique et simple.

La différence entre le classfull et le classless est que le classfull est moins utilisé car dans l'adresse IPv4, il va mettre l'adresse IP du réseau ainsi que l'hôte. Contrairement au classless, qui aura uniquement la partie réseau dans l'IPv4 et l'hôte dans le masque sous-réseau.

Le CIDR fonctionne avec le subnetting.

La mise en place de ce système de classes a été mis en place en 1990, ils se sont rendu compte que s'ils continuaient comme ça, nous aurions connu une pénurie d'adresse IPv4 et aurions dû passer à l'IPv6 à cause du gaspillage d'IP.

Structure

Une adresse IP dans les détails se structure comme ça :

- NET_ID : Réseau

- SUBNET_ID : Masque sous-réseau

- HOST_ID : Hôte

Masque de sous-réseau

Un masque de sous-réseau permet de savoir si la machine avec laquelle on veut communiquer se trouve sur le réseau où on est. Aussi, il permet d'indiquer quelle partie correspond à la partie réseau et la partie machine. Une adresse IP a donc toujours un masque de sous-réseau.

Avoir plusieurs masques

Voici différentes raisons de pourquoi il faut faire plusieurs masques de sous-réseaux :

- Permet de faire correspondre l'organisation de l'entreprise à celle des ressources.

- Éviter les effets de contagion/d'effondrement, ce qui simplifie les dépannages et opérations de maintenance.

- Optimisation de la fluidité du trafic.

Notation du masque

Il existe deux formes de notation du masque de sous-réseau. La classfull net_id/255.255.255.0 et la notation classless, la classless est la plus utilisée car l'autre est devenue obsolète. La CIDR se forme avec un / et un prefixe.

La passerelle

La passerelle permet de relier deux réseaux informatiques différents ensemble. Par exemple, sur nos ordinateurs, nous avons une passerelle qui nous permet d'accéder au réseau internet (la passerelle est notre adresse IP publique de notre routeur).

Subnetting vs Supernetting

Cette méthode consiste à diviser un réseau en plusieurs sous-réseaux. Le subnetting a été mis en place pour accompagner le CIDR (Classless) dans son fonctionnement en faisant la partie d'emprunt à l'host ID.

Les avantages du subnetting est l'économie d'adresses IP. La gestion administrative et l'organisation de votre parc informatique facilitent le diagnostic lorsqu'il y a des problèmes sur le réseau. Il faut prendre en compte l'évolutivité de l'entreprise et une plage d'adresses IP assez large.

Le supernetting est l'inverse du subnetting. Il va regrouper les sous-réseaux en un seul grand réseau. On l'utilise généralement pour réduire la taille de la table de routage. Quand on dit réduire la taille de la table de routage, c'est quand par exemple nous avons plusieurs petits réseaux, la taille de la table augmente ce qu'il fait qu'il lui faut plus de temps pour tout traiter.

Les désavantages du supernetting est l'inverse des avantages du subnetting.

Transport

La couche 4 va permettre aux applications de dialoguer avec le client. Contrairement aux couches 2 et 3 qui font dialoguer les machines ensemble, la 4 permet à la couche 7 (Application) de faire dialoguer les applications entre elles.

- Unité de mesure : segment

- Protocole : UDP/TCP

Session

Permet d'établir une session d'échanges afin que les applications puissent communiquer.

- Unité de mesure : données

Présentation

Cette partie s'occupe de chiffrer et déchiffrer les données.

- ASCII : Permet le codage de caractères.

- Unité de mesure : Données

Application

C'est la partie interface entre le client et le serveur. Il permet d'accéder au service qu'on souhaite atteindre.

- Protocole : HTTP, SSH, DNS, FTP, ...

- Unité de mesure : Données

TCP/IP

Le modèle TCP/IP Transport Control Protocol/Internet Protocol est composé donc d'un protocole de transport (TCP) qui est par-dessus un protocole réseau (IP). De plus, dans le modèle, nous avons une architecture qui est composée de 4 couches.

Accès au réseau

Cette partie permet d'accéder à un réseau physique et mettre en œuvre la transmission des données. Donc, elle permet :

- L'acheminement des données sur les couches liaison et physique.

- Conversion des signaux (analogiques et numériques).

- Coordination de la transmission des données (synchronisation).

- L'accès réseau représente la couche 1 (physique) et 2 (liaison) du modèle OSI.

Internet

Cette couche va permettre à l'appareil de communiquer dans le réseau mondial, donc d'un réseau à un autre.

- Internet représente la couche 3 (réseau) du modèle OSI.

Transport

La couche transport va permettre aux applications de dialoguer avec le client. Contrairement à l'accès réseau et internet qui font dialoguer les machines ensemble, la couche transport permet à l'Application de faire dialoguer les applications entre elles.

- Transport représente la couche 4 (Transport) du modèle OSI.

Application

Cette couche représente la partie des protocoles de haut niveau (HTTP, SMTP, FTP, ...). C'est donc la partie qui permettra à l'utilisateur d'utiliser ces services.

- Application représente les couches 5 (Session), 6 (Présentation) et 7 (Application) du modèle OSI.

Ethernet

C'est un protocole qui permet la communication des paquets dans un réseau local. On l'utilise la plupart du temps pour connecter des appareils au réseau . Il existe aussi des versions fibre pour le cœur du réseau.

Nous allons souvent parler de 10BASE qui est une norme ethernet.

- 10 : débit en Mbps

- BASE : base binaire

Les débuts

La plupart des LANs dans les années '80 et '90 utilisaient ces normes. Voici un tableau avec les règles par rapport aux différentes normes :

| 10BASE5 | 10BASE2 | 10BASE-T | 100BASE-T | |

|---|---|---|---|---|

| Câble | Coaxial épais | Coaxial fin | Paire torsadée | Paire torsadée |

| Topologie | Bus | Bus | Etoile | Etoile |

| Longueur MAX segment | 500 m | 185 m | 100 m | 100 m |

| Attachements MAX segment | 100 | 30 | 2 (hub, station ou hub-hub) | 2 (hub, station ou hub-hub) |

| Domaine de collision MAX | 2500 m | 2500 m | 500 m |

Fibre

Voici un tableau avec les règles par rapport aux différentes norme concernant le 10Mbps sur la fibre :

| 10BASE-FP | 10BASE-FP | 10BASE-FL | |

|---|---|---|---|

| Topologie | Etoile passif | Backbone | Liens |

| Longueur MAX segment | 500 m | 2000 m | 1000 ou 2000 m |

| Répéteurs en cascade ? | Non | Oui | Non |

| Domaine de collision MAX | 2500 m | 2500 m | 2500 m |

Fast

Le Fast Ethernet a été mis en place pour permettre le 100Mbps sur du câble UTP ou fibre. Voici un tableau avec les règles par rapport aux différentes normes :

| 100BASE-TX | 100BASE-T4 | 100BASE-FX | |

|---|---|---|---|

| Câble | UTP CAT.5 ou STP CAT.1 | UTP CAT. 3, 4 et 5 | Fibre monomode ou multimode |

| Connectique | RJ-45 | RJ-45 | MIC, ST ou SC |

| Codage | 4B5B | 8B6T | 4B5B |

| Longueur MAX segment | 100 m | 100 m | 400 m (multimode) ou 2000 m |

Gigabit

Le Gigabit Ethernet a été mis en place pour permettre le 1000Mbps sur du câble fibre ou coaxial. Voici un tableau avec les règles par rapport aux différentes normes :

| 100BASE-T | 100BASE-LX | 100BASE-SX | 100BASE-CX | |

|---|---|---|---|---|

| Câble | CAT.5 UDP | Fibre monomode ou multimode | Fibre multimode | Shielded Balanced Copper |

| Codage | Five-level | 8B10B | 8B10B | 8B10B |

| Longueur MAX segment | 100 m | 400 et 550 m (multimode) et 5km (monomode) | 25 m |

Diverses informations

- Domaine de collision : Il provoque une corruption sur les paquets qui circulent sur le réseau, il faudra donc les retransmettre car le destinataire n'a pas pu les lire correctement.

Wi-Fi

Le Wi-Fi est un est un protocole qui permet la communication entre les appareils connectés en LAN par ondes. On l'appelle aussi WLAN (Wireless local area network).

Il est basé sur la norme IEEE 802.11.

Fonctionnement

Pour que la communication puisse se faire par ondes, nous avons besoin d'un point d'accès Wi-Fi.

Le point d'accès Wi-Fi fait également la partie DHCP.

Aujourd'hui, tous les modems ont un point d'accès Wi-Fi intégré.

- Dans un premier temps, un enregistrement de l'appareil va se faire auprès du SSID.

- Une authentification entre le client et la borne va se faire.

- Pour terminer, l'association entre le client et la borne va également se faire.

Communication

Pour la communication par ondes, il existe principalement deux types de puissance, le 2.4 GHz et le 5 GHz.

- 2.4 GHz : Grosse portée mais moins performant que le 5GHz.

- 5 GHz : Moins grosse protée mais plus performent que le 2.4GHz

Normes 802.11

Il existe différentes variantes du 802.11 qui ont chacune leurs spécificités et leur puissance.

| Norme initiale | 802.11a | 802.11b | 802.11g | 802.11n | 802.11ac | 802.11ax | |

|---|---|---|---|---|---|---|---|

| Date de publication | 1997 | 1999 | 1999 | 2003 | 2009 | 2013 | fév 2021 |

| Fréquence | 2.4 GHz - 2.5 GHz | 5.15 GHz - 5.35 GHz | 2.4 GHz - 2.5 GHz | 2.4 GHz - 2.5 GHz | 2.4 GHz et/ou 5 GHz | 5.15 GHz - 5.35 GHz | 2.4 GHz et/ou 5 GHz |

| Taux de transfert (Typ) | 1 Mbit/s | 25 Mbit/s | 6.5 Mbit/s | 25 Mbit/s | 200 Mbit/s | 433 Mbit/s | |

| Taux de transfert (Max) | 2 Mbit/s | 54 Mbit/s | 11 Mbit/s | 54 Mbit/s | 450 Mbit/s | 1'300 Mbit/s | 10,53 Gbit/s |

| Portée théorique en intérieur | 20 m | 35 m | 35 m | 38 m | 70 m (2.4 GHz) et 12-35 m (5 GHz) | 12-35 m | 12-35 m |

| Portée théorique en extérieur | 100 m | 120 m (5 GHz) et 5 km (3.7 GHz) | 140 m | 140 m | 250 m | 300 m | 300 m |

Il faut principalement retenir que les fréquences tournent entre 2.4 GHz et 5 GHz, que la portée en intérieur est entre 20 et 35m en général et en extérieur entre 150 et 300m.

Diverses informations

- SSID (Service Set Identifier) : Permet d'identifier le point d'accès Wi-Fi.

- Le Wi-Fi a beaucoup de défauts de sécurité, notamment par rapport à l'écoute active, l'intrusion et la prise de contrôle.

xDSL et fibre optique

xDSL Digital subscriber line est une famille de différentes technologies qui fonctionnent avec des lignes cuivrées et un raccordement téléphonique pour faire transiter les ondes. Il existe plusieurs technologies différentes avec chacune leurs spécificités et leur puissance.

Concernant la partie fibre optique, lire ce qui se trouve sous le point 4.1.1.5 - Fibre optique.

ADSL

ADSL Asymmetric Digital Subscriber Line est une technologie qui propose une connexion internet, elle fait partie de la famille xDSL. Elle est mise en place par les FAIs.

Pour recevoir et transmettre des données numériques, elle utilise une ligne téléphonique. Elle divise donc la bande passante en 3 parties :

- Une partie pour les communications téléphoniques ;

- Une partie pour l'envoi des données (upload) ;

- Une partie pour la réception des données (download).

Cette technologie fournit au maximum 15 Mbit/s. Comme son nom l'indique, elle est asymétrique, ce qui fait que vous n'aurez jamais 15 Mbit/s en upload et en download. Vous serez toujours plus bas avec l'upload.

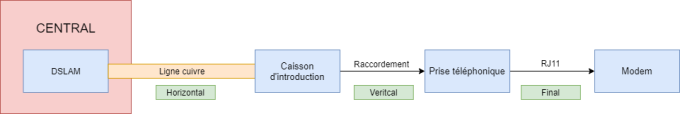

Fonctionnement de l'ADSL :

- Nous retrouvons dans un premier temps un DSLAM qui est maintenu par votre opérateur.

- Ensuite, ce DSLAM est relié avec une ligne cuivre jusqu'à votre caisson d'introduction, cette partie peut être gérée par votre opérateur, mais c'est généralement Swisscom qui s'occupe de la maintenance de ces lignes.

- Après, nous avons le raccordement qui est fait depuis le caisson jusqu'à votre prise téléphonique.

- Et pour terminer, nous retrouvons un câble RJ11 qui est branché sur la prise téléphonique jusqu'à votre modem.

Dans l'idée, ça se passe comme ça. Il est possible de voir autre chose, notamment le fait que nous n'utilisons pas forcément que le câble RJ11 car il nous faut un autre support dont un TT83.

xDSL vs Fibre Optique

Voici quelques différences entre la famille xDSL et fibre optique.

| xDSL | Fibre Optique |

|---|---|

| Les débits peuvent monter jusqu'à 100Mbit/s (VDSL) | Les débits peuvent monter jusqu'à 10Gbit/s |

| Moins de stabilité | Plus de stabilité |

| Mise en place simple | Mise en place nécessitant des travaux |

- Concernant le débit maximal de l'xDSL, il peut être à plus de 500Mbit/s si on utilise du G-FAST. Et pour la fibre optique, on peut même monter à 100Gbit/s.

Déploiement par le FAI

Lors du déploiement d'internet par votre FAI, il se passe principalement 3 choses.

- Dans un premier temps, nous avons un déploiement horizontal. Ce déploiement horizontal concerne par exemple la ligne cuivre qui passe sous les routes jusqu'au caisson d'introduction.

- Ensuite, nous avons un déploiement vertical. Cette partie concerne le raccordement entre le caisson d'introduction et la prise téléphonique dans l'appartement du client.

- Pour terminer, nous avons le raccordement final. Le raccordement final, c'est la liaison entre le modem et la prise téléphonique du client.

- Ce schéma représente l'installation sur une technologie xDSL. Pour la fibre, c'est le même principe :

Hybride fibre coaxial

Le HFC Hybride fibre coaxial est un réseau qui combine la fibre optique et le câble coaxial afin d'obtenir du réseau pour la télévision par câble et l'accès à internet à haut ou à très haut débit (jusqu'à 1Gbit/s).

Ce système fonctionne donc avec une partie fibre qui se trouve dans la partie de déploiement horizontal, qui part d'une centrale, et le câble coaxial qui, lui, s'occupe de la partie de déploiement vertical. Entre deux, nous avons un nœud optique qui s'occupe de la conversion fibre sur du coaxial et des amplificateurs qui servent, comme le nom l'indique, à amplifier le signal.

Très important, les nœuds optiques peuvent fournir plusieurs déploiements verticaux de câble coaxial. Cliquer ici pour voir un schéma d'un HFC complet.

Plus en détails, dans le nœud optique : à l'intérieur se trouvent les câbles fibre optique, connectés à un media convertisseur, et de l'autre côté, nous avons les câbles coaxiaux qui sortent. Cliquer ici pour voir l'intérieur d'un nœud optique.

On appelle ce système du FFTLA Fiber To The Last Amplifier, donc fibre jusqu'au dernier amplificateur, exactement ce que nous avons fait en mélangeant la fibre et le coaxial.

Fiber to the Home

Le FTTH Fiber to the Home est un réseau où les lignes horizontales et verticales sont sous forme de fibre. Comme son nom l'indique, l'objectif est la fibre jusqu'au domicile.

Entre la ligne horizontale et verticale, nous avons un nœud optique afin de faire la conversion.

Au bout de la ligne verticale, le FTTH nécessite l'installation d'une prise optique dans l'appartement.

Conversions

Tableau des conversions

Pour les conversions, voici un tableau avec des chiffres de base :

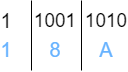

| Binaire | Décimal | Hexadécimal |

|---|---|---|

| 0000 | 0 | 0 |

| 0001 | 1 | 1 |

| 0010 | 2 | 2 |

| 0011 | 3 | 3 |

| 0100 | 4 | 4 |

| 0101 | 5 | 5 |

| 0110 | 6 | 6 |

| 0111 | 7 | 7 |

| 1000 | 8 | 8 |

| 1001 | 9 | 9 |

| 1010 | 10 | A |

| 1011 | 11 | B |

| 1100 | 12 | C |

| 1101 | 13 | D |

| 1110 | 14 | E |

| 1111 | 15 | F |

Base 10 (décimal)

La base 10 (décimal) ou appelée aussi base X est constituée de chiffres allant de 0 à 9.

Base 10 → Base 2

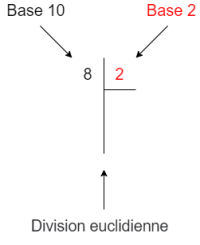

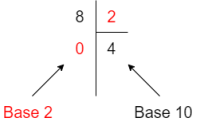

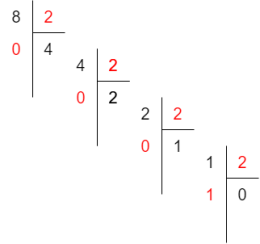

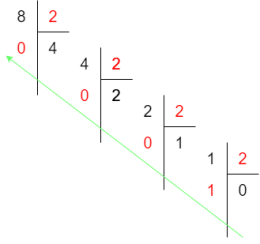

Pour faire une conversion de la base 10 (décimale) en base 2 (binaire), voici les étapes :

- Dans un premier temps, faire une divison euclidienne où, à droite, vous écrivez 2 pour base 2 et à gauche le nombre à convertir.

- Ensuite, regarder combien de fois vous pouvez mettre le chiffre 2 dans le 8. Dans notre cas, nous pouvons le mettre 4 fois. Écrire donc en-dessous du 2 le chiffre 4 et, sous le 8, mettre le chiffre 0 (bit en binaire) car il nous reste 0 chiffre décimal.

- Continuer à répéter cette opération jusqu'à ce que vous ne puissiez plus mettre le chiffre 2 dans le chiffre qui représente la base 10.

- Une fois que vous êtes à 0 pour le chiffre décimal, vous avez terminé l'opération. Pour la réponse, il suffit de prendre du bas jusqu'en haut pour avoir la réponse. 1 000 dans notre cas.

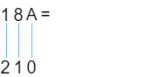

Base 10 → Base 16

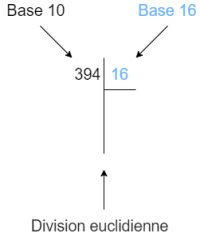

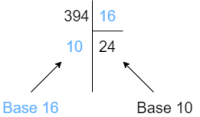

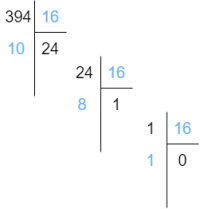

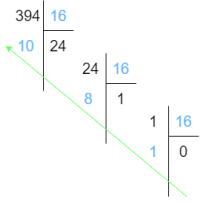

Pour faire une conversion de la base 10 (décimale) en base 16 (hexadécimale), voici les étapes :

- Dans un premier temps, faire une divisons euclidienne où, à droite, vous écrivez 16 pour base 16 et à gauche le nombre à convertir.

- Ensuite, regarder combien de fois vous pouvez mettre le chiffre 16 dans le 394. Dans notre cas, nous pouvons le mettre 24,625 fois. Écrire donc en-dessous du 16 le chiffre 24 et sous le 394, vous mettez ce qu'il manque pour atteindre les 394. Ici, il manque 10 et pour trouver ce chiffre, faire 24,625 - 24 puis *16.

- Continuer à répéter cette opération jusqu'à ce que vous ne puissiez plus mettre le chiffre 16 dans le chiffre qui représente la base 10.

- Une fois que vous êtes à 0 pour le chiffre décimal, vous avez terminé l'opération. Pour la réponse, il suffit de prendre du bas jusqu'en haut pour avoir la réponse. Attention, en hexadécimal quand le chiffre dépasse le 9, ça devient des lettres. Basez-vous sur ce qu'il est écrit sur le tableau - hexadécimal.

(Rappel : 10 = A, 11 = B, 12 = C, 13 = D, 14 = E et 15 = F)

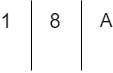

Dans notre cas, la réponse serait 18A.

Base 16 (hexadécimal)

La base 16 (hexadécimal) est constituée de chiffres et de lettres allant de 0 à F, 0 à 9 pour les chiffres et A à F pour les lettres. Donc, les lettres sont en réalité des chiffres (par exemple, 13 = D).

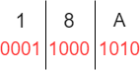

Base 16 → Base 2

- Pour faire le plus simple possible : base 16 vers base 2, utiliser le tableau de conversion.

- Dans un premier temps, découper la valeur hexadécimale en 3 parties.

- Ensuite, utiliser le tableau de conversion et écrire à quoi correspond chaque valeur. Par exemple, A hexadécimal correspond à 1010 en binaire.

- Voilà, c'est terminé. N'oubliez pas de retirer les 0 à la fin de la réponse qui sont inutiles. Dans notre cas, la valeur en binaire est de 110001010.

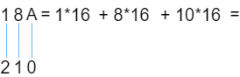

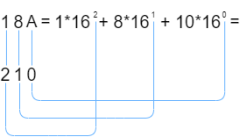

Base 16 → Base 10

- Dans un premier temps, classer de 0 jusqu'au dernier nombre la valeur hexadécimale de base.

- Ensuite, après le "=", écrire chaque chiffre hexadécimal*16 puis mettre un + entre chacun. Attention, les lettres reprennent un chiffre, par exemple A devient 10.

- Une fois que tout est écrit, utiliser les chiffres avec lesquels vous avez classé de 0 jusqu'au dernier nombre votre valeur hexadécimale en tant que puissance pour le 16 dans le calcul.

- Pour terminer, calculer le tout, vous aurez votre réponse en décimal. Dans notre cas, la valeur est de 394.

Base 2 (binaire)

La base 2 (binaire) est constituée de chiffres allant de 0 à 1.

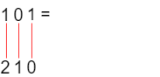

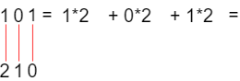

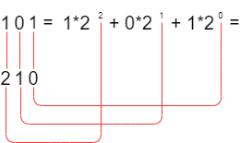

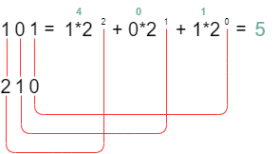

Base 2 → Base 10

- Dans un premier temps, classer de 0 jusqu'au dernier nombre la valeur binaire de base.

- Ensuite, après le égal, écrire chaque chiffre binaire*2 puis mettre un + entre chacun.

- Une fois tout écrit, utiliser les chiffres avec lesquels vous avez classé de 0 jusqu'au dernier nombre votre valeur binaire en tant que puissance pour le 2 dans le calcul.

- Pour terminer, calculez le tout, vous aurez votre réponse en décimal. Dans notre cas, la valeur est de 5.

Base 2 → Base 16

- Pour faire le plus simple possible base 2 vers base 16, utiliser le tableau de conversions.

- Dans un premier temps, découper votre valeur binaire en série de 4 chiffre et en commençant par la droite. Si dans une série, vous avez moins de 4 chiffres, ce n'est pas grave, prenez ce qu'il y a.

- Ensuite, utiliser le tableau de conversions et écrire à quoi correspond chaque valeur. Par exemple, 1010 binaire correspond à A en hexadécimal.

- Voilà, c'est terminé. Assembler le tout. Dans notre cas, la valeur est de 18A.

Calcul

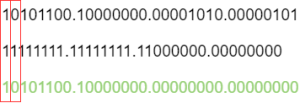

Pour les exemples, je vais utiliser l'adresse IP 172.128.10.5 et le masque 255.255.192.0

Déterminer l'adresse du réseau

Pour déterminer la partie réseau sur une adresse IP, voici une méthode possible :

- Dans un premier temps, passer votre adresse IP ainsi que votre masque de sous-réseaux en binaire.

- Une fois que c'est fait, aligner les deux parties. Une fois qu'elles sont alignées, écrivez en dessous : 1 si sur la partie du haut et du bas c'est les deux un 1 ou 0 si sur la partie du haut vous avez un 0 et un 0 en bas. Aussi, si vous avez un 0 en haut et un 1 en bas, vous mettez 0 (et inversement, 1 en haut et 0 en bas).

- Ici, on peut voir que la partie réseau de l'adresse IP 172.128.10.5 est le 172.128.

Aussi, pour trouver facilement la partie réseau d'une adresse IP, vous pouvez vous baser sur le masque de sous-réseau. S'il y a du 255, c'est que c'est du réseau dans tous les cas.

Déterminer les hôtes disponible sur l'adresse

Pour déterminer combien d'hôtes sont disponibles sur une adresse IP, voici une méthode possible :

- Dans un premier temps, passer le masque de sous-réseau en binaire.

- Ensuite, prendre la partie des 0 dans votre masque de sous-réseau qui a été convertie en binaire et ré-écrivez-les mais en remplaçant ces 0 par des 1.

- Une fois que c'est fait, convertir le tout en nombre décimal. Dans notre cas, ça nous fait 16'383 hôtes disponible.

- Pour terminer, ajouter un +1 dans votre nombre d'hôtes disponibles car vous pouvez coder des nombres à partir de 0. Ensuite, faire -2 car vous ne pouvez pas assigner à une machine l'adresse réservée pour le broadcast ou celle pour le réseau.

- Attention, dans cet exemple, il y a déjà une partie de la partie hôte qui est utilisée. Ici, je vous ai montré comment calculer à partir d'une adresse où il y a déjà des hôtes qui sont occupés.

Déterminer la plage adressable du réseau

Pour déterminer le début et la fin d'une plage d'adresses IP, voici une méthode possible :

- Dans un premier temps, il faut trouver la partie hôte de votre adresse IP.

- Une fois trouvée, il faudra trouver le nombre magique. Pour le faire, vous faites 256-192. Ce qui donne 64.

- 192 c'est le début de la partie hôte de notre masque de sous-réseau.

- Ensuite, vous faites 10÷64, ce qui donne 0,15625. Prenez uniquement le chiffre plein, en l'occurrence 0 dans notre cas.

- 10 c'est le début de la partie hôte qu'on voit dans notre adresse IP.

- Pour l'adresse de début, il faudra faire 64*0+1. Donc, notre adresse de début sera 172.128.0.1.

- Le 1 à la fin c'est parce qu'on ne peut pas commencer une plage à 0, le 0 est réservé au réseau.

- Pour l'adresse de fin, il faudra simplement faire 0 + 64 - 1, ce qui donnera donc 63. Donc, l'adresse de fin sera 172.128.63.254.

- Attention, on fait aussi -1 sur le 255 car le 255 est réservé pour du broadcast. Ce qui donne donc 254.

- Le 255 à la fin c'est parce que on s'est basé sur le 3ème octet, vu que c'est le début de la partie hôte. Donc, automatiquement derrière, l'octet d'après va se remplir au maximum.

Donc, notre adresse de début sera 172.128.0.1 et l'adresse de fin sera 172.128.63.254. L'adresse de sous-réseau sera donc 172.128.0.0 et l'adresse de diffusion sera 172.128.63.255.

Mise en place d'une infrastructure informatique

Pour la mise en place de l'infrastructure informatique, je me suis basé sur l'exercice DepaWeb.

Procédure

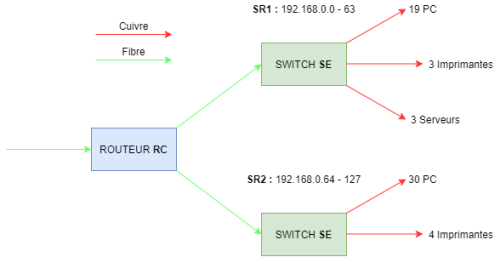

Dans cet exercice, nous savons que l'entreprise est sur deux étages qui font 38 et 25m et que, sur les deux étages, il nous est demandé de faire deux sous-réseaux, un pour chaque étage.

- Dans un premier temps, lister tout le matériel que vous avez par étage.

- 1er étage :

- 19 PC

- 3 imprimantes

- 3 serveurs

- Nous avons au total 25 hôtes.

- 2ème étage :

- 30 PC

- 4 imprimantes

- Nous avons au total 34 hôtes.

- 1er étage :

- Ensuite, lire les contraintes qui vous sont imposées par la personne contactant l'entreprise.

- Une fois que tout est bien pris en compte, choisir le matériel dont vous avez besoin pour la mise en place.

- Une fois le matériel choisi, il faudra définir quelle classe d'adresses IP vous allez utiliser. Dans notre cas, nous allons prendre la classe C.

- Pourquoi ? Car la classe C permet d'avoir 255 hôtes, ce qui est suffisant pour notre utilisation car nous avons au maximum 34 hôtes.

- Maintenant que nous savons quelle classe nous allons utiliser, nous pouvons donc désormais commencer à calculer les sous-réseaux.

- Après avoir calculé les sous-réseaux, faire un schéma hiérarchique pour expliquer le gros du fonctionnement de votre infrastructure.

- Une fois fait, vous devez faire un annuaire pour l'adressage IP afin de voir quelle sera l'adresse de sous-réseau, de début, de fin et de diffusion.

- Pour terminer, compléter le schéma de l'entreprise par rapport à la position du routeur, des switches et des imprimantes.

Choisir le matériel

Concernant le routeur, nous en avons besoin d'un qui soit administrable, possède des ports fibre et fournisse suffisamment de débit.

- Routeur RC

Ensuite, pour les switches ou hubs, il en faudra un par étage. Ici, on ne va surtout pas utiliser des hubs car moins préformant que des switches. Concernant les switches que nous allons utiliser, il en faut un qui soit administrable, possède des ports fibres, possède suffisamment de ports pour notre utilisation et fournisse assez de débit.

- Switch SE (2x)

Pour finir, il vous faut choisir des imprimantes. Les imprimantes doivent avoir un port réseau avec un bon débit et doivent pouvoir imprimer 24 pages/min.

- Imprimante IA (3x)

- Imprimante IE (4x)

Calculer les sous-réseaux

Dans le sous-réseau, nous avons besoin d'un nombre magique, d'un masque de sous-réseau et d'une plage d'adresses IP.

Nombre magique

En premier temps, afin de pouvoir trouver le reste, nous allons trouver le nombre magique. Pour le trouver, faites 2ⁿ-2. La réponse doit être supérieure à 34 car nous avons 34 hôtes (toujours prendre l'étage ou les appareils qui ont le plus d'hôtes). Dans notre cas, ça sera 2 puissance 6, ce qui fait 64 (pour l'instant, faites sans le -2).

- Nombre magique : 64

Masque de sous-réseaux

Ensuite, trouver le masque de sous-réseau. Pour ce faire, sachant que nous utilisons une adresse IP de classe C, le masque par défaut sera 255.255.255.0. Donc faites simplement 256-64. Ce qui fait 192.

- Masque de sous-réseau : 255.255.255.192

Plage d'adresse IP

Pour terminer, il vous faut définir la plage d'adresses IP que vous allez utiliser. Sachant que votre classe d'adresse IP est la classe C, vous allez utiliser le début de l'adresse privée 192.168. Vu que vous avez un seul site, vous pouvez faire 192.168.0. Maintenant, pour définir le host_id, vous allez vous basez sur votre nombre magique (64).

- 192.168.0.0 - 63 (Plage 1) | 64 - 127 (Plage 2) | 128 - 191 (Plage 3) | 192 - 255 (Plage 4)

Dans notre cas, nous allons utiliser la plage 192.168.0.0-63 pour le première étage et 192.168.0.64-127 pour le deuxième étage.

Schéma hiérarchique

Voici le schéma hiérarchique par rapport à l'infrastructure que nous avons mis en place :

Annuaire

Voici un exemple d'annuaire. L'annuaire, vous devez le définir par rapport au nombre d'appareil pour chaque plage. Ici, nous avons la plage de l'étage 1 et 2.

| Sous réseau | Début | Fin | Diffusion |

|---|---|---|---|

| 192.168.0.0 | 192.168.0.1 | 192.168.0.62 | 192.168.0.63 |

| 192.168.0.64 | 192.168.0.65 | 192.168.0.127 | 192.168.0.128 |

Schéma de l'entreprise

Nous avons pas eu le temps de faire le schéma malheureusement, mais basez-vous sur le faites que un câble Ethernet ne doit pas dépasser les 100M sinon il perd de la vitesse.