Module 263 - Assurer la sécurité des terminaux ICT utilisateurs

Informations du cours

- Cours basé sur la sécurité d'un utilisateur, donné par F. Di Renzo

- Adresse mail de l'enseignant : fabrice.direnzo@eduvaud.ch

DoS/DDoS

Une attaque par déni de service est une attaque informatique qui a pour but de perturber le trafic d'un réseau, serveur ou service en le submergeant de paquets pour le rendre indisponible.

Au départ, il n'y avait qu'un seul attaquant, on appelait donc ça du DoS (abr. denial of service attack). Par la suite, ç'a évolué afin d'avoir plus qu'un seul attaquant, on appelait donc ça du DDoS (abr. distributed denial of service attack). Généralement, les attaques à plusieurs sont faites à partir de machines zombies contrairement aux attaques simples où c'est généralement un utilisateur.

Aussi, il y a plusieurs différences entre les deux types d'attaques. Notamment :

- La vitesse d'attaque est accrue quand il y a plusieurs machines de différents réseaux qui attaquent ;

- Il est plus compliqué d'arrêter plusieurs machines qui attaquent simultanément que quand il y en a qu'une seule ;

- S'il y a plusieurs attaquants, il est plus compliqué de tracer l'auteur de l'attaque que quand il y en a qu'un seul ;

- La densité du trafic est plus saturée lorsque plusieurs machines attaquent que quand il y en a qu'une seule (plus de paquets).

Fonctionnement

Une attaque DDoS peut être réalisée de plusieurs manières. L'objectif est de submerger de paquets afin de faire saturer la bande passante pour le rendre injoignable. Voici les différentes attaques existantes :

- UDP flood attack ;

- ICMP flood attack ;

- Ping of Death ;

- Smurf attack.

Protection

Il est possible de contrer une simple attaque DoS en identifiant l'adresse IP qui essaie de nous submerger et en la bannissant au niveau du pare-feu ou du serveur.

Aussi, le fait d'avoir une bonne architecture réseaux avec plusieurs serveurs offrant le même service qui servent comme backup peut permettre un simple ralentissement du service plutôt qu'un arrêt total.

Mettre en place un service tampon "Cleaning Center" pour nettoyer et filtrer le trafic ainsi que faire du Monitoring afin de se rendre compte assez tôt d'une attaque et de pouvoir limiter les dégâts.

Botnet

Botnet désigne un réseau de robots informatiques qui communiquent entre eux pour exécuter des tâches.

On appelle ça aussi des machines zombies car ce sont, par exemple, des ordinateurs qui se sont fait infecter et qui sont utilisés pour de l'usage malveillant. Par exemple :

- Participer à des attaques DDoS ;

- L'envoi de spam par mail ;

- Récupérer des informations sur les utilisateurs des machines infectées.

Il y a plusieurs usages des botnets. Cliquez ici pour en voir plus.

Comment le savoir

Pour savoir si votre machine a été infectée, voici quelques symptômes :

- Le ventilateur de votre machine démarre à pleine vitesse lorsque que l'ordinateur est inactif ;

- Lenteur de connexion internet ;

- Pop-ups publicitaires s'ouvrent de façon intempestive ;

- Des courriels sont envoyés à votre insu ;

- Utiliser la commande "netstat" sur l'invite de commande, afin de vérifier les connexions établies entre la machine et le réseau. Si elles sont très nombreuses et paraissent illégitimes, il est probable que la machine soit infectée.

Astuce : Démarrer l'invite de commande en tant qu'administrateur.rice, et utiliser la commande "netstat -b" permet d'afficher, en sus, l'application ayant établi la connexion.

Phishing

Quand on parle de phishing, on parle littéralement de pêcher des informations d'un.e utilisateur.rice pour récupérer, par exemple, un mot de passe, numéro de carte de crédit, etc.

Il s'agit bien souvent de mails tentant de d'imiter des mails officiels pour obtenir vos informations (mails dénonçant une activité suspecte sur votre compte PayPal par exemple, vous invitant à entrer vos identifiants pour prouver que c'est bien vous).

Pour vous protéger du phishing, il suffit de faire attention à plusieurs choses avant de faire quoi que ce soit. Voici quelques exemples :

- Ne pas répondre aux mails/messages ;

- Ne pas cliquer sur les liens ;

- Ne pas ouvrir les pièces jointes d'un mail ;

- Vérifier l'expéditeur du mail/le numéro de la personne qui vous contacte (SMS, appel) ;

- La crédibilité du message/mail (orthographe, mise en page) ;

- Regarder la source du mail et faire un WhoIS sur l'adresse IP ou regarder le serveur de provenance.

Scam

Le scam est une branche dans le phishing qui vise principalement l'argent. Contrairement au phishing en général qui a pour but de récupérer des informations sur l'utilisateur, le scam a pour but de récupérer de l'argent.

Une des façons les plus célèbres est de se faire passer pour un prince qui veut vous donner des millions.

Ingénierie sociale

L'ingénierie sociale est une technique d'arnaque qui se base sur la manipulation psychologique ou de jouer sur les sentiments de l'utilisateur.

L'objectif est que vous donniez à la personne malveillante un bien, un virement d'argent, des informations personnelles, etc.

Les personnes malveillantes peuvent s'y prendre de diverses manières pour vous piéger. L'une des techniques les plus connues est de faire de l'usurpation d'identité et de se faire passer, par exemple, pour un.e représentant.e de votre banque.

Sextortion

Le sextortion est une méthode d'arnaque sur des personnes en leur faisant du chantage, comme menacer de publier des photos privée/dénudées/explicites s'ils ne font pas ce qu'on leur demande.

Smishing

Il s'agit d'une technique de phishing par SMS.

Mot de passe

Entropie

L'entropie représente la robustesse d'un mot de passe, soit la capacité à résister aux cassages de mot de passe.

La robustesse est mesurée par rapport aux tentatives nécessaires à la personne pour casser le mot de passe. Pour estimer, en mathématique nous utilisons le logarithme.

Conseil

Pour assurer un mot de passe fort, il sera beaucoup plus intéressant d'augmenter le nombre de caractères que d'alphabets (majuscules, minuscules, caractères spéciaux, nombres, etc.) car, mathématiquement, ça prendra beaucoup plus de temps à craquer.

La recommandation nous donnes une entropie entre 29 et 100 suivant les instituts.

Logarithmes

En mathématique le logarithme est l'opération inverse de l'exponentielle. L'exponentiel va faire effet boule de neige, plus il va grandir, plus il va croître rapidement. Les logarithmes vont, au contraire, avoir tendance à décroître leur croissance à mesure qu'ils grandissent.

| Alphabet | Alphabet en MAJUSCULE | Numérique | Caractère spéciaux |

|---|---|---|---|

| 26 caractères | 26 caractères | 0-9 (soit 10 caractères) | 90 caractères |

- Pour les calculs, nous allons utiliser une calculatrice qui a l'option Ln/log.

Calcul

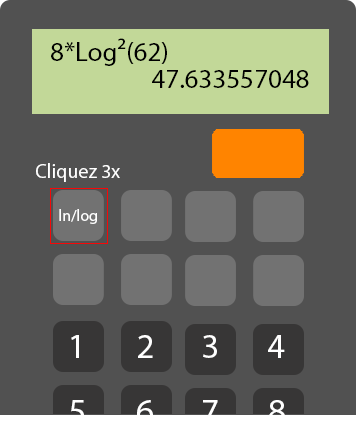

Pour le calcul, voici les deux exemples. Un mot de passe court mais avec des numéros et majuscules et un autre qui est long et qui a des majuscules.

- S3dzOKsn

- SaladeTomateoignonChef

Pour le premier mot de passe, nous allons faire les calculs suivants :

- Nombre de caractère*Log²(Alphabet + Alphabet MAJ + Numérique)

Ici, nous pouvons voir que la réponse est 47.633557048, mais nous n'allons prendre que le 47 pour faire notre réponse.

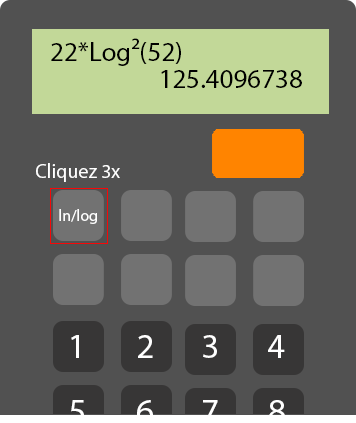

Pour le deuxième mot de passe, nous allons refaire les mêmes calculs :

- Nombre de caractère*Log²(Alphabet + Alphabet MAJ)

La réponse est de 125.4096738, mais ici aussi nous allons prendre uniquement le 125, ce qu'il y a avant la virgule.

En conclusion, nous pouvons voir que un mot de passe court avec des majuscules et des numéros à une entropie de 47 et celui qui est plus long mais qui a que des majuscules comme spécificité a 125. Le deuxième mot de passe est donc plus sécurisé.

Probabilité

- Nous avons six ballons (caractère) de sept couleurs différentes (alphabet).

Il sera beaucoup plus intéressant d'augmenter le nombre de caractères que d'alphabets (majuscules, minuscules, caractères spéciaux, nombres, etc.) car, mathématiquement, ça prendra beaucoup plus de temps à craquer. Ici la couleur correspond à l'alphabet, donc on préférera augmenter le nombre de ballons.

Pour résumer, toujours favoriser le nombre de caractères que d'alphabets.

Dictionnaire

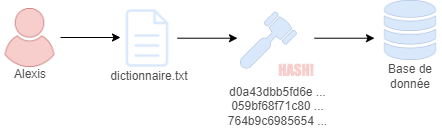

Une attaque par dictionnaire consiste à créer une liste de mots sur un fichier TXT.

Ensuite, il faudra baser l'attaque sur ce fichier pour qu'il essaie tous les mots, un par un.

Temps

Pour calculer le temps nécessaire maximum pour cracker un mot de passe, il suffit de multiplier le nombre de possibilités par le nombre de tentatives possibles par seconde/minute/heure.

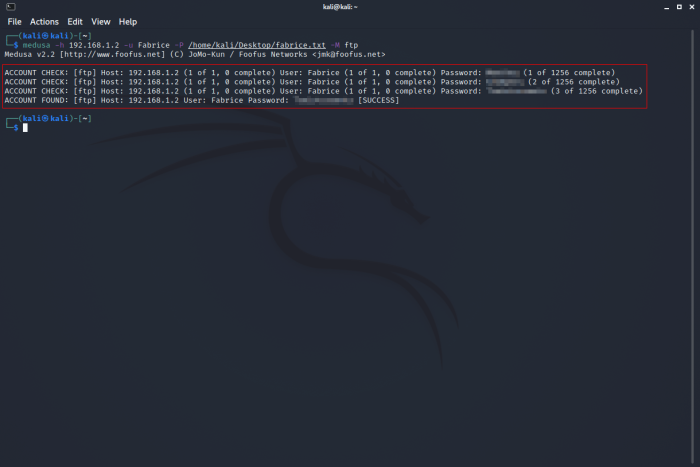

Cracker un MDP (Medusa)

L'objectif ici est de cracker le mot de passe du FTP en utilisant Medusa sur un système d'exploitation Linux (sur Kali dans notre cas). Il faudra se connecter en LAN et l'adresse IP de la machine où se trouve le FTP est 192.168.1.2. Nous avons déjà le nom d'utilisateur du FTP.

- Il faut, dans un premier temps, créer une worldlist basée sur des informations de l'utilisateur que nous avons trouvées sur internet et qui pourraient potentiellement correspondre au mot de passe. Ce type d'attaque s'appelle une attaque par dictionnaire.

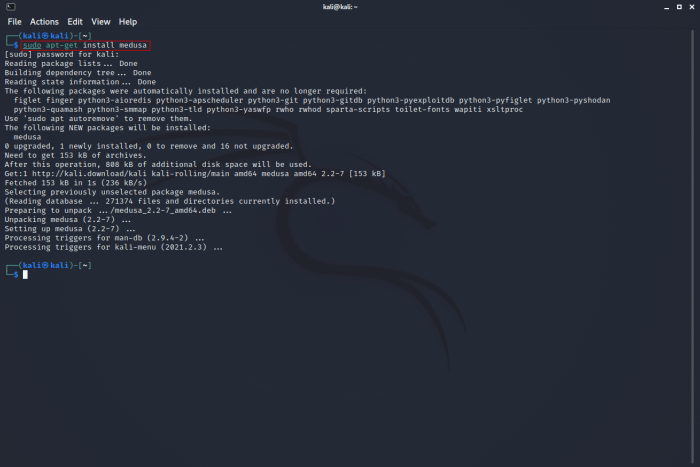

- Une fois que la worldlist est prête, il faudra démarrer la VM et installer Medusa.

$ sudo apt-get install medusa

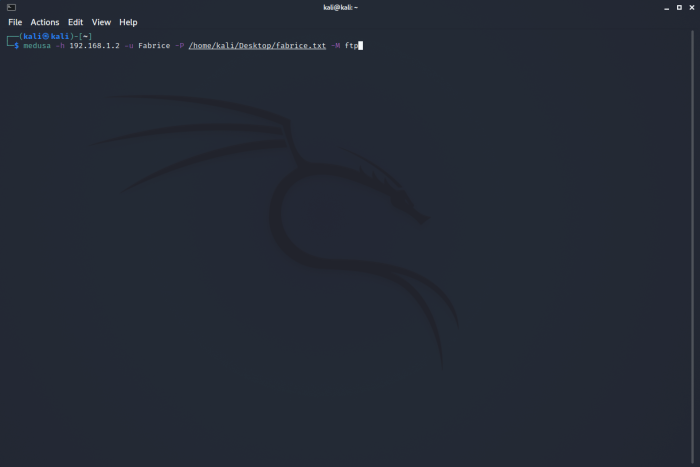

- Ensuite, vous allez pouvoir exécuter Medusa pour qu'il essaie les différents mot de passe que vous avez mis dans votre worldlist.

medusa -h 192.168.1.2 -u Fabrice -P /home/kali/Desktop/fabrice.txt -M ftp- -h : l'hôte à atteindre ;

- -u : le nom d'utilisateur ;

- -P : le mot de passe, dans notre cas le chemin d'accès à notre wordlist pour qu'il puisse tous les essayer ;

- -M : le service à atteindre.

- Dès que Medusa aura été exécuté, il va essayer chaque mot de passe de la wordlist. Si le mot de passe correct y est inclus, il vous mettra un message [SUCCESS].

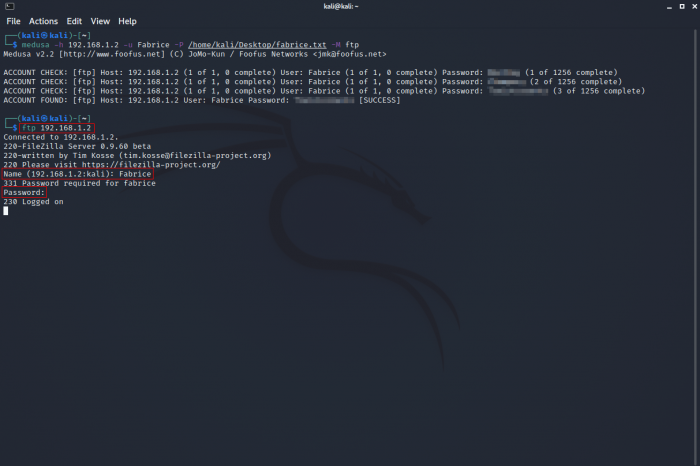

- Vous avez maintenant le mot de passe. Vous pouvez donc désormais vous connecter au FTP.

ftp 192.168.1.2

Vous avez désormais accès au FTP de M. Di Renzo.

- Bonus : pour crée un dossier, faites

mkdir nom du dossier

Chiffrement

Le chiffrement permet de rendre incompréhensible par exemple un document pour un utilisateur car il sera chiffré. Le seule moyen de comprendre ce qui est écrit, c'est de le déchiffrer.

Cryptographie

Le concept de la cryptographie est de chiffrer toutes les données afin de les rendre illisibles en remplaçant par exemple des lettres d'un message claire par un caractère au hasard de tel sorte à le rendre indéchiffrable sans clé.

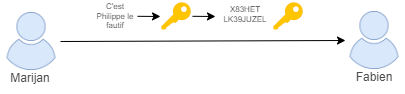

Symétrique

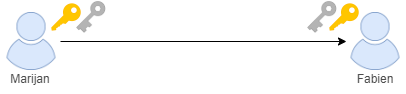

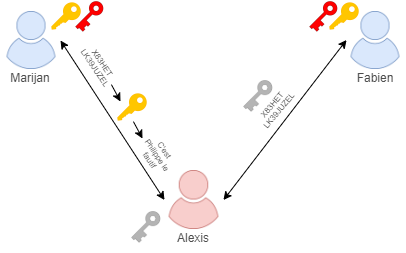

Voici le fonctionnement de la cryptographie symétrique :

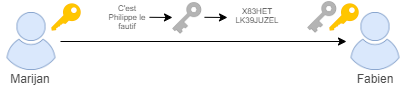

- Dans un premier temps, Marijan va envoyer une clé secrète à Fabien. Les deux utilisateurs se trouvent dans le même canal de communication.

- Ensuite, Marijan va envoyer un message à Fabien qu'il va le chiffrer en le passant dans la clé secrète.

- Fabien a reçu le message de Marijan qui est chiffré. Il va utiliser la clé qu'il a reçue pour le déchiffrer.

- Le problème, c'est que si quelqu'un de malveillant s'introduit dans le canal de communication dès le début, lui aussi aura la clé secrète et pourra déchiffrer les messages envoyés.

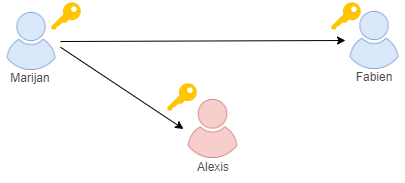

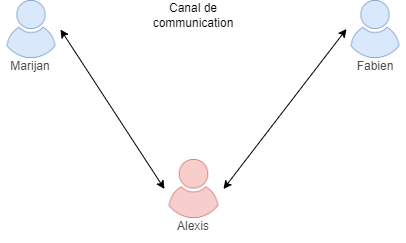

Asymétrique

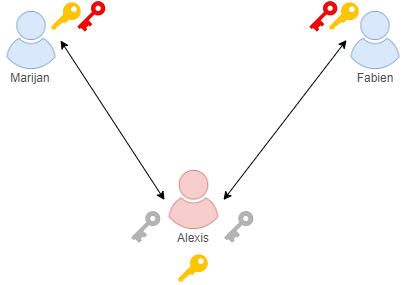

Voici le fonctionnement de la cryptographie asymétrique :

- Cette fois, il y aura pas une clé, mais deux. Une clé publique et une clé privée.

- Dans un premier temps, Marijan va envoyer sa clé publique à Fabien et inversement, Fabien va envoyer la sienne à Marijan. Les deux utilisateurs se trouvent dans le même canal de communication.

- Ensuite, Marijan va envoyer un message à Fabien qui va le chiffrer avec la clé publique à Fabien.

- Fabien a reçu le message de Marijan qui est chiffré. Il va utiliser sa clé privée pour le déchiffrer.

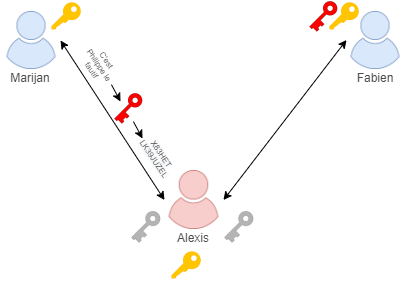

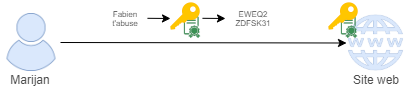

- Le problème, c'est que si quelqu'un de malveillant s'introduit dans le canal de communication dès le début, lui aussi aura les clés publiques de Marijan et Fabien, il pourra donc se faire passer pour eux.

Il va dans un premier temps recevoir la clé publique de Marijan et il va envoyer la sienne à Fabien. Inversement pour Fabien, il va la recevoir et envoyer la sienne à Marijan.

Donc, dès que Marijan va envoyer un message à Fabien, il va le chiffrer avec la clé publique d'Alexis (la personne malveillante) et l'envoyer à Alexis en pensant que c'est Fabien.

Ensuite, Alexis va déchiffrer le message avec sa clé privée. Pour éviter que ça soit suspect, il va re-chiffrer le message avec la clé publique à Fabien et l'envoyer à Fabien aussi qui lui va le déchiffrer.

- Attention, la clé de déchiffrement est publique et la clé de chiffrement privée uniquement si il y a une méthode d'authentification. Sinon, c'est la clé de chiffrement qui est publique et celle de déchiffrement qui est privée.

Certificat

Le certificat permet d'éviter d'avoir des problèmes d'usurpation quand on fait de la cryptographie asymétrique. Il permettra donc à une clé publique d'être au nom de quelqu'un.

C'est un fichier qui contient diverses informations notamment :

- Une clé publique ;

- Des informations sur la personne ;

- Des informations sur les certificats ;

- La signature électronique d'une autorité de certification.

Signature électronique

La signature électronique est une signature d'une autorité de certification. À l'intérieur, on y retrouve les éléments suivants :

- Preuve que le certificat a été vérifié ;

- Garantie de l'intégrité des informations ;

- Combinaison entre les infos du certificat et la clé publique, le tout chiffré par la clé privée de l'autorité de certification.

Autorité de certification

C'est une institution qui émet des certificats.

Pour créer son certificat, il faut leur fournir les informations suivantes :

- Clé publique ;

- Informations sur la personne ;

- De l'argent (ce n'est pas gratuit).

Ensuite, l'institution va vous fournir un certificat avec, à l'intérieur, vos informations que vous leur avez transmises avec une signature électronique de l'autorité de certification.

Donc, dans votre clé publique, vous aurez votre certificat qui atteste bien qu'elle vous appartient pour éviter l'usurpation d'identité.

Fonctionnement

Voici le fonctionnement d'un échange sur un site web en HTTPS :

- Marijan se rend sur le site de sa banque en tapant l'adresse en HTTPS.

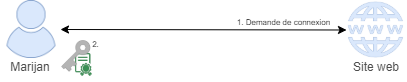

- Une fois dessus, Marijan va faire une demande de connexion sécurisée sur le site. Le site va lui envoyer une clé publique avec un certificat dedans.

- Ensuite, le navigateur de Marijan va vérifier si le certificat est valide auprès de l'autorité de certification.

- Si tout est OK, Marijan va envoyer une clé secrète avec le certificat dedans au site web. À partir de maintenant, la communication entre le site et Marijan se fera en symétrique avec un certificat qui protège la clé des personnes malveillante qui essaieraient de s'infiltrer entre les échanges.

Diverses informations

La cryptographie asymétrique et symétrique sont valables uniquement s'il y a un protocole de sécurité (SSL/TLS). Si vous êtes, par exemple, sur un site web qui est en HTTP, il n'y aura pas de cryptographie.

Hashage

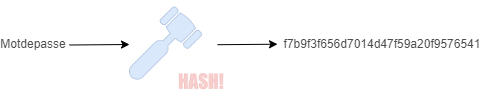

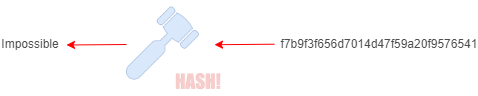

Un hash est une fonction en sécurité informatique qui consiste à prendre une donnée qui est entrée et la ressortir avec des caractères au hasard servant d'empreinte numérique.

L'avantage de cette méthode, c'est que c'est irréversible. C'est-à-dire que si, par exemple, on entre notre donnée Motdepasse, elle ressort par exemple f7b9f3f656d7014d47f59a20f9576541.

Si on essaie, par contre, de faire le chemin inverse, c'est-à-dire entrer f7b9f3f656d7014d47f59a20f9576541, ça ne marchera pas, on obtiendra pas la donnée initiale.

Dernière chose, si on met deux données différentes et qu'on calcule le hash, ils ne doivent pas être identiques.

À quoi sert-il

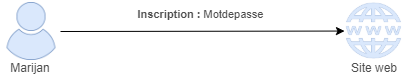

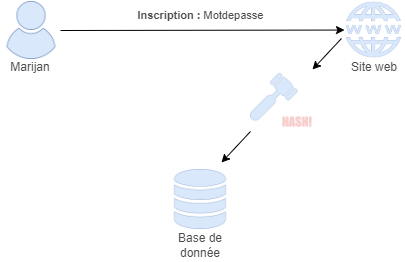

Dans un cas réel, le hash est utilisé, par exemple, dans une base de données qui contient plusieurs mots de passe.

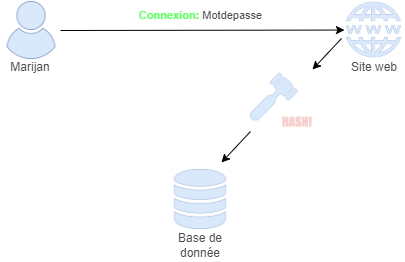

- Marijan va s'inscrire sur un site et entre sont mot de passe qui est Motdepasse.

- Ensuite, le mot de passe entré va être stocké dans la base de données du site mais il sera hashé.

- Une fois le compte créé, Marijan va tenter de se connecter au site internet, lorsqu'il se connecte, Motdepasse sera hashé et le site va faire une recherche dans la base de données et va vérifier si le hash correspond bien à ce qu'il y a dedans.

- Dans le cas où quelqu'un de malveillant récupère la base de données, il aura les mots de passe mais ils seront tous hashés. Pour tenter de récupérer les mots de passe, il pourra faire une attaque par dictionnaire qui ensuite les hashe pour tenter de bruteforce la base de données.

On ne retrouve pas le hash uniquement dans des bases de données, mais également dans :

- Pour la sécurité dans la blockchain ;

- Pour la vérification de l'intégrité d'un document.

Fonctions

Il existe différentes fonctions de hashage. Voici les principales :

- MD5 : 128 bits, pas sécurisé ;

- SHA1 : 160 bits, pas sécurisé ;

- SHA2 : 256 bits ou 512 bits, sécurisé.

Peu importe la taille du texte, le hash sera toujours de la même taille. La seule différence de taille c'est uniquement entre les fonctions (par exemple, MD5 sera plus court que SHA1).

Pour les fonctions non sécurisé, elles ne sont donc plus vraiment utilisées aujourd'hui. Toutefois, on peut toujours l'utiliser comme fonction de hashage si on ajoute un salt. Cette méthode renforce le hashage contre le bruteforce et rainbow tables. Salt ajoute simplement une chaîne de caractères au mot de passe pour le rendre plus compliqué à casser.

- Exemple, si notre mot de passe est Test et qu'on rajoute un salt, le mot de passe sera TestMotdepassecomplexe.

Pour déterminer un bon hashage, voici quelques points :

- Déterministe : peu importe la donnée, si on l'a hachée deux fois, il faut que ça soit bien le même résultat ;

- Effet avalanche : il faut que la moindre erreur de la donnée entrée mène à un hash complètement différent (exemple, Test = 92 - TeRt = 834).

- Rapide à calculer : il faut simplement que le hash se crée rapidement.

- Sens unique : comme expliquer ici, on ne veut pas qu'un hash soit réversible.

- Résistance aux collisions : il ne faut pas que deux données aient le même hash.

En réalité, aujourd'hui, on ne sait même pas si SHA2 possède toutes ces propriétés, mais il reste tout de même fiable et sécurisé.

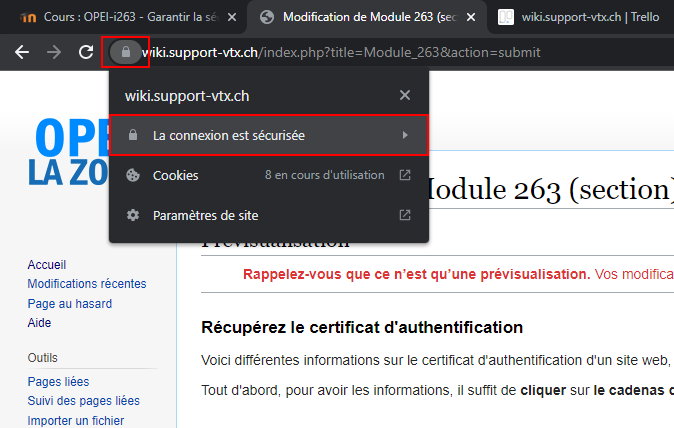

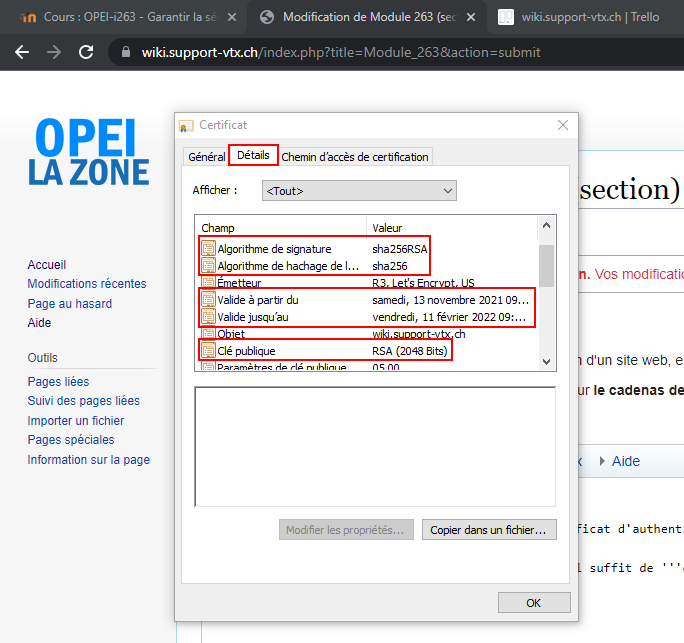

Récupérer le certificat d'authentification

Voici différentes informations sur le certificat d'authentification d'un site web, en l'occurrence wiki.support-vtx.ch.

- Tout d'abord, pour avoir les informations, il suffit de cliquer sur le cadenas de sécurité du site puis La connexion est sécurisée.

- Ensuite, vous allez avoir une fenêtre Certificat qui va s'ouvrir. Dedans, allez sous Détails. Une fois sous Détails, vous pouvez retrouver différentes informations notamment :

- L'algorithme de signature ;

- L'algorithme de hachage ;

- La validité du certificat ;

- La clé publique.

Virus

Un virus informatique est un automate logiciel autoréplicatif. Certains sont inoffensifs, d'autres contiennent du code malveillant. Le fonctionnement d'un virus s'apparente à celui des virus biologiques : comme lui, il essaie de contaminer tout ce qu'il peut, en essayant de rester invisible aux yeux de l'organisme infecté, et de se répandre le plus rapidement et largement possible. Il peut perturber plus ou moins gravement le fonctionnement de l'ordinateur infecté. Un virus se répand par tout moyen d'échange de données numériques, comme les réseaux informatiques ou les périphériques de stockage externes (clés USB, disques durs, etc.).

Certains ont pour effet de reformater les disques durs, alors que d'autres s'appliquent à désordonner les données composant les documents. En colonisant votre espace disque et votre mémoire vive, ils engendrent des baisses de performances significatives. Leur capacité à se reproduire est leur point fort, et plus la parade sera longue à venir, plus l'ordinateur régressera en termes de performances.

Un virus, aussi bien conçu soit-il, ne peut se propager sans l'aide de l'humain. En effet, un programme infecté doit être exécuté pour que le virus soit actif. Tant que l'on n'y touche pas, le programme infecté est inoffensif. Cependant, certains programmes, sont parfois paramétrés pour effectuer automatiquement des actions potentiellement dangereuses sans véritable intervention de l'utilisateur.rice. Ainsi, l'ouverture automatique d'un mail dans le volet de visualisation peut tout à fait ouvrir un fichier infecté si votre application n'a pas été protégée contre cette faille.

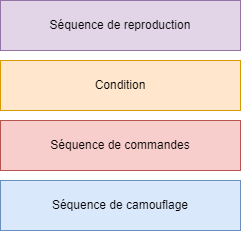

Les virus sont constitués d'un programme principal et de sous-programmes. Le programme principal n'est autre que le mécanisme de reproduction, qui consiste à localiser des nouveaux fichiers ou de nouvelles zones à infecter. Les sous-programmes, peuvent contenir des conditions.

- On peut donc schématiser la structure d'un virus comme ci-dessous :

Types de virus

Il existe différents types de virus :

- Les virus furtifs

Un virus furtif est un virus qui, lorsqu'il est actif, dissimule les modifications apportées aux fichiers ou aux secteurs de boot.

En règle générale, ce phénomène est rendu possible par le virus qui observe les appels aux fonctions de lecture des fichiers et falsifie les résultats renvoyés par ces fonctions. Cette méthode permet au virus de ne pas être détecté par les utilitaires anti-virus qui recherchent des modifications éventuelles apportées aux fichiers.

Néanmoins, pour que cela soit possible, le virus doit être actif en mémoire résidente, ce qui est détectable par les anti-virus.

- Les virus polymorphes/métamorphiques

Un virus polymorphe est un virus qui produit des copies variées de lui-même, mais qui restent opérationnelles. Ces stratégies ont été employées dans l'espoir que les utilitaires anti-virus ne puissent pas détecter toutes les variantes du virus.

- Les virus compagnons

Un virus compagnon est un virus qui, au lieu de modifier un fichier existant, crée un nouveau programme qui est exécuté à l'insu de l'utilisateur.rice au lieu du programme voulu.

Le programme original est ensuite exécuté de telle sorte que tout apparaît normal à l'utilisateur.rice. Sur un PC, ceci est généralement accompli en créant un nouveau fichier .COM portant le même nom que le fichier .EXE.

Les anti-virus qui ne cherchent que les modifications apportées aux fichiers existants (vérificateurs d'intégrité) ne détecteront pas ce type de virus.

- Les virus "cavité"

Les virus cavités sont des virus qui écrasent une partie du fichier hôte qui est constitué d'une constante (en général, des 0) sans augmenter la taille du fichier et tout en préservant sa fonctionnalité.

- Les virus blindés

Un virus blindé est un virus qui utilise des astuces spéciales pour que son dépistage, son désassemblage et la compréhension de son code soient plus durs. Ils utilisent certaines ruses techniques pour mieux résister au désassemblage et à la détection et rendre leur fonctionnement quasiment incompréhensible.

- Les virus souterrains

Les virus souterrains sont des virus qui appellent directement les vecteurs d'interruption du DOS et du BIOS, contournant ainsi tout programme de contrôle qui pourrait être chargé et avoir intercepté ces mêmes vecteurs dans le but de détecter l'activité d'un virus. Certains anti-virus utilisent cette même technique pour contourner un virus inconnu ou non détecté.

- Les virus compte-gouttes

Un virus compte-gouttes est un programme conçu pour installer un virus sur le système visé.

Le code du virus est en règle générale contenu dans ce programme de telle manière qu'il ne sera pas détecté par un anti-virus qui, dans d'autres circonstances, détecte ce virus (le compte-gouttes n'est pas infecté par ce virus). Bien qu'assez rare, ce type de virus a été signalé à plusieurs reprises.

Un compte-gouttes est en fait un cheval de Troie dont le but est d'installer le virus. Un compte-gouttes qui installe le virus seulement en mémoire (donc sans infecter de fichiers sur le disque) est parfois appelé un injecteur.

- Les bombes ANSI

Une bombe ANSI est une séquence de caractères, généralement incluse dans un fichier texte, qui reprogramme certaines fonctions du clavier d'ordinateurs ayant une console ANSI (écran + clavier). On peut ainsi reprogrammer la touche Enter d'un clavier pour qu'elle exécute l'instruction format c : suivi de la fonction Enter.

Néanmoins, cette possibilité ne constitue pas une grande menace. En effet, il est rare pour un logiciel moderne d'exiger un ordinateur tournant sur une console ANSI. De même, peu de gens utilisent des logiciels qui envoient simplement la sortie sur le terminal, donc une bombe ANSI dans un émail ne reprogrammerait pas votre clavier.

- Les chevaux de Troie

Un cheval de Troie n'est pas à proprement parler un virus. Il s'agit d'un programme qui fait quelque chose de voulu par le/la programmeur.se mais que ce.tte dernier.ère n'a pas documenté et dont les utilisateur.rices ne voudraient pas s'ils le savaient.

Pour certains, un virus est un cas particulier du cheval de Troie, c'est à dire un cheval de Troie qui est capable de se propager à d'autres programmes (et donc de les transformer en chevaux de Troie à leur tour). Pour d'autres, un virus qui ne cause aucun dommage délibéré (autre que sa réplication) n'est pas un cheval de Troie.

Finalement, malgré les diverses définitions, beaucoup de gens utilisent le terme "cheval de Troie" pour qualifier uniquement les programmes qui ne se propagent pas, de telle sorte que les catégories des chevaux de Troie et celles des virus sont distinctes.

Anecdote : Un RAT dans un cheval de Troie peut contrôler votre souris !

- Les vers

Un ver informatique est un programme complet, qui est capable de répandre des copies, ou des segments, fonctionnelles de lui-même sur d'autres systèmes informatiques (en règle générale, via un réseau). Contrairement aux virus, les vers n'ont pas besoin de programme hôte.

Il existe deux types de vers : les vers de station de travail et les vers de réseaux.

Les vers de station sont entièrement contenus dans le système sur lequel ils tournent et ils utilisent les connexions réseaux pour se copier sur d'autres machines. Ceux qui se terminent après s'être copiés sur un autre système (il n'y a donc qu'un seul exemplaire du ver sur le réseau) sont parfois appelés lapin.

Les vers de réseaux sont constitués de plusieurs parties (ou segments), chacune tournant sur des machines différentes et qui utilisent le réseau pour communiquer. Ils se servent également du réseau pour se dupliquer. Les vers de réseaux qui possèdent un segment principal coordonnant les actions des autres segments sont parfois appelés pieuvres.

- Les macro-virus

Par rapport aux virus décrits ci-dessus, les macro-virus constituent une catégorie à part. En effet, ces virus ne sont pas spécifiques à un système d'exploitation et infectent indifféremment des ordinateurs tournant sous DOS, Windows (3.x, 95 et NT) ou Macintosh. De plus, ces virus n'infectent pas des programmes mais des documents.

Ces virus utilisent certaines fonctions du langage Visual Basic pour infecter le modèle de base NORMAL.DOT. Dès qu'un document infecté est ouvert, le virus infectera ce modèle qui est la base de la majorité des autres documents et modèles de MS Word.

À leurs débuts, ces virus étaient sans danger et se contentaient d'afficher des boites de dialogues de manière inopinée. Aujourd'hui certains de ces virus ont un but destructeur et peuvent aller jusqu'à l'effacement pur et simple de fichiers.

Vitesse de propagation

Parallèlement à ces différents types de propagation, les virus se différencient également par leur vitesse de propagation :

- Les infecteurs normaux

Un virus de fichier typique (ex : Jerusalem) infecte les programmes au fur et à mesure que ces derniers sont exécutés.

- Les infecteurs rapides

Un infecteur rapide est un virus qui, lorsqu'il est activé en mémoire, infecte non seulement le programme qui est exécuté mais également ceux qui sont simplement ouverts. Le résultat est que, si on lance un scan anti-virus ou un vérificateur d'intégrité, tout ou partie des programmes seront infectés.

- Les infecteurs lents

Le terme infecteur lent fait référence aux virus qui n'infecteront des fichiers que s'ils sont modifiés ou créés. Le but est de faire croire aux utilisateurs de vérificateurs d'intégrité que les rapports de modifications sont dus à des raisons légitimes.

- Les infecteurs occasionnels

Les infecteurs occasionnels sont des virus qui infectent de manière sporadique (par exemple, 1 programme exécuté sur 10 programmes exécutés, programmes dont la taille dépasse un certains nombres d'octets, etc.). En infectant moins souvent, ces virus réduisent la probabilité d'être découverts.

Les risques

Ces différents types de virus peuvent être simplement destructeurs ou alors servir à espionner. Le niveau de dangerosité varie simplement en fonction du désir du créateur/de la créatrice, ce qui veut dire que le virus peut prendre une forme bénigne ou maligne.

Les conséquences d'une infection peuvent se présenter sous diverses formes. Les virus peuvent soit simplement faire apparaître un message inopiné à l'écran, surcharger le disque dur afin de l'engorger, affecter la mémoire afin de ralentir l'ordinateur, supprimer des fichiers types ou supprimer des fichiers fondamentaux du système d'exploitation.

Les effets

Ces effets dépendent du virus qui infecte la machine. Certains se contentent de prendre de plus en plus de place sur le disque dur en se dupliquant jusqu'à saturation, d'autres exécuteront automatiquement certains programmes (par exemple, affichage inopiné d'une boite de dialogue), d'autres, enfin, iront jusqu'à détruire toute ou partie des données d'un disque.

Il y a un nombre incroyable d'effets possibles lorsqu'un virus "hante" un système. La plupart corrompent les fichiers, rendant leur contenu inutilisable, d'autres démolissent carrément les systèmes de fichiers, d'autres créent des sons ou bougent des lettres à l'écran, etc. Certains même n'ont aucun effet, ils occupent de la mémoire vive pour rien !

Propagation

Autrefois, les virus se propageaient souvent par échanges de disquettes. Aujourd'hui, la plupart du temps, c'est par courriel qu'arrivent les virus, mais aussi par téléchargement d'un fichier sur Internet.

Il est important de bien comprendre qu'un courriel en soi n'est qu'un fichier texte, inoffensif par nature. Le danger se situe dans le fichier attaché. Ce fichier peut être un document sans danger ou un fichier exécutable, c'est à dire qu'une action sera effectuée si on l'ouvre. Un virus ne se lance jamais seul, c'est quand on ouvre le fichier le contenant qu'il se déclenche. Cependant, il existe des exceptions à cette règle, le virus Nimda, par exemple, utilise un trou de sécurité de Windows pour s'auto exécuter.

Ces fichiers exécutables portent des noms de fichier se terminant en principe par .EXE, .COM, .BAT, .VBS, .SCR, .PIF, .OVL et parfois même .DOC ou .XLS (ces documents, supposément passifs peuvent comporter des macros, qui elles sont actives).

Pour inciter l'internaute à cliquer sur le fichier suspect, celui-ci a souvent un nom ou un objet attractif, comme "NakedWife" ou "I Love You". De plus, s'étant propagé depuis le carnet d'adresses d'une relation, il semble être envoyé par un.e ami.e, incitant à relâcher sa prudence. En fait, le courriel a probablement été expédié à son insu. Même la personne qui fait suivre une bonne plaisanterie par courriel peut ignorer que le fichier (et son ordinateur probablement) est infecté. Les virus savent se rendre séduisants.

Prévention, protection et traitement

Il existe un grand nombre de virus. De ce fait, chaque utilisateur.rice se doit d'avoir un comportement préventif, afin de minimiser les risques d'infection. Donc, pour minimiser les infections, il est nécessaire d'avoir une conduite préventive ainsi que de posséder des logiciels prévenant les infections, voire par les logiciels permettant la désinfection des systèmes.

Prévention

La prévention provient essentiellement de l'attitude des utilisateur.rices, qui représente la première ligne de défense contre les infections. Les utilisateur.rices devraient respecter certaines règles, afin d'éviter tout risque d'infection, telles que :

- Se méfier d'un nom de fichier attaché ou d'un sujet de mails trop attractifs ;

- Ne jamais ouvrir un fichier joint avec une extension (.exe, .com, .bat, .vbs, .pif, .ovl ou .scr) ;

- Se méfier des documents Word (.doc), Excel (.xls) ou PowerPoint (.pps) contenant des macros en Visual Basic ;

- Ne jamais ouvrir un fichier contenant une double extension, comme " TrucMuche.GIF.VBS ", qui sont des astuces utilisées pour cacher la vraie identité d'un fichier infecté ;

- Ne jamais faire confiance à l'expéditeur.trice, même si c'est une personne connue. En effet, certains vers se servent des carnets d'adresses d'ordinateur infecté pour se propager ;

- Ne pas insérer de disquettes sans en connaître la provenance ;

- Sauvegarder régulièrement ses fichiers importants, car même avec la plus extrême vigilance, le pire peut arriver ;

- Installer un antivirus ;

- Vérifier la provenance des fichiers téléchargés sur Internet (vérifier avec l'antivirus qu'ils ne sont pas infectés) ;

- Supprimer tous les mails non sollicités (SPAM) ;

- Mettre à jour régulièrement les définitions de virus.

Protection

D'un point de vue plus technique, la protection des systèmes passe également par différents logiciels. Ces derniers se basent essentiellement sur l'acquisition d'un antivirus et d'un firewall (pare-feu).

- Antivirus : comme son nom l'indique, c'est un type de logiciel qui vise à prémunir les infections. Les éventualités de contamination sur Internet sont si grandes, que ce serait de l'inconscience que de naviguer sur Internet sans antivirus. De plus, l'apparition de nouveau virus est de plus en plus rapide. C'est pourquoi, il est vivement conseillé de mettre à jour hebdomadairement (voir quotidiennement) son antivirus pour garantir un niveau de sécurité le plus grand possible.

- Firewall (pare-feu) : C'est un logiciel ou un matériel qui permet de faire la sécurité du réseau. C'est aussi associé à un antivirus permet d'éviter toute tentative d'intrusion d'un cheval de Troie et autres spywares.

En plus de ces logiciels, les utilisateur.rices doivent veiller à combler les failles de sécurité. Les dernières actualités relatives au virus ont montré que Windows et Internet Explorer, mais aussi d'autres logiciels, comportent des failles de sécurité dont les virus profitent. Il est donc nécessaire d'effectuer toutes les mises à jour critiques des logiciels que vous utilisez, et plus particulièrement celles des produits Microsoft.

Finalement, il faut également prendre en compte les logiciels de messagerie et de navigation qui peuvent commettre à votre insu des actions dangereuses pour votre système (ouverture automatique des pièces jointes, exécution de code contenu dans des pages web...). Il est donc recommandé de paramétrer précisément ce genre de logiciels pour surfer tranquillement.

Traitement

En cas de contamination, certains réflexes peuvent éviter de faire empirer la situation.

- L'une des premières recommandations est de se déconnecter. Cette solution vise essentiellement à éviter la propagation du virus sur la toile et également éviter l'éventualité qu'un pirate n'aggrave la situation.

- Un autre conseil serait d'éviter de redémarrer l'ordinateur, car certains virus sont conçus pour se lancer et se reproduire sur votre système à chaque redémarrage (quand ils n'empêchent pas de redémarrer).

- Par conséquent, il est préférable d'éviter de redémarrer l'ordinateur, afin d'éviter toute aggravation.

- Par la suite, il faudrait tenter d'identifier l'action qui a déclenché l'infection. Elle peut provenir de l'ouverture d'une pièce jointe, du téléchargement d'un programme d'origine douteuse ou autre. L'identification de la provenance du virus peut faciliter la recherche d'une solution pour éradiquer le virus du système. Bien évidemment, il ne faut pas oublier de lancer un scan en ligne afin d'identifier parfaitement la cause du problème.

- Suite au scan, il faudra charger l'utilitaire de désinfection adapté, qui vous permettra d'éliminer le virus de l'ordinateur. Pour garantir la désinfection totale du système, il est recommandé de vider les fichiers temporaires Internet qui sont stockés dans l'ordinateur ainsi que de désactiver la restauration du système (si l'ordinateur tourne sur Windows XP ou Me).

- Après il faut redémarrer l'ordinateur en mode sans échec en appuyant sur la touche F8 pendant la séquence de démarrage jusqu'à ce qu'une liste apparaisse en mode texte, sélectionnez alors "Mode sans échec". Windows va mettre un peu de temps à s'ouvrir et l'affichage sera assez peu esthétique, pas d'inquiétude, c'est normal! Ce mode ne fait tourner que les programmes absolument nécessaires au bon fonctionnement de Windows

- À ce moment-là, il faut relancer un scan du PC', puis désinfecter les éventuels fichiers infectés. Une fois cette dernière étape faite, il suffit de redémarrer votre ordinateur normalement

Par la suite, il faudra suivre les recommandations pour se prémunir des virus, expliquées ci-dessus, afin de garantir un meilleur niveau de sécurité pour l'ordinateur.

Anti-virus

Un anti-virus est indispensable pour se protéger des menaces vues précédemment. Il compare une partie de la source d'un fichier avec sa base de données pour rechercher une signature, affirmant ou infirmant de la fiabilité d'un programme. Il est également capable de vérifier les fonctions d'un programme afin de déterminer s'il représente ou non un danger pour le système.

Wi-Fi

Le Wi-Fi est un est un protocole qui permet la communication entre les appareils connectés en LAN par ondes. On l'appelle aussi WLAN (Wireless Local Area Network).

Il est basé sur la norme IEEE 802.11.

Fonctionnement

Pour que la communication puisse se faire par ondes, nous avons besoin d'un point d'accès Wi-Fi.

Le point d'accès Wi-Fi fait également la partie DHCP.

Aujourd'hui, tous les modems ont un point d'accès Wi-Fi intégré.

- Dans un premier temps, un enregistrement de l'appareil va se faire auprès du SSID.

- Puis, une authentification entre le client et la borne va se faire.

- Pour terminer, l'association entre le client et la borne va également se faire.

Communication

Pour la communication par ondes, il existe principalement deux types de puissance, le 2.4 GHz et le 5 GHz.

- 2.4 GHz : Grosse portée mais moins performant que le 5 GHz.

- 5 GHz : Moins grosse protée mais plus performent que le 2.4 GHz

Aussi, la communication se fait dans des canaux. Ces canaux sont là afin de limiter les interférences entre les équipements.

Avoir plusieurs équipements sur la même fréquence peut causer des déconnexions et autres.

Normalement, les modems de nos jours savent gérer eux-mêmes ce système, mais d'autres doivent être modifier manuellement.

Généralement, on utilise les canaux 1, 6 et 11 car les autres canaux se croisent.

Normes

Il existe différentes variantes du 802.11 qui ont chacune leurs spécificités et leur puissance.

| Norme initiale | 802.11a | 802.11b | 802.11g | 802.11n | 802.11ac | 802.11ax | |

|---|---|---|---|---|---|---|---|

| Date de publication | 1997 | 1999 | 1999 | 2003 | 2009 | 2013 | fév 2021 |

| Fréquence | 2.4 GHz - 2.5 GHz | 3.7 GHz | 2.4 GHz | 2.4 GHz | 2.4 GHz et/ou 5 GHz | 5 GHz | 2.4 GHz et/ou 5 GHz |

| Largeur de bande | 22 MHz | 20 MHz | 22 MHz | 20 MHz | 20 - 40 MHz | 20 - 160 MHz | 20 - 160 MHz |

| Taux de transfert (Typ) | 1 Mbit/s | 25 Mbit/s | 6.5 Mbit/s | 25 Mbit/s | 200 Mbit/s | 433 Mbit/s | |

| Taux de transfert (Max) | 2 Mbit/s | 54 Mbit/s | 11 Mbit/s | 54 Mbit/s | 450 Mbit/s | 1'300 Mbit/s | 10,53 Gbit/s |

| Portée théorique en intérieur | 20 m | 35 m | 35 m | 38 m | 70 m (2.4 GHz) et 12-35 m (5 GHz) | 12-35 m | 12-35 m |

| Portée théorique en extérieur | 100 m | 120 m (5 GHz) et 5 km (3.7 GHz) | 140 m | 140 m | 250 m | 300 m | 300 m |

Il faut principalement retenir que les fréquences tournent entre 2.4 GHz et 5 GHz, que la portée en intérieur est entre 20 et 35m en général et en extérieur entre 150 et 300m.

Protection

Le Wi-Fi a beaucoup de défauts de sécurité, notamment par rapport à l'écoute active, l'intrusion et la prise de contrôle.

C'est pour ça que, à l'achat d'un nouveau routeur configuré d'usine, il est important de :

- Changer le SSID (nom de Wi-Fi) ;

- Changer le mot de passe ;

- Mettre un chiffrement WPA2 pour la sécurité du réseau sans fil ;

- Configurer une DMZ pour isoler les appareils ;

- Obtenir une adresse IP statique ;

- Filtrer les adresses MAC de chaque équipement.

Protocoles

Il existe différents types de protocole pour la sécurité des réseaux sans fil, notamment :

- WEP : Il permet la confidentialité des messages échangés par ondes radioélectriques en les chiffrant. Ce protocole est devenu obsolète et à été remplacé ;

- WPA : Même principe que son succédant mais plus poussé en therme de sécurité ;

- WPA 2 : Pareil que WEP et WAP, cette version à été crée pour la sécurité des nouvelles normes.

- WPA 3 : Encore plus sécurisé que son prédécesseur.

Attaques

Un réseau sans fil peut subir différents types d'attaques nuisant à son bon fonctionnement, dont :

- Attaque DoS/DDoS

- Pénétration du réseau

- Interception des données

- Brouillage des transmissions

- Écoute active

- Prise de contrôle

Aussi, Les hackeurs ont recours au War Driving pour traquer les réseaux sans fil non protégés. Cette pratique consiste à répertorier et cartographier ces réseaux, en général à bord d'un véhicule.

Une variante est le War Chalking, qui consiste à indiquer l'état des réseaux et leur emplacement à l'aide de dessins faits à la craie.

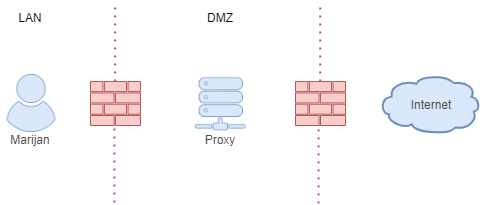

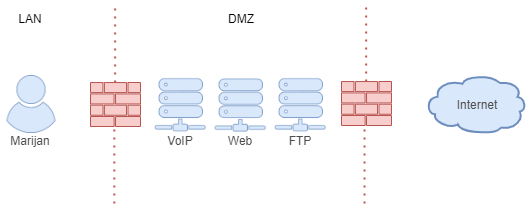

DMZ

DMZ ou zone démilitarisée en français est un un sous-réseau isolé qui permet de séparer le réseau local (LAN) d'un réseau moins sécurisé (ex. Internet) avec un ou plusieurs firewalls. L'objectif est d'isoler cette zone afin de protéger le LAN.

La DMZ contient des serveurs internes à une entreprise, par exemple un serveur Web, FTP, Proxy, VoIP, ... donc, tous les services auxquels nous avons besoin d'accéder depuis l'extérieur.

Par exemple, si les utilisateur·rices du LAN veulent accéder à internet (ou l'inverse), ils vont devoir passer par un proxy.

De cette façon, si quelqu'un de malveillant souhaite accéder à un ordinateur local d'une entreprise, il va passer par la zone DMZ (en l'occurrence, le proxy) et ne pourra pas aller plus loin car c'est bloqué grâce au firewall qui est configuré de façon que ça soit uniquement le serveur proxy qui envoie des requêtes de l'extérieur au LAN.

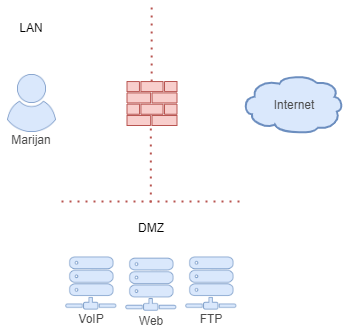

Architecture

Il existe deux principales architecture DMZ.

La première, qui est la moins sécurisée mais qui fonctionnerait quand même, c'est celle avec un seul firewall.

L'inconvenant avec cette architecture, c'est qu'il n'y a qu'un seul firewall qui gère la partie du LAN et le DMZ. Donc, s'il tombe, le reste tombe avec et la sécurité est compromise.

C'est pour ça que nous utilisons plus fréquemment la deuxième architecture, celle avec deux firewalls.

L'avantage avec celui-ci, c'est que le premier firewall autorise uniquement le trafic d'internet dans la DMZ, et le second, uniquement le trafic entre la DMZ et le LAN.

Man in the middle

L'attaque de l'homme du milieu (HDM) ou man-in-the-middle attack (MITM) est une attaque qui a pour but d'intercepter les communications entre plusieurs personnes, sans que ni l'une ni l'autre puisse se douter que le canal de communication entre elles a été compromis.

Nous retrouvons cette méthode dans le point des échanges de clé symétrique et asymétrique expliqué plus haut. Il s'agit du fait que quelqu'un de malveillant s'introduise dans le canal avec pour but de récupérer ces clés afin de déchiffrer les messages.

Le but est d'intercepter deux personnes qui communiquent afin de, à l'instar la méthode de chiffrement symétrique, se mettre en les deux, récupérer une clé de déchiffrement sécrète et pouvoir lire les messages envoyés entre les deux entités.

Types d'attaques

Le but de l'attaquant est de se faire passer pour l'un (voire les 2) correspondants, en utilisant, par exemple :

- L'imposture ARP (ARP Spoofing) : c'est probablement le cas le plus fréquent. Si l'un des interlocuteurs et l'attaquant se trouvent sur le même réseau local, il est possible, voire relativement aisé, pour l'attaquant de forcer les communications à transiter par son ordinateur en se faisant passer pour un relais (routeur, passerelle) indispensable. Il est alors assez simple de modifier ces communications ;

- L'empoisonnement DNS (DNS Poisoning) : L'attaquant altère le ou les serveur(s) DNS des parties de façon à rediriger vers lui leurs communications sans qu'elles s'en aperçoivent ;

- HTTPS Spoofing : l'attaquant va créer un faux site avec un vrai certificat SSL, donc si il partage ce site à deux utilisateurs lambda, ils vont voir que le site est sécurisé donc ils vont penser qu'il y a aucun risque ;

- L'analyse de trafic: Visualiser d'éventuelles transmissions non chiffrées ;

- Le déni de service : l'attaquant peut par exemple bloquer toutes les communications avant d'attaquer une personne. L'ordinateur ne peut donc plus répondre et l'attaquant a la possibilité de prendre sa place.

Protection

Voici quelques méthodes afin de ce protéger de ce type d'attaque :

- Phishing : il est très important d'être attentif sur les liens qu'on cliques, ou on rentre nos données et autres. Car 80% des intrusion sont due à la faille humaine.

- Wi-Fi publique : il faudrait limiter les connexions à des réseaux Wi-Fi publique afin d'éviter le ARP Spoofing ou autres attaques du même style.

- HTTPS : toujours vérifier si vous êtes bien sur un site avec un certificat SSL afin d'éviter d'avoir vos données en claire.

- Authentification à double facteurs : si jamais dans le cas ou l'attaquant à réussi à avoir le mot de passe de votre compte Discord par exemple, si vous avez activé une auth. à doubles facteurs il lui manquera toujours un code.

- Mise à jour : il est important de mettre à jour régulièrement notre système d'exploitation, anti-virus et navigateur afin que l'attaquant ne puisse pas utiliser des failles présentent sur des anciennes versions.

Internet des objet

Le terme Internet des objets (IdO) ou Internet of Things en anglais, désigne des objets et appareils connectés à un réseau tel qu'Internet pour communiquer entre eux ou transmettre des informations.

Il s'agit généralement de capteurs, d'actionneurs ou d'éléments de commande gérés depuis une application dans le nuage.

Ce type d'appareils peuvent être une enceinte intelligente (assistant vocal), un interrupteur intelligent, un four, un réfrigérateur, une télévision, etc. connectés à Internet ou à un réseau interne par le biais d'une interface réseau.

Nombre de ces appareils intelligents nécessitent une connexion Internet pour fonctionner correctement. Cela engendre une augmentation non seulement du nombre d'utilisateurs d'Internet, mais aussi du nombre d'appareils susceptibles d'être piratés. Ces appareils peuvent notamment être utilisés pour envoyer des pourriels ou lancer une attaque (par ex. DDoS) contre un autre utilisateur.

De tels appareils doivent par conséquent être sécurisés (utilisation de mots de passe individuels ou restrictions d'accès) et régulièrement mis à jour. Il convient notamment d'effectuer les mises à jour dès la découverte de failles critiques de sécurité dans le logiciel de ces appareils, celles-ci pouvant être exploitées par des pirates.

Les objets et appareils accessibles par Internet peuvent être détectés par n'importe qui (notamment grâce à un outil d'exploration de ports [portscan] ou à un moteur de recherche comme Shodan). Les appareils utilisant un moyen de données d'accès standards (nom d'utilisateur et mot de passe) présentent des risques encore plus élevés.

Objet

Avant d'acquérir ou d'installer un objet ou un appareil pouvant être connecté à un réseau, renseignez-vous sur les dispositifs de sécurité informatique :

- Mise à jour : quelle est la fréquence des mises à jours de l'appareil et est-ce que ces mises à jours sont automatiques ou manuelles. Aussi, est-ce que l'utilisateur·rice est informé·e des mises à jours disponibles ;

- Mécanisme de sécurité : le système d'exploitation de l'appareil est-il compatible avec une liaison sécurisée de type SSH ou HTTPS ;

- Login : est-il possible de changer les données d'accès de l'appareil prédéfinies par le fabricant (nom d'utilisateur et mot de passe) ;

Configuration

Si l'objet doit être accessible par Internet (par ex. pour fournir des informations), nous recommandons les mesures suivantes :

- Sous-réseau : Aménagez un sous-réseau pour votre appareil connecté qui ne permet pas l'accès à vos données personnelles (ordinateur, serveur de stockage en réseau, etc.). Ainsi, l'appareil sera connecté à Internet sans être relié à votre réseau interne. De nombreux routeurs modernes permettent aujourd'hui un tel raccordement. De cette façon, vous protégerez votre réseau interne de toute attaque menée par le biais de l'un de vos appareils connectés ;

- Filtrage IP : Restreignez l'accès depuis Internet à votre appareil, par exemple en utilisant un filtre d'adresses IP (pour restreindre l'accès à certaines adresses IP) ou en appliquant un filtre de géolocalisation d'adresses IP (pour restreindre l'accès à des adresses IP suisses par ex.) ;

- Protocoles de sécurité : N'utilisez que des protocoles qui offrent une connexion sécurisée, tels que des protocoles SSH ou HTTPS. N'utilisez jamais un protocole ouvert comme Telnet ou http. Aussi, pensez à modifier le port par défaut (par ex. 23 – Telnet, 443 – HTTPS, etc.), car votre appareil serait détectable par un simple système d'exploration de ports. Optez pour des ports plus complexes (par ex. 2323 au lieu de 23, 43443 au lieu de 443, etc.) afin de compliquer la détection de l'appareil ;

- Identifiant : N'utilisez aucune donnée d'accès prédéfinie (nom d'utilisateur, mot de passe). Ces données sont connues et peuvent être facilement utilisées par les pirates. Modifiez le nom d'utilisateur et le mot de passe dès la mise en service de l'appareil. Choisissez un mot de passe fort difficile à déchiffrer (au moins 12 caractères avec des chiffres, des lettres et des caractères spéciaux) ;

- Authentification à deux facteurs : Utilisez si possible un deuxième facteur d'authentification (par ex. SMS, Google Authenticator, carte à puce, etc.) ;

Risque

L'avantage de faire cette configuration dès que vous recevez un appareil qui doit être accessible par internet va permettre d'éviter les choses suivantes :

- Intrusion dans le réseau ;

- Prise de contrôle de l'appareil ;

- Tous les risques propres aux ordinateurs (encryptage des données, espionnage, etc.).

Intrusion

Une intrusion en informatique, c'est le fait qu'une personne réussisse à se connecter à votre réseau à votre insu et, par extension, aux périphériques qui y sont connectés (ordinateurs, téléphones, etc.).

Il est possible de s'en protéger de plusieurs manières : en filtrant les adresses IP et/ou les adresses MAC pour n'autoriser que celles que vous aurez whitelist, en paramétrant un pare-feu et en mettant en place une DMZ (zone démilitarisée).

Si malgré ces protections, votre réseau est malgré tout infiltré, différentes mesures sont possibles pour confiner et interrompre l'attaque : identifier l'attaquant, filtrer les adresses MAC (si ça n'avait pas été fait au préalable), expulser l'attaquant du réseau et, en dernier recours, couper le réseau.

Lorsque l'attaque a été repoussée, il est important de prendre certaines mesures, en commençant par celles énoncées précédemment pour protéger le réseau. Il faudra également vérifier si l'attaquant a laissé des fichiers (virus), nettoyer le réseau et changer tous les mots de passe.

Pentesting

Il est possible d'évaluer la sécurité de son réseau à l'aide d'un pentesting (test de pénétration réseau), ce qui aura l'avantage de vérifier la solidité du réseau, d'identifier les vulnérabilités et d'améliorer le réseau dans son ensemble. Néanmoins, cela aura le désavantage d'exposer votre réseau et ses vulnérabilités. Il est recommandé de réaliser des tests d'intrusion plusieurs fois par an, pour des sites ou applications web particulièrement sensibles.

L'objectif de ce dernier est d'améliorer la sécurité et de l'a testé en situation réel.

Types de test

Il existe trois types de test :

Whitebox : le pentester a accès à la totalité des informations concernant le système. Le testeur travaille dans ce cas en collaboration avec les équipes techniques de l’organisation afin de récupérer un maximum d’informations utiles. Il a accès à tout ce dont il a besoin afin de détecter un maximum de vulnérabilités.

Greybox : consiste à tenter de s’introduire dans le système d’informations en disposant d’un nombre limité d’informations sur l’organisation et son système. Ce cas permet de vérifier les failles d’un système en se positionnant soit en tant que collaborateur de l’entreprise ayant accès en interne à quelques informations, soit en tant que point de départ d’un hacker qui aurait réussi à avoir accès à un compte utilisateur au sein de l’organisation.

Blackbox : consiste à réussir à s’introduire dans un système (la boîte) sans avoir la moindre information, tel un hacker découvrant pour la première fois ce système. Le pentester n’a alors aucune connaissance de l’environnement et teste à l’aveugle. Depuis l’extérieur, son objectif est donc de trouver comment s’introduire dans le système cible comme un attaquant extérieur pourrait le faire

Procédure

Voici les différentes étapes d'un Pentesting :

- Reconnaissance ;

- Carthographie et énumération ;

- Recherche des vulnérabilités ;

- Exploitation ;

- Élévation des privilèges ;

- Maintien des accès ;

- Propagation ;

- Nettoyage ;

- Rendu du rapport.

Une entreprise effectuant un "pen testing" ne doit pas dissimuler ses failles avant un audit et doit prévenir ses sous-traitants.

Rapport

Après avoir fait le pentest, voici ce que doit contenir le rapport :

- Synthèse technique ;

- Solutions ;

- Synthèse managériale et plan d'action.

Une fois les solutions mises en place, il est important de refaire un test afin d'évaluer de leur efficacité et s'assurer que toutes les failles ont été corrigées.

Outils

Voici quelques outils utiliser pour faire du Pentesting :

- Maltego ;

- Superscan ;

- Medusa ;

- Brutus ;

- Nmap ;

- Metasploit ;

- Wireshark ;

- John the Ripper ;

- Hydra ;

- Burp Suite ;

- Zed Attack Proxy ;

- Sqlmap ;

- Aircrack-ng.

Divers

Voici différents sujets que nous avons aborder.

Qu'est-ce qu'un cookie ?

Il s'agit d'un fichier d'information que le serveur envoie au client et qui sera ensuite renvoyé au serveur par le client. Il peut être utilisé pour maintenir un état comme un panier d'achat, des préférences d'un site ou des infos d'authentification. Les cookies enregistrent l'heure de visite d'une page. Certains permettent de suivre un utilisateur sur plusieurs sites. Ces cookies de pistage sont utilisés dans les publicités ciblées.

Qu'est-ce que le HSTS ?

Le HTTP Strict Transport Security (HSTS) est une instruction (« directive ») donnée par un serveur Web aux agents utilisateurs et navigateurs Web sur la manière dont ils doivent interagir avec lui — directive communiquée au travers d'un en-tête de réponse envoyé au tout début, puis renvoyé au navigateur.

Qu'est-ce que le TSL ?

La Transport Layer Security (TLS) ou Sécurité de la couche de transport, et son prédécesseur la Secure Sockets Layer (SSL) ou Couche de sockets sécurisée, sont des protocoles de sécurisation des échanges par réseau informatique, notamment par Internet.

Ses objectifs sont les suivants : L'authentification du serveur ; La confidentialité des données échangées ; L'intégrité des données échangées ; L'authentification d'un client avec un certificat de sécurité ; La spontanéité.

IPv4 VS IPv6

L'IPv6, en plus de proposer davantage d'adresses IP, est plus sécurisé que son prédécesseur, l'IPv4.

Sécurité

À l'heure actuelle, la double authentification est efficace. En revanche, les phrases secrètes du mode PSK ont une faible sécurité, car il s'agit souvent d'une phrase habituelle de l'utilisateur. Sur les sites internet, le seul gage de sécurité est le protocole HTTPS. La mention Secure connexion n'est en aucun cas un gage de sécurité.